Botent是一个传统的互联网威胁,但是在新的网络环境中它也展现出了新的威胁形势。伴随着互联网的发展,Botnet的规模也在不断扩大、适应能力不断增强,给防护提出了更多的挑战。

在技术日新月异的时代,Botnet飞速地进化,它们不断探测新设备、新软件应用中的脆弱性,整合新的攻击工具和技术扩大自身规模,Botnet与互联网的发展相生相伴,顽强地寄生在不成熟的网络环境中。

Botnet活动十分猖獗

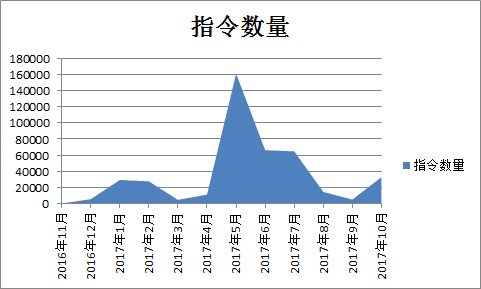

据绿盟科技威胁情报中心(NTI)监测的数据显示,2017年Botnet活动仍然十分猖獗,尤其Q2季度更是Botnet活动的高发期。根据我们监控的Botnet的C&C攻击指令数据进行统计,Botnet活动最高峰时期,平均每天共发出5187次指令,单个C&C每天最高能发起114次指令。

攻防战场局势瞬息万变

在攻击者和防守者的博弈中,双方处于非常不对等的地位,攻击者只需要单点击破、层层突围,而防守者需要面面俱到,双方在这场博弈中付出的成本有着巨大的差异。随着新的移动、智能设备、物联网设备接入互联网,网络环境变得非常复杂,博弈双方不对等的情势变得更加严重。

新型的联网设备(包括物联网、移动智能设备等)本身具有一些特点,例如物联网设备数量多、安全措施普遍偏弱、设备种类繁多、更新快、且存在大量低成本的设备。物联网的这些特殊性,对传统比较单一的高成本防护方式提出了新的挑战。MicKinsey预计到2020年全球联网设备数量会突破500亿[1],对博弈的战场带来了挑战。

| 物联网设备特性 | 攻击者的优势 | 防守者的挑战 |

| 规模大 | 收益高、效果明显 | 成本高、效果不易度量 |

| 安全措施薄弱 | 攻击容易、门槛低 | 漏洞多、不易排查 |

| 设备种类多 | 多路玩家参与 | 技术技能线长 |

| 大量低成本设备 | 策划攻击的性价比高 | 安全投入的性价比低 |

物联网僵尸网络方面的追踪

物联网的兴起对僵尸网络态势有着重要的影响,绿盟科技威胁情报中心对物联网僵尸进行了关注。下面列举了近年来热度最高、影响广泛的物联网僵尸网络:

Mirai

这是2016年出现的一个非常重要的物联网僵尸网络。Mirai事件回顾如下[2]:

(1)2016年8月31日,逆向分析人员在malwaremustdie博客上公布mirai僵尸程序详细逆向分析报告,此举公布的C&C惹怒黑客Anna-senpai。

(2)2016年9月20日,著名的安全新闻工作者Brian Krebs的网站KrebsOnSecurity.com受到大规模的DDoS攻击,其攻击峰值达到665Gbps,Brian Krebs推测此次攻击由Mirai僵尸发动。

(3)2016年9月20日,Mirai针对法国网站主机OVH的攻击突破DDoS攻击记录,其攻击量达到1.1Tpbs,最大达到1.5Tpbs

(4)2016年9月30日,Anna-senpai在hackforums论坛公布Mirai源码,并且嘲笑之前逆向分析人员的错误分析。

(5)2016年10月21日,美国域名服务商Dyn遭受大规模DDoS攻击,其中重要的攻击源确认来自于Mirai僵尸。

Rowdy

2017年8月,绿盟科技DDoS态势感知平台监控到某客户的网络带宽流量存在异常情况,经分析确认是DDoS攻击事件。攻击类型多样,包括TCP Flood、HTTP Flood、DNS Flood等。通过对攻击源IP进行溯源,发现攻击来自有线电视的终端设备–机顶盒,然后提取了相关样本,进一步分析其攻击行为特征。

经过评估发现,Rowdy在短短数月时间已经形成了规模不小的Bot僵尸网络,感染的设备涉及国内5家厂商。国内的机顶盒使用量有多大?据国家统计局2月份发布的《中华人民共和国2016年国民经济和社会发展统计公报》显示,该设备实际用户到达2.23亿户,同时据奥维云网《2017年中OTT运营大数据蓝皮书》显示,该设备实际用户达到2.4亿台。

如此庞大的网络,一旦被Rowdy快速渗透,带来的后果不堪设想。

DarkCat

家用机顶盒、光纤猫,路由器等终端网络设备大多采用MIPS架构的嵌入式Linux系统。其管理方式除web外,通常还支持Telnet、SSH等远程管理协议,此外大多设备还支持通过内置的BusyBox执行常见的shell命令,如:ps、netstat、ls、cat等,而其中很多设备管理密码为出厂默认或者弱口令。

2017年年底,绿盟科技应急响应团队陆续接到多个运营商客户的安全事件反馈,大量用户终端的光猫设备存在流量异常。通过抓包分析,发现感染蠕虫。

该病毒程序命名由cat+5位随机字符组成,如:catburhk,由此我们将此蠕虫命名为DarkCat。

写在最后的话

Botnet一直以来都是互联网环境中不可忽视的危害。作为一种常见的恶意程序,它具有较强的隐蔽性,兼具蠕虫、木马的特征。Botnet程序能够通过漏洞或者其他脆弱性获取目标主机的控制权,可以窃取目标主机中的信息或者操纵目标进行其他形式的网络攻击。Botnet对受控主机乃至整个网络环境都有极大的危害。

绿盟科技威胁情报中心(NTI)通过对Botnet进行持续的跟踪,发现常见的Botnet家族始终保持较高的活跃度、规模也在持续增加,加上物联网、P2P等新技术的应用,使得Botnet具有更强的隐蔽性、更强的传播能力。

2017年,我们对包括Mirai、Rowdy、DarkCat在内的僵尸网络进行了持续的追踪,并对近期监测到的国内最活跃的Botnet——“鬼影”,做了重点展示。“鬼影”是一个活跃度极高的僵尸网络,从2012年首次发现到2017年底,前后至少出现过10个版本变化,始终没有消停的迹象。这是一个已经进行了商业化运作,对外提供DDoS服务的僵尸网络,在绿盟科技威胁情报中心(NTI)的监测中,该网络发出的DDoS攻击流量在互联网中非常普遍,我们也对相关的攻击进行了提前预警与处置。

绿盟科技通过对Botnet持续的研究,及大数据的分析,为用户展示了一个正在不断演化的Botnet环境。相信这本《威胁情报监测:Botnet活动趋势报告》,一定能为大家了解Botnet提供一个更有价值的视角。

[1] http://www.freebuf.com/articles/terminal/128148.html

[2] 引用自:http://www.freebuf.com/articles/terminal/117927.html

参考:https://blog.nsfocus.net/2017-botnet-report/