近期绿盟科技应急响应团队检测到多家政府、教育、企事业单位网站被黑客植入恶意链接,访问链接后会跳转到指定色情网站。攻击者利用第三方的编辑器的未授权访问及上传漏洞,上传相关恶意HTML页面。结合SEO技术,提升恶意站点在搜索引擎的收录和权重。

事件背景

近期绿盟科技应急响应团队在安全事件处置过程中,检测到多家政府、教育、企事业单位网站被黑客植入恶意链接,访问链接后会跳转到指定色情网站。

受影响网站均使用了存在漏洞的第三方在线编辑器,如Kindeditor、FCKeditor等。攻击者利用编辑器的未授权访问及上传漏洞,上传相关恶意HTML页面。结合SEO技术,提升恶意站点在搜索引擎的收录和权重。

影响范围

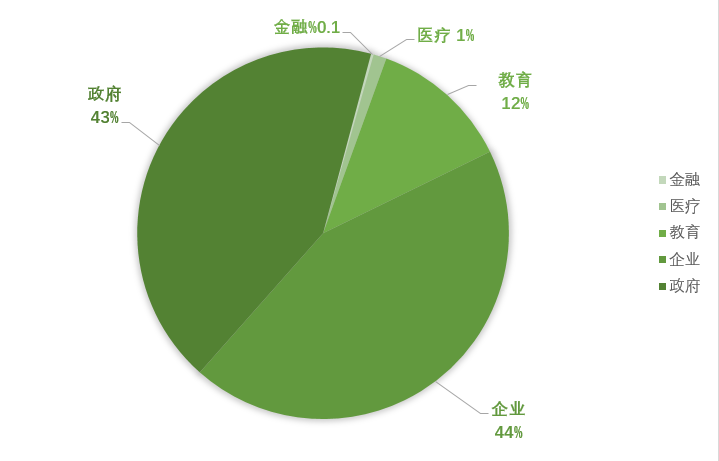

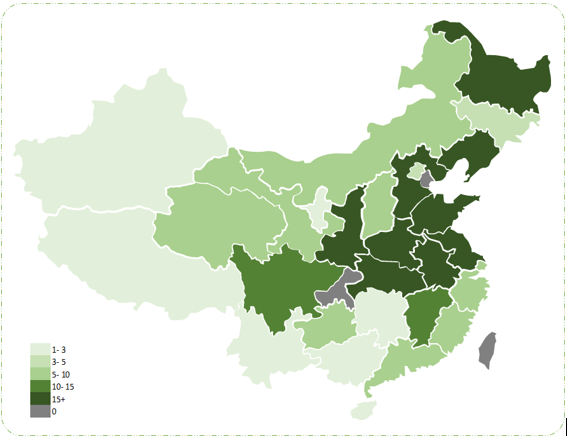

通过对恶意链接进行爬虫及数据分析,经初步统计,包括政府、企业、教育、医疗、金融在内的700多个网站被植入恶意链接,截止目前还有440余个网站仍未处置。

针对此次受影响的网站,我们按照行业和地域分别进行了相关数据分析,结果如下:受影响行业占比分布:

受影响站点数量地域分布:

事件分析

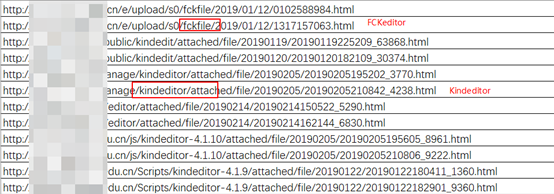

从某受影响站点提取相关访问日志,对攻击源IP行为进行统计分析,发现攻击者的访问动作及次数均完全一致,可判断攻击者是使用相关自动化工具做了批量扫描及上传。

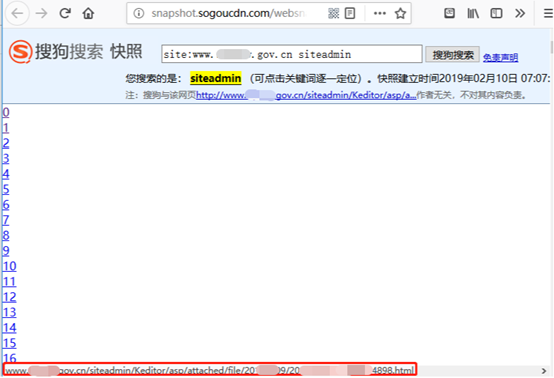

上传涉及的URL为:/siteadmin/Keditor/asp/upload_json.asp?dir=file,对应漏洞为kindeditor <=4.1.5文件上传漏洞。

同时我们通过对其他受害站点进行分析,发现攻击者还利用了FCKeditor上传漏洞。

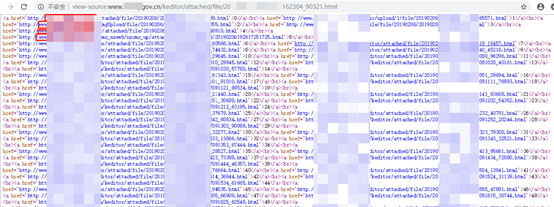

上传的恶意页面,通过索引方式包含了所有其他存在同样恶意链接的网站信息。

恶意上传页面通过JS文件,最终跳转至某色情站点。

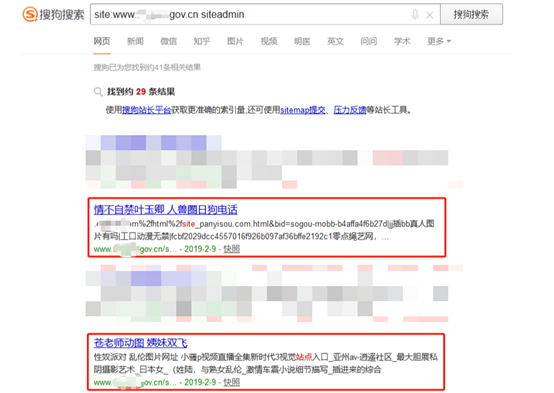

恶意页面在被搜索引擎爬取并收录后,受影响站点的搜索结果中,可查看到相关恶意页面信息。

通过搜索引擎快照,可查看到攻击者上传的原始恶意页面信息。

溯源分析

通过日志分析,我们定位到了此次事件攻击者的两个IP:122.114.123.116、103.213.251.194,并做了相关溯源分析。

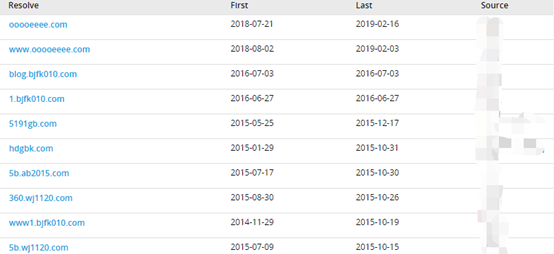

其中122.114.123.116为虚拟主机,关联了多个域名,位于河南省郑州市电信的某数据中心,判断为攻击者使用的代理或肉鸡。

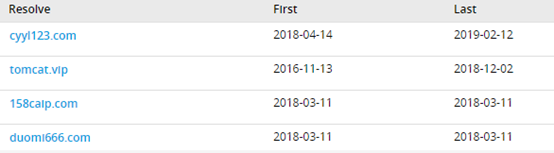

而103.213.251.194疑似为攻击者位于香港的VPS主机,最近(2019.2.12)关联到该IP的域名cyyl123.com已于2019.2.16过期,目前无法解析。

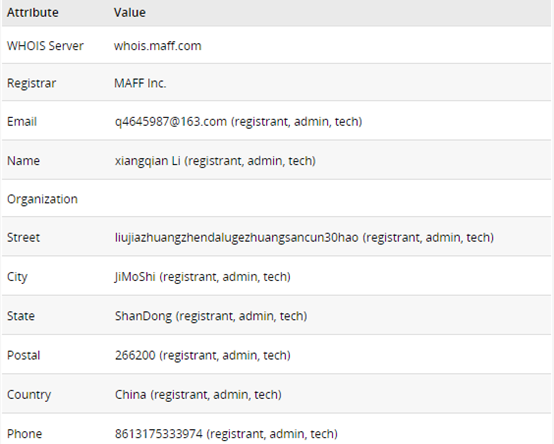

通过查询域名(cyyl123.com)whois信息,可关联到攻击者包括邮箱、姓名及手机号在内的相关信息,但由于该域名在境外注册,whois信息真实性仅供参考。

对域名(cyyl123.com)解析记录进行分析,发现2018.3.13该域名曾经解析到某国内IP:221.229.197.171,该IP属于江苏某电信,且为个人用户使用。

- 处置建议

- 检查网站上传目录是否存在相关可疑html页面,并及时进行清理;

- 检查网站所用编辑器是否存在未授权访问及上传漏洞,并根据漏洞情况做相应修复或更新;

- 对受影响站点进行后门检测及风险评估,通过安全测试排除其他漏洞隐患;

- 对于重要站点,建议通过网站监控服务,实时监测网站相关安全事件。

声明

本安全事件通告仅用来描述可能存在的安全问题,绿盟科技不为此安全通告提供任何保证或承诺。由于传播、利用此安全通告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全通告作者不为此承担任何责任。绿盟科技拥有对此安全通告的修改和解释权。如欲转载或传播此安全通告,必须保证此安全通告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全通告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。