一、背景及攻击时间线梳理

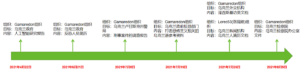

2022年2月24日,乌克兰地区的军事冲突爆发,俄罗斯、乌克兰以及各幕后势力的较量吸引了全世界的目光。随着事件发展,这场现实世界中的冲突,史无前例地影响到了网络空间中的方方面面。绿盟科技伏影实验室基于绿盟科技全球威胁狩猎系统、威胁追踪系统的研究成果,梳理了发生在东欧地区的网络冲突并整理时间线:

针对乌克兰地区的网络攻击活动是一场持续且持久的APT攻击活动,从2021年4月起,绿盟科技伏影实验室就已经捕获到APT组织Lorec53(洛瑞熊)、Gamaredon针对乌克兰政府机构的钓鱼攻击活动,并且发现针对乌克兰关键政府目标的APT攻击活动数量在2021年7月至8月的时间段内达到顶峰,一直持续至2022年2月冲突爆发。这些攻击活动以大规模网络钓鱼为主,攻击目标全面覆盖乌克兰政府、国防部、军队、国有企业,以及其他重点设施。

2022年1月13日-2022年1月14日,乌克兰网站遭受破坏,70 多个乌克兰政府网站被涂满了政治图像和俄语、乌克兰语和波兰语的声明。

2022年1月15日,微软披露攻击者针对性的向乌克兰政府部门投递数据擦除器恶意软件WhisperGate,该软件意图为直接破坏受害者主机MBR内容,瘫痪相关设备。

2022年1月31日,乌克兰CERT称有本国公务人员受到SaintBot 和 OutSteel恶意程序的攻击,经绿盟科技伏影实验室研判,该攻击活动由APT组织Lorec53(洛瑞熊)发起。

2022年1月31日,赛门铁克发布文章称Gamaredon APT组织对乌克兰发起网络攻击。

2020年2月15日,乌克兰遭受大规模DDoS攻击,影响范围包括银行、政府与网络服务提供商。

2022年2月23日,ESET披露攻击者使用新的数据擦除器恶意软件HermeticWiper对乌克兰政府再次攻击,影响了大量的网络设备。

2022年2月26日,乌克兰组建“IT志愿军”组织发起针对俄罗斯的网络攻击,攻击形式包括DDoS攻击、僵尸网络攻击等。

2022年2月26日,俄罗斯卫星社报道,“匿名者”黑客组织发动大规模DDoS攻击,造成克里姆林宫、俄罗斯国防部、外交部等多个政府网站完全无法访问。

2022年3月1日,俄罗斯开始对“IT志愿军”组织进行反击,创建虚假Telegram频道并投放伪装为DDoS攻击工具的RAT,反击意图加入“IT志愿军”组织的人员。

2022年3月1日,Conti勒索软件代码泄露,乌克兰对Conti组织支持俄罗斯的行为发起报复行动。

二、俄乌网络对抗分析

通过对俄乌网络对抗进程的分析,我们认为俄乌网络对抗可以分为三个阶段,一是情报搜集阶段,二是认知作战阶段,三是攻击对抗阶段。其中第二阶段和第三阶段均为持续状态,贯穿整个对抗活动。

2.1 情报搜集阶段

情报搜集阶段主要以针对对抗目标进行情报搜集为主,采集目标网络设施的真实网络地址、网络资源情况、网络拓扑结构、敏感信息存放位置、高价值系统的运作机制等信息。搜集行为往往以APT攻击活动的形式展现。

APT攻击活动具有强目的性,高隐匿性以及持续性的特性,通过持续对目标的渗透和侵入,将不断接近目标的核心区域,这一特性在俄乌网络对抗的过程中可以清晰的观察到。

根据绿盟科技全球威胁狩猎系统、威胁追踪系统监控结果,自2021年4月,Lorec53组织、Gamaredon组织开始针对乌克兰的政府部门、军事目标、外交部门、媒体等进行攻击。

2021年乌克兰地区的冲突围绕能源争端,攻击者主要瞄准政府、法务部门及外交部门,在乌克兰频繁接触北约、美国等国际组织和国家后,攻击者主要针对外交部门进行攻击,在2022年开启战争之前,攻击者转向军警,新闻媒体进行攻击。攻击者的攻击目的与物理世界的政治活动与进展一一对应。

由绿盟科技伏影实验室披露的攻击活动研究报告如下:

《APT组织LOREC53(洛瑞熊)近期针对乌克兰的大规模网络攻击活动》:https://blog.nsfocus.net/apt-lorec53-20220216/

《LOREC53组织分析报告——攻击组件部分》:https://blog.nsfocus.net/lorec53-nsfocus/

《LOREC53组织分析报告-攻击活动部分》:https://blog.nsfocus.net/lorec-53/

《俄罗斯APT组织Gamaredon近期在乌克兰·卢甘斯克地区的网络钓鱼活动》:https://mp.weixin.qq.com/s/_3DPj9N3nLhDqlWrqsUcfw

《俄罗斯APT组织Gamaredon对乌克兰外交部发起网络钓鱼攻击活动》https://mp.weixin.qq.com/s/jdMsvLamCDJbfErLNgRjLA

《俄乌网络对抗:乌克兰民间网军ITW被钓鱼》:https://blog.nsfocus.net/itw-privatbank/

2.2 认知作战阶段

在对抗的第二阶段,进入到认知作战阶段,通过线上论坛、线下媒体的形式全方位的渲染战争氛围,强调一方对另一方的入侵活动等。通过封锁媒体播放渠道,掌控世界话语权,渲染以强欺弱氛围,将军事活动定义为入侵攻击,占据舆论制高点。通过对舆论掌控,迫使进攻一方放弃战果,实现认知作战的目标。

2.2.1 战争氛围渲染

2022年1月起,西方媒体“全力开火”,不断渲染战争威胁,从各个角度渲染乌克兰即将遭受军事打击,并不断对俄罗斯进行抨击、警告,要求俄罗斯不得对乌克兰发起军事活动。以下是“战争氛围渲染”期间媒体消息时间线:

1、2022年1月4日CNN称北约官员将在俄罗斯沿其与乌克兰边境的军事集结期间举行“特别”会议。

2、2022年1月7日美国国务卿安东尼·布林肯 (Andrew Harnik/Reuters) 说,“我们准备对俄罗斯的进一步侵略作出有力回应”。

3、2022年1月9日CNN发布标题为”在 GPS 上:俄罗斯会在 2022 年入侵乌克兰吗?”的新闻。

4、2022年1月11日美国必须准备在乌克兰问题上与俄罗斯开战。

5、2022年1月 13日 美国警告俄罗斯正在对乌克兰发出“战争的鼓声”,因为危机谈判没有取得突破。

6、2022年1月15日 白宫:俄罗斯为入侵乌克兰准备借口。

7、2022年1月23日CNN发布 “普京会入侵乌克兰吗?”

8、2022年2月1日-2月16日,西方媒体持续散播2月16日俄罗斯将发起针对乌克兰的军事行动。

9、2022年2月13日,多个西方国家发出警告,要求在乌国民尽快离境。

10、2022年2月24-28日,多个媒体轮番报道联合国大会中,乌克兰的各项提议以及俄乌冲突的协商信息,引导人们相信乌克兰处于弱势地位,博取同情。

2.2.2 发声渠道封锁

2月底,在英国政府的要求下,Facebook、Youtube等西方媒体对俄罗斯媒体进行“封杀”,不再允许欧盟和英国的人员访问RT(今日俄罗斯)、Sputnik(卫星通讯社)、RIA(俄新社)等俄罗斯媒体新闻。

2022年3月3日,Facebook封锁了红星电视台(Zvezd)、俄罗斯新闻社、俄罗斯卫星通讯社以及“今日俄罗斯”、Lenta.ru和Gazeta.ru等俄罗斯网络媒体的账户。

作为反制手段,俄罗斯建立国家反谣言网站,滚动播放西方媒体在特别军事行动期间散播的不实新闻及描述。

2022年3月4日,俄联邦通信、信息技术和大众传媒监督局(以下简称俄媒体监管机构)当天发布通告,限制俄境内访问部分外国媒体机构网站,这其中包括被俄罗斯认定为外国代理人的“美国之音”、拉脱维亚美杜莎新闻网(Meduza)、“自由欧洲”电台,以及英国广播公司、“德国之声”等。

4日晚些时候,俄媒体监管机构又相继宣布,在俄境内封锁美国社交媒体巨头脸书(Facebook),并限制对推特(Twitter)的访问。

2.3 攻击对抗阶段

在攻击阶段,参与对抗的两方均以破坏目标系统能力为目标。现有对抗形式包括利用勒索软件破坏对方数据存储,导致对方网站和服务无法对外提供服务;使用DDoS攻击活动阻止网站对外提供服务等。在俄乌网络对抗阶段中乌克兰一方的网络攻防能力远不及俄方,因此出现了乌克兰政府通过社区号召民间组织力量参与俄乌网络对抗的情况。

2.3.1 摧毁性网络打击活动

2022年1月15日,微软披露WisperGate发起针对乌克兰政府部门的攻击活动。攻击者将WisperGate木马植入到了多个乌克兰政府和信息技术相关组织目标的主机中。绿盟科技伏影实验室对WisperGate木马进行分析发现,虽然该木马会在运行后显示勒索和赎金相关信息,但木马的实际功能为直接覆盖受害主机中所有文件的内容,是典型的数据破坏型木马。

2022年2月14日,绿盟科技全球威胁狩猎系统监测到了针对乌克兰的异常DDoS流量,同时,系统发现了针对金融网站的攻击,致使银行无法正常提供服务。2月15日,国外媒体即报道了此次DDoS攻击事件。

攻击者首先在2月14日的凌晨4点针对乌克兰国家公务员事务局(nads.gov.ua)与乌克兰政府新闻网站(old.kmu.gov.ua)发动了反射型DDoS攻击,攻击持续时间长,攻击流量大,2月16日,监测系统又监测到了针对Privatbank(乌克兰最大的银行)的攻击事件,连续攻击时长达2小时28分10秒。攻击者在攻击过程中使用的攻击Payload特征符合各服务协议的既定规范,主要针对目标的80与443端口,目标明确,具有较强的针对性。

在2月16日凌晨2点25分,绿盟科技全球威胁狩猎系统监测到针对Privatbank(乌克兰最大的银行)的DDoS攻击,在2小时28分10秒内攻击次数达267W次,攻击频率达290 pps。

2022年2月23日,安全公司ESET披露了由HermeticWiper发起的针对乌克兰的攻击活动。HermeticWiper的主要功能为利用EaseUS驱动程序破坏受害者主机磁盘的MBR、MFT、关键位置文档等内容,从而直接使主机无法运行。后续调查中,分析人员发现了一种用于传递该擦除器木马的HermeticWizard蠕虫,以及一种名为HermeticRansom的勒索软件。

2月25日Anonymous(匿名者)组织于2月25日利用Twitter账号@YourAnonOne发表推文表示Anonymous组织集体正式与俄罗斯政府展开网络战,并于2月25日当天下午发表推文表示其已经攻陷俄罗斯国防部网站。

2022年2月26日-2022年3月7日,仍不断有各个攻击组织加入到了俄乌网络对抗活动中。

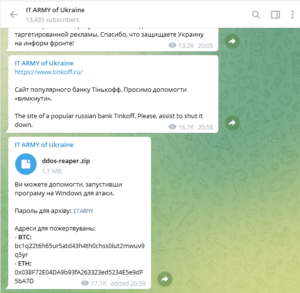

2022年3月1日,绿盟科技全球威胁狩猎系统监控发现,攻击者通过冒充“IT ARMY of Ukraine”的Telegram组群进行钓鱼,向上万名成员发送钓鱼文件。

图2.1 “IT ARMY of Ukraine”组群

这个伪造的组群同样名为“IT ARMY of Ukraine”,对应地址为https://t.me/itarmyukraine2022,与原组群地址(https://t.me/itarmyofukraine2022)仅有两个字母的差异。组织者在群组内发布了多个黑客工具,包括一个名为“ddos-reaper.zip”的文件。发布者通过宣传该工具的DDoS攻击功能,诱导组群组内成员使用。经分析,该工具实际上是一个窃密软件,当使用者运行该工具后,自身信息就会被泄露给攻击者。

2.3.2 民间攻击者组织活动

随着俄乌网络冲突发展,大量民间黑客组织通过社交媒体等渠道发表了公开言论,表示对某一方的支持并宣告将来的攻击活动。伏影实验室观测发现,在安全社区中找到了Cybernow制作的表格可以清晰地展示各个民间攻击者组织的倾向、地理位置、攻击方式和方法等信息。

根据上述表格,找到各个组织公布的支持信息如下:

2月25日PuckArks组织发推文表示其支持乌克兰。

https://twitter.com/PucksReturn/status/1496908897533235210

2月25日 GrenXPaRTa_9haan发推文表示支持乌克兰。

https://twitter.com/gren_siahaan/status/1497213663476076547

2月25日LiteMods发推文表示其支持乌克兰

https://twitter.com/LiteMods/status/1497146998172102672

2月26日Anon Liberland & PWN-BAR、IT_G33Ks、DeepNetAnon NEW发推文表示支持乌克兰,并对俄罗斯发起网络攻击。

https://twitter.com/Cyberknow20/status/1497376231242625026?ref_src=twsrc%5Etfw

https://twitter.com/0x0g33ks/status/1497567773362429955

https://twitter.com/AnonymissInfo/status/1497433491105062914

2月27日NB65、N3UR0515、Belarusian Cyper Partisans、AnonGh0st发推文表示支持乌克兰,并对俄罗斯发起网络攻击。

https://twitter.com/xxNB65/status/1497869041507213314

https://twitter.com/Ur0515N3/status/1497694709812240396

https://mobile.twitter.com/cpartisans/status/1497930273425661958

https://twitter.com/JoanneHuggins6/status/1497821342476894209

2月28日Ghostsec 、KelvinSecurity HackingTeam、RaidForums Admin、GNG、RaidForums2、ContiLeaks、GhostClan、RootUser、FreeUkraineNow、1LevelCrew、Hydra UG发推文表示支持乌克兰,并对俄罗斯发起网络攻击。

https://twitter.com/GhostSecGroup/status/1498008332195536904

https://twitter.com/Ksecureteamlab/status/1497973551252520964

https://twitter.com/Cyberknow20/status/1498029548914757633

https://twitter.com/YourAnonNews/status/1498141037138780161

https://twitter.com/Cyberknow20/status/1498029548914757633

https://twitter.com/ContiLeaks/status/1498030708736073734

https://twitter.com/dilagrafie/status/1498236801554788353?s=20&t=uEzL3HRlNYx8seMbAaCSSA

https://mobile.twitter.com/youranongroups/status/1498072819858558977

https://twitter.com/NFTsFreeUkraine/status/1498199768505401348

https://twitter.com/1levelcrew/status/1498054945987203073

https://twitter.com/Hydra_UG/status/1498107991014400002

3月1日DeepNetAnon、HydraUG 、BlackHawks、FIFA/UEFA、IT Army of Ukraine Pysops发推文表示支持乌克兰,并对俄罗斯发起网络攻击。

https://twitter.com/DeepNetAnon/status/1498603818514272257

https://twitter.com/Hydra_UG/status/1498659706365227014

https://twitter.com/PR_NHL/status/1498393869188313097

https://twitter.com/IIHFHockey/status/1498387598246621188

https://twitter.com/fifamedia/status/1498350703395364867

https://twitter.com/MarcoPsyops/status/1498533294862139394

3月2日SHDWSec、Secjuice 、Shadow_Xor发推文表示支持乌克兰,并对俄罗斯发起网络攻击。

https://twitter.com/shdwpnda/status/1498976028777238532

https://twitter.com/Secjuice/status/1499046977937494016

https://twitter.com/shadow_xor/status/1498947283219582977

3月3日ECO、v0g3lSec、0zGUndala发推文表示支持乌克兰,并对俄罗斯发起网络攻击。

https://twitter.com/Eco_Den_4/status/1499360006332100611

https://twitter.com/v0g3lSec/status/1499379400919425028

3月4日Internet Forces of Ukraine、Monarch Turkish Hacktivists、Spot (ATW)、TrickbotLeaks、Red Queen(Frmer ATW)发推文表示支持乌克兰,并对俄罗斯发起网络攻击。

https://twitter.com/Cyberknow20/status/1499669130504331269

3月5日Blue Hornet (ATW)发推文表示支持乌克兰,并对俄罗斯发起网络攻击。

https://twitter.com/_Blue_hornet/status/1499823325719187457

3月7日NB65-Finland发推文表示支持乌克兰,并对俄罗斯发起网络攻击。

https://twitter.com/xxNB65_Finland

3月7日TrickLeaks (new trickbots)组织在Telegram上表示支持乌克兰,并对俄罗斯发起网络攻击。

三、总结

俄乌网络对抗的进程从2021年就已经开始,为俄乌军事冲突历程写下了鲜明的注脚。俄乌双方网络力量在战前利用APT活动持续搜集乌克兰政府部门等重点设施的重要情报信息,在战时使用勒索软件、僵尸网络等发起数据破坏、DDoS等攻击行动,涵盖情报搜集、瘫痪设备、混淆认知等多种目的。在双方力量悬殊时,乌方还公开引入民间组织参与网络对抗,将网络对抗活动扩大到多个国家或组织,最终,多方势力共同将此次俄乌网络对抗推向顶峰。

四、相关报告链接

【1】乌克兰遭受大规模网络攻击:政府银行中招:https://mp.weixin.qq.com/s/6x07mTaJuXwupwF7RoF_pg

【2】APT组织Lorec53(洛瑞熊)发动多轮针对乌克兰的网络攻击活动:https://mp.weixin.qq.com/s/As9-kbYMpBfuaxksxjor6g

【3】俄罗斯APT组织Gamaredon近期在乌克兰·卢甘斯克地区的网络钓鱼活动:https://mp.weixin.qq.com/s/_3DPj9N3nLhDqlWrqsUcfw

【4】俄罗斯APT组织Gamaredon对乌克兰外交部发起网络钓鱼攻击活动:https://mp.weixin.qq.com/s/jdMsvLamCDJbfErLNgRjLA

【5】俄乌网络对抗:乌克兰民间网军ITW被钓鱼:https://mp.weixin.qq.com/s/WOaDDXeKeGdY0LYRudMYHQ

【6】俄乌冲突:非国家行为体乌“IT志愿军”解码:https://mp.weixin.qq.com/s/FTX2gbpeXDJoSLF-qB3KwA

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。