【干货分享】手把手简易实现shellcode及详解

漏洞利用中必不可缺的部分就是shellcode,shellcode是用来发送到服务器利用特定漏洞的代码,它能在极小的空间内完成一些基本而重要的工作。下面跟着我一步一步学习shellcode的编写和验证吧!

利用GDB、KGDB调试应用程序及内核驱动模块

这几天看了一下linux内核提权的一个漏洞,里面涉及到了驱动程序漏洞及驱动调试内容,由于各类linux操作系统版本的不同,如果不能在自己机器上亲自调试驱动程序,可以说即使给了漏洞利用的POC源码也根本无法成功利用。因为内核漏洞的利用涉及到指令集的POC构造,不同内核版本模块加载指令地址不同,导致即使有POC也根本无法利用,只有在自己系统中亲自调试,才能做出相应的修改,达到内核漏洞利用的效果。这样就要求我们对linux内核驱动的调试过程,调试方法有个深入了解。经过两天的各处查找,配置,调试,终于弄清楚了内核调试的基本方法,为之后内核调试,漏洞分析提供技术支持。

NGTP解决方案之“多兵种快速反应小组”

现如今网络威胁铺天盖地;攻击目标,攻击手段,攻击特征,攻击目的也是现代版的孙悟空,变化多端。作为网络防护的解决方案,犹如现代化的反恐部队,随着恐怖形式的多变,快速反应小组也要有新的应变能力,推出新的应变形式,也就是所谓的敌变我变,随机应变。

庖丁解牛之UPack工作原理及实例分析(3)

UPack是软件逆向工程中常见课题;前两篇对于Runtime压缩基础知识和UPack压缩原理进行了详细解读。 本文在前两篇的基础上对于动态调试之UPack中查找OEP作了深入阐述。

庖丁解牛之UPack工作原理及实例分析(2)

UPack是软件逆向工程中常见课题;上一篇已经对Runtime压缩基础知识进行了介绍。

本文主要深度剖析了UPack压缩原理,图文并茂,形象生动,对于动态调试方面会在下一篇详细表述。

庖丁解牛之UPack工作原理及实例分析(1)

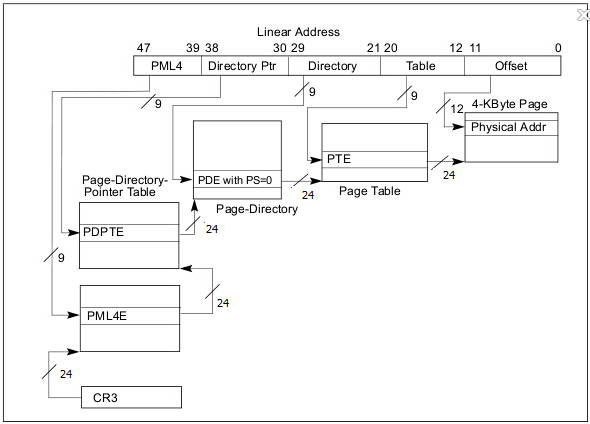

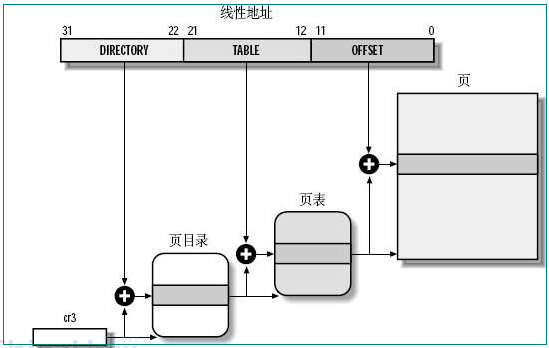

大家都清楚运行时压缩器UPack是软件逆向工程中常见课题;了解运行时压缩,需要掌握基本的PE文件格式,操作系统的基本知识等。

理解本文内容最好有PE文件基础知识,对PE文件加载器有一定了解。本文会穿插介绍PE文件基础知识但重点不在于此。

基于攻击链的威胁感知系统

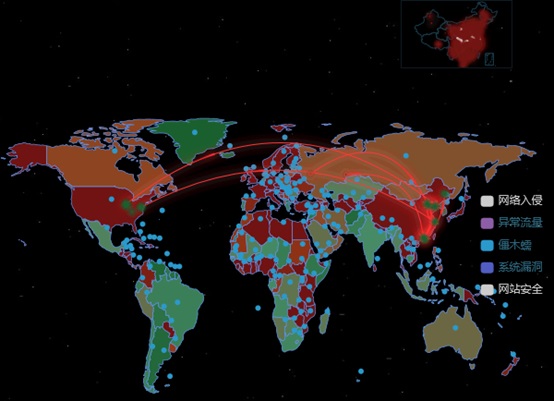

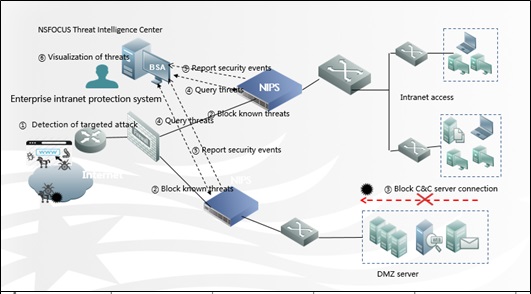

随着网络威胁形式的多样化和复杂化以及面临APT攻击的挑战,新一代威胁不仅传播速度更快,其利用的攻击面也越来越宽广,可以覆盖移动、桌面、网络、web和各种应用、社交网络等,新常态下仅仅依靠传统NIPS/NIDS设备提供给用户的信息已经不能满足现阶段客户的需要,专业化、系统化、智能化等越来越显得尤为关键;尤其是伴随着互联网的发展,用户体验需求的提升,更需要对网络威胁的行为通过大数据分析的方式,直观的给客户展示出整个动态攻击过程。

Attack Chain-based Threat Aware System

With the network threat forms becoming more and more diversified and complex and challenges from advanced persistent threat (APT) attacks, new-generation threats spread more quickly on a larger scale, covering mobile devices, desktops, networks, web, applications, and social networks. In the new normal situation, it is far from enough for customers to obtain threat information only from traditional network intrusion prevention system (NIPS) and network intrusion detection system (NIDS) devices, and professional, systematical, and intelligent devices are becoming really crucial. In particular, with the development of the Internet and improvement of user experience requirements, network threat behaviors should be detected through big data analysis to show customers the entire dynamic attack process intuitively.