摘要

通过绿盟威胁捕获系统,我们发现有多个攻击者在对AVTECH视频监控设备进行定向攻击,其攻击所用的HTTP请求载荷中的User-Agent字段往往带有后缀“-Avtech”。

经分析,这些攻击者都是采用的互联网上公开的Mirai家族所使用的攻击脚本[1],该脚本的User-Agent字段为“Snickers-Avtech”,在我们所捕获的日志中,存在沿用该User-Agent的攻击者,也存在对该User-Agent进行修改的攻击者,而修改之后的User-Agent,则可以作为对不同攻击团伙进行区分的依据。其中,有一类攻击者,其User-Agent包含如下字样之一:“Arrys-Avtech”、“Darrys-Avtech”、“Harrys-Avtech”、“Jarrys-Avtech”,从其命名,体现了一定的版本迭代特性,因此本文将对其进行分析。

本文的关键发现如下:

这些攻击者在2020年4月7日被初次发现,持续活跃至5月24日,攻击源总数达到68个,其中在美国的攻击者最多,占比16%。在已知的资产情报数据中,这些攻击源有28%为物联网设备,其中79%为摄像头,主要厂商是AVTECH和Axis,17%为路由器。

攻击者的目标URL共有3个,均与AVTECH有关,所攻击的目的端口分布广泛,多达100个,涵盖了常见的HTTP端口。

除了“*rry-Avtech”和默认的“Snickers-Avtech”外,我们在User-Agent中还发现了“iLLSeC-Avtech”、“FATTI_RUNS_AVTECH”。“iLLSeC-Avtech”的攻击载荷中出现了illsec_was_here_follow_my_twitter_@potseller,公布了攻击者的twitter ID,从其已经发布的内容来看,对应的攻击团伙是iLLSeCuRe。“FATTI_RUNS_AVTECH”对应的攻击者仅在2020年5月9日和5月19日这两天有活跃,共有两个攻击IP。

攻击者在其活跃时间区间内,通过攻击payload投递的样本共来自18个不同的URL。通过NTI历史情报查询,部分恶意样本服务器在存在其他恶意行为的记录。其中一个IP还曾参与对Edimax Wifi桥接器的扫描,对于相关漏洞的预警可以参见我们之前的文章。我们认为攻击者对漏洞利用脚本的公开渠道有持续的关注。

一、攻击趋势分析

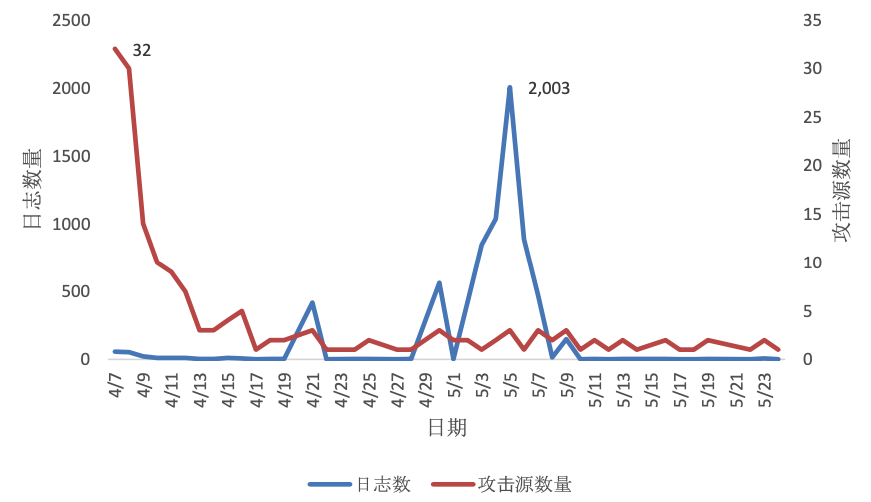

通过对绿盟威胁捕获系统相关日志数量进行统计,可以得到攻击趋势的变化情况。如图 1.1 所示,这些攻击者在2020年4月7日初次被发现,当天攻击源数量高达32个, 5月5日的日志数量最多,达到2003条,而在5月24日之后不再有活跃迹象。

图 1.1 攻击源活跃情况

二、攻击源分析

2.1 攻击源服务器

从地理位置维度对这些攻击者进行分析,得到攻击源国家数量Top10。如图 2.1 所示,来自美国攻击源最多,共11个,占比16%。

图 2.1 攻击源国家数量Top10

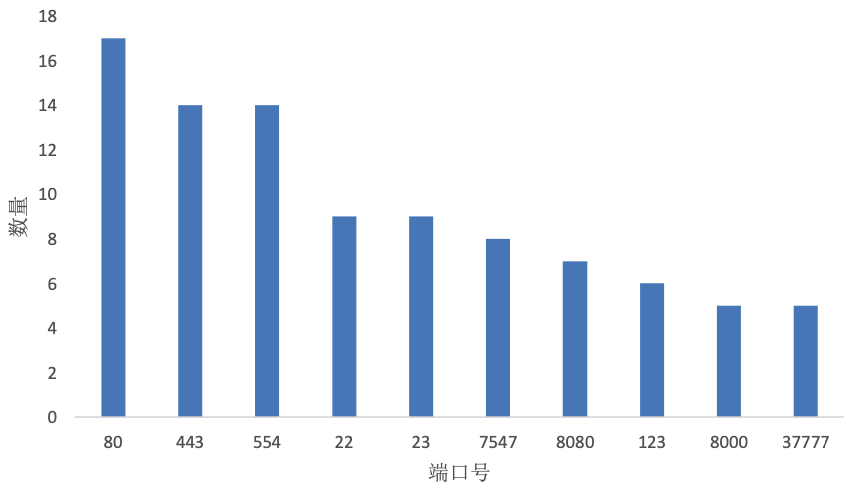

下面,我们看一下这些攻击源的端口开放情况。如图 2.2 所示,这些攻击者开放的端口前十名为:80、443、554、22、23、7548、8080、123、8000、37777。其中开放最多的是80端口,25%的攻击源都开放了该端口。

图 2.2 攻击源开放端口数量Top10

在已知的资产情报数据中,这些攻击源有28%为物联网设备,这些物联网设备中79%为摄像头,主要厂商是AVTECH和Axis,17%为路由器,主要厂商是华为。

2.2 样本服务器

攻击者在其活跃时间区间内,通过攻击payload投递的样本来自18个不同的URL,我们通过这些样本URL关联其他情报进行分析,这些样本URL及其关联IP、域名在VT都没有恶意标记及样本文件等关联信息。我们在NTI历史情报信息中进行查询,部分恶意样本服务器在存在其他恶意行为的记录。

其中,45.133.9.21自3月末开始就已经在进行扫描、漏洞利用等恶意行为,攻击者可能将此IP作为正式攻击前用于测试的节点。而bigcocks.ddns.net和uwu.myftp.org等域名经查证属于no-ip.net管理的免费域名,这两个域名应该是攻击者在此轮攻击中注册的临时域名。

表 2.1 样本服务器在NTI中历史标记

| IP/域名 | 绿盟威胁情报中心历史标记 |

| 138.68.31.138 | 恶意样本服务器,Web漏洞攻击 |

| bigcocks.ddns.net | 恶意样本服务器 |

| 64.225.119.229 | 恶意样本服务器,扫描源 |

| uwu.myftp.org | 恶意样本服务器 |

| 138.68.23.95 | 恶意样本服务器,样本CC服务器 |

| 139.99.37.27 | 恶意样本服务器,扫描源,暴力破解尝试 |

| 209.141.56.105 | 恶意样本服务器,扫描源 |

| 209.141.47.115 | 其他恶意行为 |

| 45.133.9.21 | 恶意样本服务器,扫描源,漏洞利用,暴力破解尝试 |

通过历史情报我们发现,138.68.23.95之前还曾参与对Edimax Wifi桥接器的扫描,对于相关漏洞的预警可以参见我们之前的文章。我们认为这个IP背后的攻击者对漏洞利用脚本的公开渠道有持续的关注,我们也将对这类攻击源继续进行跟踪分析。

三、攻击目标分析

3.1 端口视角

图 3.1 是攻击源的目的端口分布情况,目的端口众多,我们共有100个端口收到了攻击数据(由于我们并非监听了所有的端口,因此,实际涉及的端口可能更多),涵盖了常见的HTTP端口。

图 3.1 攻击源的目的端口分布

3.2 URL 视角

攻击源的目标URL共有3个,如表 3.1 所示。这三个URL均出现在了互联网上公开的Mirai家族所使用的针对AVTECH的攻击脚本[1]中。

表 3.1 攻击源的目标URL分布

| 目标URL | 占比 |

| /cgi-bin/nobody/Search.cgi | 91.84% |

| /nobody/ez.htm | 4.12% |

| /cgi-bin/supervisor/CloudSetup.cgi | 4.04% |

该攻击脚本[1]对应两种漏洞利用方式。

方式一:发送url,返回结果中包含“ok”,则说明样本投递成功,攻击结束,否则,尝试方式二。

url = “http://”+host+”/cgi-bin/nobody/Search.cgi?action=cgi_query&ip=google.com&port=80&queryb64str=Lw==&username=admin%20;XmlAp%20r%20Account.User1.Password%3E$(“+payload+”)&password=admin”

方式二:发送url1,等待0.5秒后,发送url2,如果返回的内容中包含“snickers_was_here”,则说明样本投递成功,否则,说明这两种方式均投递样本失败。在url1中,rnd本来是一个随机值,但是因为被固定在了攻击脚本中,而其它的攻击者大多也不会对其进行修改,这也导致威胁捕获系统中的相关日志中,这一值为定值。url2中,末尾有一个echo语句,样本投递成功时,会体现在返回的内容中。因此,部分攻击者为了体现自己的独特性,会对其进行修改,比如jarry_was_here、urmum_was_here等。

url1 = “http://”+host+”/nobody/ez.htm?a=YWRtaW46YWRtaW4=&rnd=0.06814667194551349”

url2 = “http://”+host+”/cgi-bin/supervisor/CloudSetup.cgi?exefile=”+payload+”;%20echo%20snickers_was_here”

四、其它发现

4.1 其它“*-Avtech”

除了“*rry-Avtech”和默认的“Snickers-Avtech”外,我们在User-Agent中还发现了“iLLSeC-Avtech”、“FATTI_RUNS_AVTECH”。

“iLLSeC-Avtech”对应的攻击者在3.2 中提到的方式二的echo语句中,使用了illsec_was_here_follow_my_twitter_@potseller,公布了攻击者的twitter ID,从其已经发布的内容来看,对应的攻击团伙是iLLSeCuRe。

“FATTI_RUNS_AVTECH”对应的攻击者仅在2020年5月9日和5月19日这两天有活跃,共有两个攻击IP。

五、IOC

http://138.68.31.138/zzz/arm.fuku

http://138.68.31.138/.yuhh.arm6

http://138.68.31.138/.yuh.arm6

http://bigcocks.ddns.net/zzz/.arm7.cpu1

http://uwu.myftp.org/zzz/.arm6.cpu1

http://64.225.119.229/zzz/arm.idopoc

http://64.225.119.229/.yuh.arm4

http://139.99.37.27/zzz/arm.idopoc

http://uwu.myftp.org/zzz/arm.idopoc

http://139.99.37.27/zzz/arm5.idopoc

http://209.141.47.115/codingdrunk/fboot.arm7

http://209.141.56.105/zzz/arm.fuku

http://45.133.9.21/xfiles/more.arm5n

138.68.23.95

138.68.31.138

139.99.37.27

209.141.47.115

209.141.56.105

45.133.9.21

64.225.119.229

bigcocks.ddns.net

uwu.myftp.org