一、背景

伏影实验室全球威胁狩猎系统在2022年6月15日捕获了两个使用疑似0day进行传播的新僵尸网络家族Boota和Boat。攻击者的处理十分谨慎,在2022年6月15日投递了Boota家族,2022年6月16日投递Boota的下载地址即失效,转而投递Boat家族用于攻击,在16日下午晚些时候,Boat家族的下载地址也已失效。

二、新僵尸网络家族

伏影实验室僵尸网络追踪系统告警发现了新的僵尸网络变种,由于系统识别到了这两个家族中包含有Mirai和Gafgyt的基因片段,但未能通过规则命中这两个家族。因此经过人工分析和研判,确定发现了新的僵尸网络家族Boota和Boat。

2.1 Boota家族

Boota家族具有与Gafgyt相似的代码结构,可以认定攻击者在源码上进行二次开发产生的新的僵尸网络家族。攻击者使用Boota作为传播名称,我们以该名称命名它。目前Boota具有x86、arm、mips、Motorola 68020、Renesas SH、SPARC平台版本。

Boota具有以下功能:

- 信息搜集

- DDoS攻击

- 弱口令扫描

- Shell命令执行

- 自销毁

2.2 攻击活动

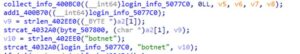

A.上线

攻击者通过读取/proc/mem获取到当前设备的内存信息,通过拼接botnet字符串,完成上线信息的构建,发送到主机端。

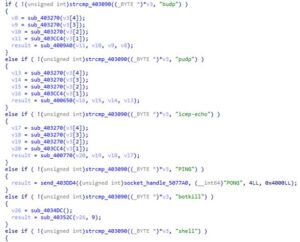

B.攻击命令

Bot端能够接收的命令如下表:

| 指令 | 功能 |

| budp | 不定长UDP Flood |

| pudp | 定长UDP Flood |

| icmp-echo | ICMP Flood |

| PING | 连接确认 |

| botkill | 结束木马进程 |

| shell | 运行shell命令 |

| togglescanner | 启动扫描器 |

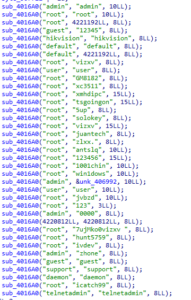

C.弱口令扫描攻击

攻击者以明文的形式内置在样本中,弱口令对在Miori等家族中也曾出现,攻击者并未增加新的弱口令对。

2.2 Boat家族

Boat家族是一个融合了开源僵尸网络DDoS攻击源代码的新僵尸网络家族,具有全新的代码结构和通信协议,其使用了Miroi家族的DDoS攻击部分的代码。攻击者使用Boat作为传播名称,我们以该名称命名它。目前Boat具有x86、x64、arm、mips平台版本。

Boat家族具有以下功能:

- 信息搜集

- DDoS攻击

- 弱口令扫描

- 自删除

该家族和Boota的功能基本一致,可以推测这是同一批攻击者制作的僵尸网络。

2.2.1 攻击活动

A.上线

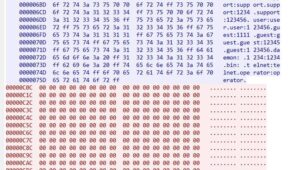

Boat家族上线过程共有两轮。当bot端启动时连接C2地址:172.245.186.189:5906,并发送长度约0x404长度的上线包,以00 03开始,以01 00结尾,中间全部填充为0。

C2在接收到bot端发来的消息后,会回复daddyl33t。此时bot端会立刻回复0x404字节长度的回复包,以00 02开始,以01 00结尾,中间全部填充为0。

C2再次接收消息后,会回复字符串:

/tmp./root./data/local/tmp.mips.mpsl.mipsel.arm.x86.x86_64.x64.i586.i686.i386.i486

此时bot端会再次回复0x404字节长度的回复包,以00 01开始,以01 00结尾,中间全部填充为0。

完成上述交互后,C2端会下发弱口令集,bot端接收后,会再次回复0x404字节长度的回复包,以00 02开始,以01 00结尾,中间全部填充为0。

C2接收到该消息后,回复IMEXECUTED0xff完成此次交互过程。

![]()

B.攻击命令

攻击者设计了多种攻击指令:

| 指令 | 子码 | 功能 |

| 0 | 0-4 | DDoS攻击 |

| 1 | 杀死进程 | |

| 2 | 0或1 | 开始或停止扫描 |

| 3 | 命令交互 |

三、总结

攻击者在构建新家族时或多或少都会使用到已知僵尸网络家族的部分代码,我们认为攻击者可能是通过此种方式欺骗杀毒软件引擎,降低被人工分析的概率。由于此类僵尸网络的目标主要是IoT设备,因此是否能够被杀毒软件被检测并不重要。在测试0day等重量级武器时,可以有效的隐藏自身,这种方式和方法与构建0检测的全新家族相比,更不易引人注意。

附录A IOC

Hash:

0bd4197fedbf6b3141427067f548d1acd65c5924f906ff3246602e8258e62b72

117d63cd098e29467fabf02345075a31c4cd735a18119e9206943f43e0e105ad

1233ae9e89ffb77b247aeb998e453a83bc96496aa171e0fde8322199f779cbc8

141ab6882632101808a6338e0a5cfd7b031cc2b3f6e152b700afd2653298bb5e

d4f9b424a1639bc3c46726e4f72c259bf6b9ca33af7377490b1bb292867603e7

A0FFF5A783E05DDC95A6951F3DD9E31E88CD2E0591605F0543D0F7186B83B11D

9a86408d4f16a39f61889f61713eecd68ff8e8a246df7f2a0d04c02a672d5fc9

e97f19050259ff7207e09241b55c98bebc8eb4ac3b94b1251beb07bb60e00061

9230ce12254f7a0960ec9c8add482c2db6ed7cf863439cab65390145586ad07e

9a86408d4f16a39f61889f61713eecd68ff8e8a246df7f2a0d04c02a672d5fc9

df5655ee4f33d8597fd9bd174042880cd3600a44b5dff69df996841d0c0db18e

aff3e8167b01998037b2eb04703d5c7007e3ac6d6ffb1de5a193b201a0802693

C2:

149.57.171.148

172.245.186.189

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。