攻击者正在针对Citrix ADC (Application Delivery Controller),同时利用其发起反射攻击,目前官方尚未发布修复补丁。

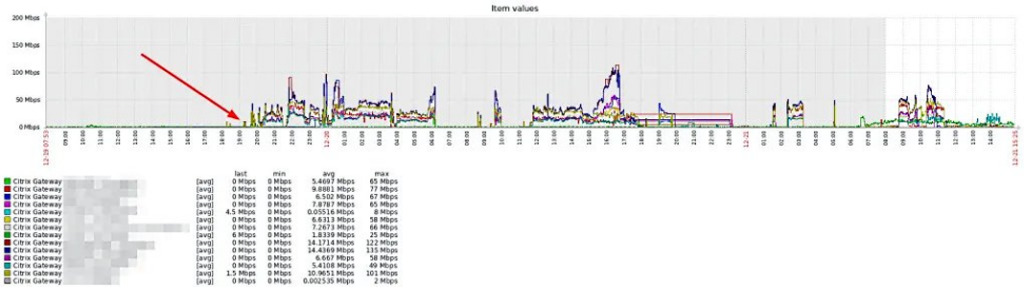

“从12月19日起,我们侦测到了一场可能针对Citrix网关设备 UDP:443端口DTLS EDT服务的全球性DDoS反射攻击”,来自德国一家软件公司的IT管理员 Macro Hofmann指出。12月20日, 21日也持续有受害者表示遭遇此攻击。

(来源:Marco Hofmann)

Citrix于12月24日证实了这一攻击的发生。根据ZDNet报告,受害者多为在线游戏服务提供商,如Steam,Xbox。

DTLS是一种基于UDP的安全通信协议,旨在防止窃听,篡改和消息伪造,提高数据传输的安全性。在过去的攻击中,基于DTLS协议的放大因子通常将原攻击包放大4-5倍,但Hofmann发现,Citrix ADC设备允许攻击者得到36倍放大系数的DTLS反射包。

攻击影响

该反射攻击导致Citrix ADC设备的网络吞吐达到上限,引起网络出站带宽耗尽。在有限的带宽情况下,对于连接数的影响更为显著。此外,当攻击者伪造源IP,利用僵尸网络向ADC发起DTLS Hello报文时,ADC会向该伪造IP返回被放大数倍的响应包,导致受害者网络瘫痪。

Citrix官方称,目前全球范围内有一小部分客户受到该攻击影响,暂无相关的已知漏洞发现。Citrix承诺会在2021年1月12日发布新的版本中,对DTLS协议的应用进行提升, 同时提供了临时解决方案规避风险。

临时解决方案

在Citrix ADC设备上暂时禁用DTLS协议,禁用命令:

set vpn vserver <vpn_vserver_name> -dtls OFF

说明:禁用DTLS协议可能会导致使用DTLS的实时应用程序的性能下降。下降程度取决于多个变量。如果您的环境中不使用DTLS,暂时禁用该协议则不会对性能造成影响。

绿盟科技客户:

绿盟网络流量分析系统(NTA)和绿盟抗拒绝服务系统(ADS)的用户,可以同时在NTA和ADS上,分别自定义对应攻击的告警和反射防护规则,以实现对DTLS反射攻击的实时检测,以及多样的防护策略(丢弃、黑名单、限速的自由组合),有效保障自身网络的稳定性和服务的可用性。

绿盟科技客户可联系技术支持咨询NTA自定义告警和ADS反射防护规则配置方法。