一、概述

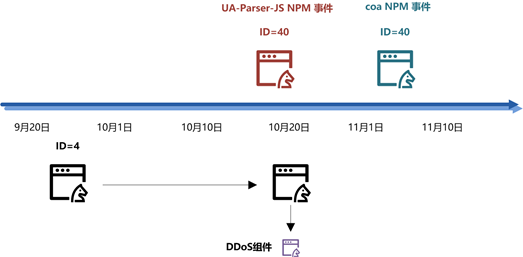

DanaBot银行木马最早出现在2018年,主要针对欧美国家,至今已产生多个变种,可组合不同的上线ID。近期,DanaBot活动频繁,在10月和11月两起供应链投毒事件中,两个流行的NPM库UA-Parser-JS和coa被攻击者添加了恶意代码,用于投递ID为40的DanaBot变种木马。

伏影实验室检测发现,ID为4的DanaBot变种木马也在活动。从10月中旬开始,攻击者通过投递特定功能组件,控制DanaBot木马网络对俄罗斯某站点发起了DDoS攻击。相关组件无法设置攻击结束时间,也无法接受其他指令,说明该DanaBot木马网络正被用于定向DDoS攻击,体现了该银行木马的MaaS(恶意软件即服务)属性。具有该属性的木马网络通常可以提供多种不同的攻击服务,由购买者决定攻击方式和攻击目标。

二、下发过程

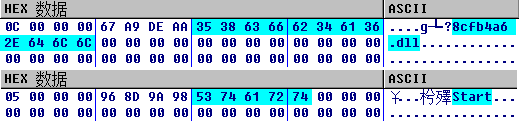

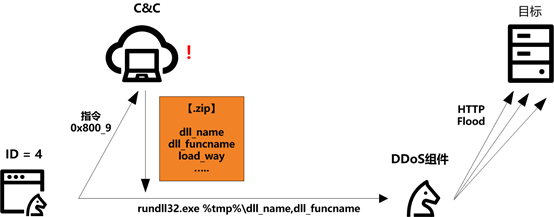

DanaBot在与C&C通信过程中会向后者发送客户端指令值为0x800_9的请求包。之后,DanaBot从C&C获得一个包含dll组件的zip压缩包及配置信息。配置信息指明了dll组件的保存位置、落地名称、要执行的函数名及启动方式。

根据以上信息,DanaBot将组件解压后保存到Temp目录下并重命名,之后启动rundll32来加载该dll,以执行DDoS攻击活动。

三、DDoS攻击

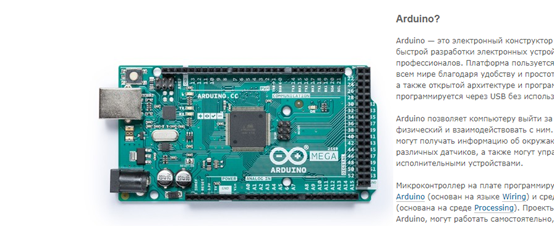

根据官网介绍,被攻击站点提供arduino各类学习资料和论坛,用于帮助相关人员开发电子设备。

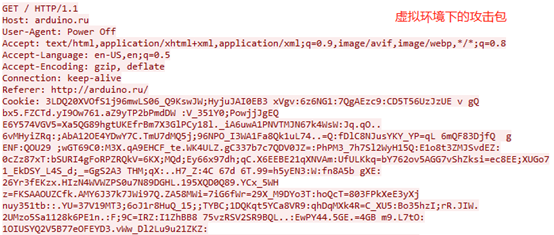

攻击时,该DDoS组件会开启10个线程,连接该网站的80端口并发起HTTP Flood攻击。由于攻击没有时长限制,只要发送不出现问题,就一直循环发包。若有线程因网络问题退出,该组件会开启新线程,以保证足够的攻击流量。

| HTTP头元素 | 内容 |

| UserAgent | “Power Off” |

| Referer | http://arduino.ru |

| Cookie | 随机字符,长度4096字节。 |

| Upgrade-Insecure-Requests: | 空 |

在HTTP Flood包的头部中,UserAgent没有包含常规的浏览器信息,而是使用了”Power Off”(关机)一词,直截了当表明了目的。

Referer字段为被攻击网站自身URL,以将攻击包伪装成从该网站发出的。

Cookie为随机内容。通过不断随机地从两个字符表中取出对应字符,各自构造出长度为2048字节的随机串,连在一起即成为长度为4096字节的Cookie字段的内容。

四、总结

与Mirai、Gafgyt这样的DDoS僵尸网络不同,本次事件中通过Danabot银行木马下发的DDoS组件,其结构简单,缺乏控制手段,只为定向攻击特定目标,因此成为名副其实的“DDoS散户”,无法使用常规方式进行监测。

银行木马作为窃密类恶意软件,在进化过程中逐渐发展出投递其他类型家族的行为。此次事件并非DanaBot首次为其他攻击类型服务,该家族在2019年就曾下发勒索木马。作为参考,其他的银行木马,如Emotet就承载过DDoS服务,而Trickbot木马也曾与勒索木马联合,制造出破坏力惊人的新型威胁。

如今,不同恶意软件之间产生交集、互相抢占和共享利益空间的行为不时发生,进而衍生出组合式攻击形式。此次事件证明,主流银行木马的运营者团体,近年来保持着MaaS (Malware as a Service)的策略,会灵活调整攻击与盈利方式。

参考文献

[1] https://www.bleepingcomputer.com/news/security/popular-npm-library-hijacked-to-install-password-stealers-miners/

[2] https://www.bleepingcomputer.com/news/security/popular-coa-npm-library-hijacked-to-steal-user-passwords/

关于伏影实验室

研究目标包括Botnet、APT高级威胁,DDoS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁及新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。