GandCrab病毒自身不具备蠕虫传播特征,传播途径主要RDP暴力破解、钓鱼邮件、捆绑恶意软件、僵尸网络以及漏洞利用传播。病毒采用Salsa和RSA-2048算法对文件进行加密,并修改后缀为.GDCB、.GRAB、.KRAB或5到10位随机字母,同时勒索软件还会更换系统桌面提示勒索信息。

预警编号:NS-2018-0033

危害等级:高,GandCrab勒索病毒已出现新变种,感染范围较广

风险概述

GandCrab病毒家族具有快速更新的特点,从今年9月份V5版本面世以来,出现了包括了5.0、5.0.2、5.0.3、5.0.4以及最新的5.0.5多个版本的变种。国内多个行业客户受到了GandCrab家族的攻击,请相关用户关注,及时做好防护措施。

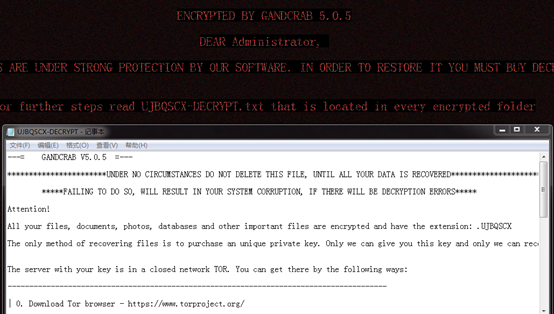

GandCrab病毒自身不具备蠕虫传播特征,传播途径主要RDP暴力破解、钓鱼邮件、捆绑恶意软件、僵尸网络以及漏洞利用传播。病毒采用Salsa和RSA-2048算法对文件进行加密,并修改后缀为.GDCB、.GRAB、.KRAB或5到10位随机字母,同时勒索软件还会更换系统桌面提示勒索信息。

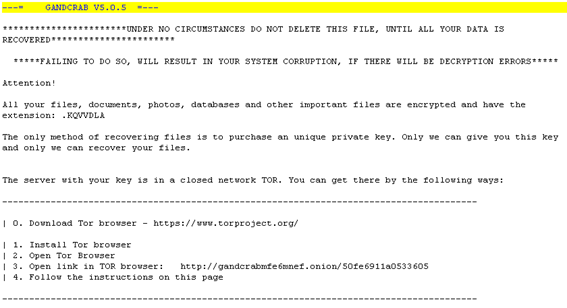

勒索文件内容如下图所示:

被加密的文件会以随机的后缀名重命名:

安全建议

防护建议

- 尽量避免RDP端口对外开放,利用IPS、防火墙等设备对RDP端口进行防护;

- 开启windows系统防火墙,通过ACL等方式,对RDP及SMB服务访问进行加固;

- 通过windows组策略配置账户锁定策略,对短时间内连续登陆失败的账户进行锁定;

- 加强主机账户口令复杂度及修改周期管理,并尽量避免出现通用或规律口令的情况;

- 修改系统管理员默认用户名,避免使用admin、administrator、test等常见用户名;

- 安装具备自保护功能的防病毒软件,并及时更新病毒库或软件版本;

- 加强员工安全意识培训,不轻易打开陌生邮件或运行来源不明的程序;

- 及时更新操作系统及其他应用高危漏洞安全补丁;

- 定时对重要业务数据进行备份,防止数据破坏和丢失。

本地安全策略防护

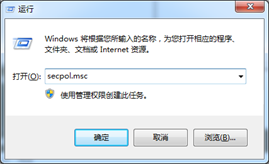

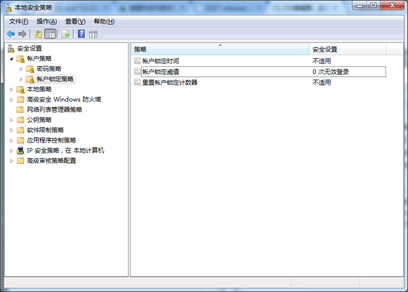

用户可通过配置本地安全策略中的账户策略,对RDP暴力破解攻击进行有效防护,具体步骤如下:

- 使用“Windows”+“R”键,打开运行窗口,并输入“msc”,打开本地安全策略窗口。

- 依次点击“账户策略”->“账户锁定策略”,在此处对账户锁定条件进行配置。

参数说明如下:

| 帐户锁定时间 | 此安全设置确定锁定帐户在自动解锁之前保持锁定的分钟数。 |

| 帐户锁定阈值 | 此安全设置确定导致用户帐户被锁定的登录尝试失败的次数。 |

| 重置帐户锁定计数器 | 此安全设置确定在某次登录尝试失败之后将登录尝试失败计数器重置为 0 次错误登录尝试之前需要的时间。 |

产品防护

为防止攻击者通过RDP爆破的方式植入勒索病毒,可通过配置入侵防护系统(IPS)进行有效防护,详细操作如下:

1、 更新IPS规则库,用户可通过在线升级或离线升级的方式升级到新版本规则库,使用离线升级方式的用户可访问如下链接获取最新的规则升级包:

http://update.nsfocus.com/update/listIps

2、配置入侵防护策略,依次点击“策略”-“入侵防护”-“新建”。RDP爆破的检测规则名为:“[23545] Microsoft Windows远程桌面用户登录口令暴力猜测。”该规则默认已包含在Default规则模板中。

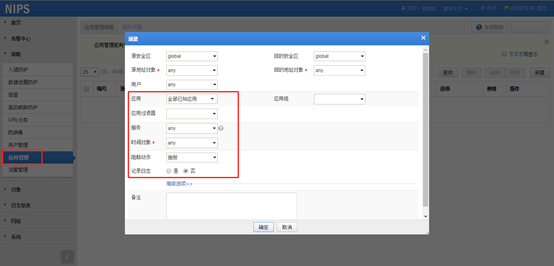

在弹出的窗口中,按照下图进行配置,配置完成后点击“确定”:

3、依次点击“策略”-“应用管理”-“应用管理策略”-“新建”。

在弹出的窗口中,按照下图进行配置:

注:如果用户对应用管理日志不关注或者产生大量日志导致运维困难,可以关闭日志记录,不影响对RDP暴力破解事件的检测。

4、用户还可根据实际情况调整针对RDP爆破的检测频率,依次点击“系统”-“系统配置”-“专业参数”,相关参数说明如下:

| 参数名 | 说明 |

| merger_time | 默认为3600s,表示3600s内同源同目的的相同事件只显示一次 |

| violence_guess_check_level | 开启或关闭爆破检测 |

| violence_guess_check_level | 单位时间内爆破次数 |

| violence_guess_limit_time | 检测的单位时间(秒) |

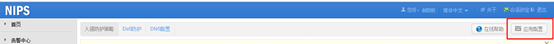

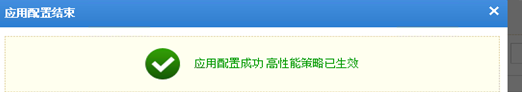

5、点击右上角的“应用配置”或重启引擎,使配置生效即可。

附录A 解密工具

病毒作者已经公开了部分5.0.4及之前版本的解密秘钥,这些秘钥主要是针对叙利亚地区的受害者,Bitdefender已经发布了针对GandCrab勒索软件的解密工具,该工具只能恢复感染5.0.4及以前版本的文件。对于已经受此病毒影响的用户,可尝试通过解密工具将数据进行还原,下载链接如下:

https://labs.bitdefender.com/wp-content/uploads/downloads/gandcrab-removal-tool-v1-v4-v5/

解密成功后会提示如下信息:

注:

1、该工具仅内置了部分解密秘钥,用户在解密过程中可能会出现解密失败的情况。

2、解密工具作者强烈建议在解密开始前选择“备份文件”选项,在解密的同时保留加密文件,在确保解密文件可以安全打开且没有损坏后,再对其进行删除。

附录B 样本分析

以下是针对GandCrab V5.0.5的详细分析,此样本的主要功能包括:加密数据文件,修改注册表保存RSA公私钥,在本地创建勒索病毒的说明文件。

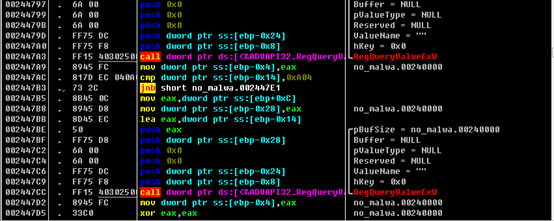

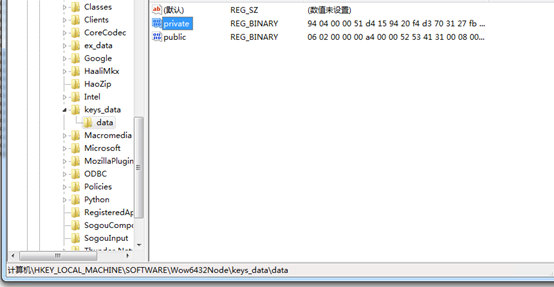

样本在启动之后,会随机生成公私密钥对,保存在注册表中:

在注册表中的保存结果如下:

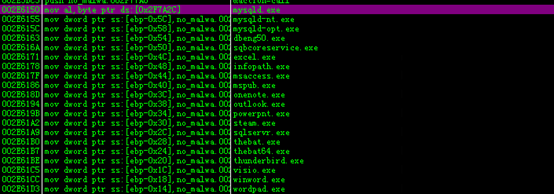

检测如下进程,如果进程存在,则终止目标进程。

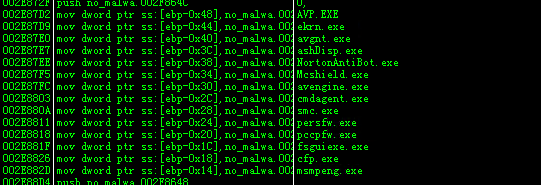

样本中也包括常见的杀软进程列表,但是在调试机器中没有发现下面进程被终止的情况。

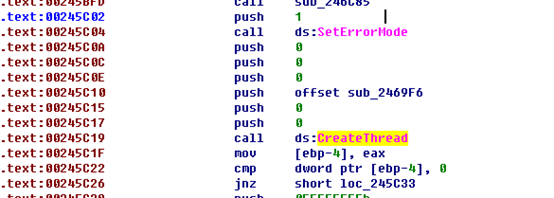

随后创建三个线程,分别实现不同的功能。

线程1:

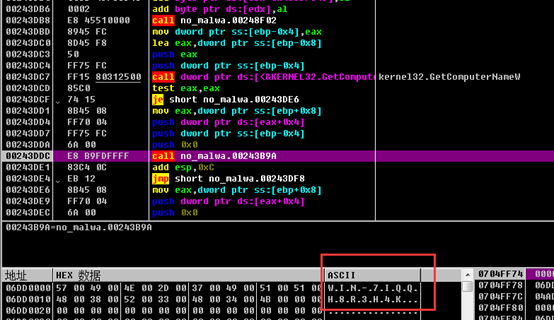

主要功能:获取主机名和网络共享文件夹,并对共享文件夹中的文件进行加密,详细分析过程如下:

通过获取主机名。

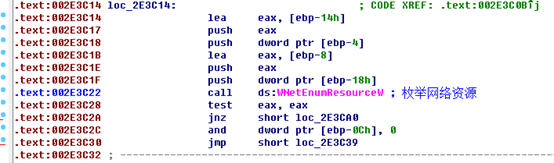

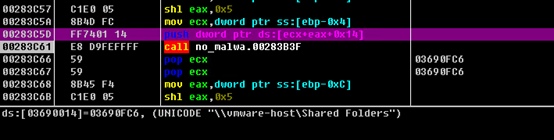

进行网络资源枚举。

获取网络磁盘。

随后将网络磁盘的根路径传入加密函数,开始对网络共享数据进行加密。

线程2:

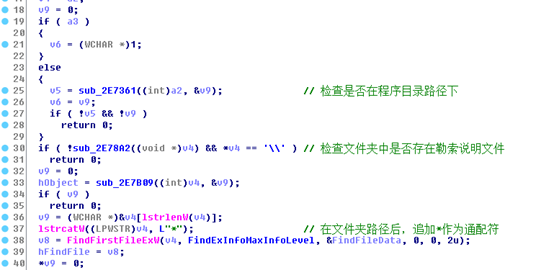

主要功能:加密本地磁盘内的文件,详细分析过程如下:

获取C盘盘符,之后进行本地文件加密过程。

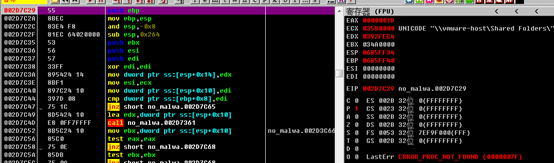

文件的勒索过程主要在2E7C29函数中,该函数采用递归结构,在函数头中添加了递归和返回条件。

对部分后缀名的文件进行过滤,不进行加密操作。

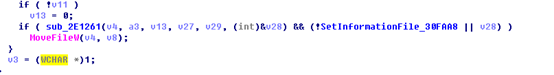

通过函数2E1261对文件进行加密后,对原文件重命名。

线程3:

主要功能:尝试进行网络通信,详细分析过程如下:

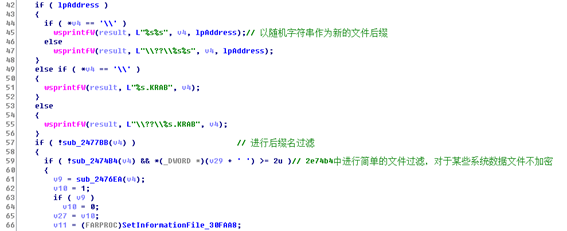

在开启这个线程之前,样本会收集系统信息。

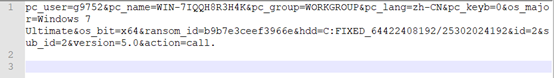

获取到的系统信息如下,包括主机名,组名,系统语言环境,系统版本等。

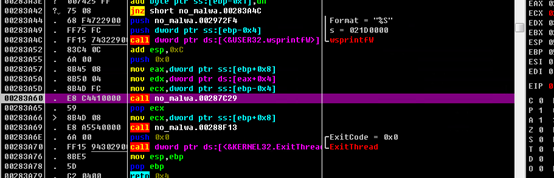

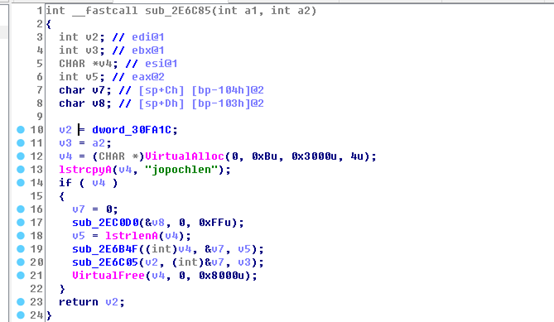

生成加密文件的后缀名。

随后启动线程。

在这个线程中包含网络通信的行为。

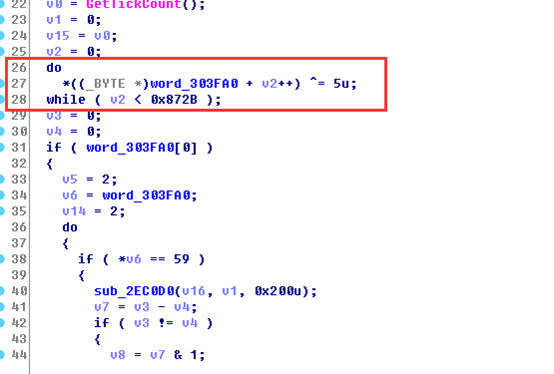

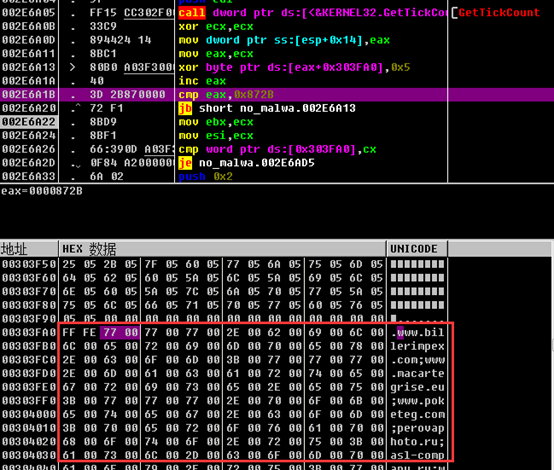

执行的函数首先解密程序中的域名数据。

解密方式是将原始数据和5异或,解密完成后可获得960个域名信息,和5.0.4版本的样本基本一致。

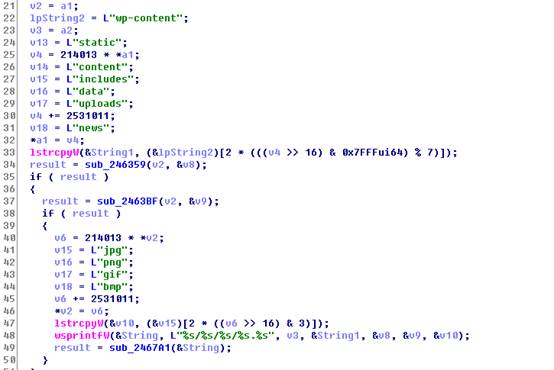

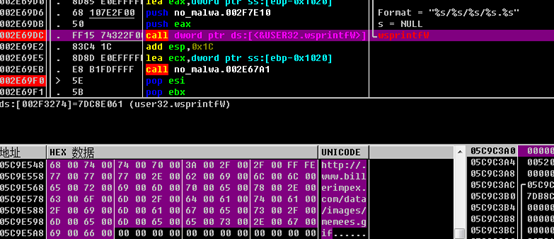

构造URL,尝试获取一个图片文件。

此处获取图片的URL每次会产生变化,但是大部分网络请求都是404错误。

总结:

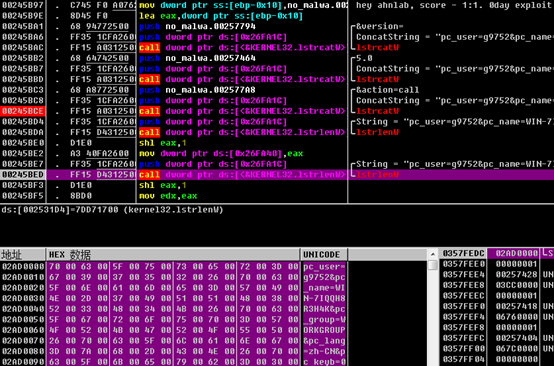

加密文件后缀名白名单:

.ani .cab .cpl.cur .diagcab .diagpkg .dll .drv .lock .hlp .ldf .icl .icns .ico .ics .lnk .key.idx .mod .mpa .msc .msp .msstyles .msu.nomedia .ocx .prf .rom.rtp .scr .shs .spl .sys .theme.themepack .exe.bat .cmd .gandcrab .KRAB .CRAB

加密文件路径白名单:

\ProgramData\ \IETldCache\ \Boot\ \Program Files\ \Tor Browser\ \All Users\ \Local Settings\ \Windows\

下列系统数据文件不加密:

desktop.ini autorun.inf ntuser.dat iconcache.db bootsect.bak boot.ini ntuser.dat.log thumbs.db

部分域名信息如下:

www.2mmotorsport.biz www.haargenau.biz www.bizziniinfissi.com www.holzbock.biz www.pizcam.com www.swisswellness.com www.fliptray.biz www.whitepod.com www.hotelweisshorn.com www.hardrockhoteldavos.com www.belvedere-locarno.com www.morcote-residenza.com www.hotelfarinet.com www.seitensprungzimmer24.com www.hrk-ramoz.com www.arbezie-hotel.com seitensprungzimmer24.com www.arbezie.com www.aubergemontblanc.com www.alpenlodge.com www.aparthotelzurich.com www.torhotel.com www.bnbdelacolline.com www.elite-hotel.com www.bristol-adelboden.com elite-hotel.com

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。