Gartner预测,到2017年底,至少10%的企业组织(目前低于1%)将利用SDP技术来隔离敏感的环境。

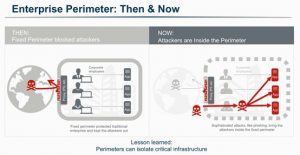

一、固定的边界模型正在变得过时

传统企业网络架构通过建立一个固定的边界使内部网络与外部世界分离,这个边界包含一系列的防火墙策略来阻止外部用户的进入,但是允许内部用户对外的访问。由于封锁了外部对于内部应用和设施的可见性和可访问性,传统的固定边界确保了内部服务对于外部威胁的安全。但是现在,BYOD和钓鱼攻击提供了对于内部网络的不可信访问,以及SaaS和IaaS正在改变边界的位置,企业网络架构中的固定的边界模型正在变得过时。

Cryptzone通过问卷调研,对于企业网络访问安全有三个发现:

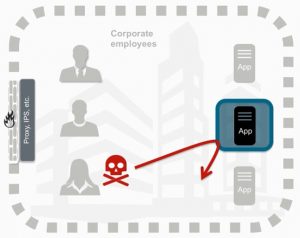

(1)很多企业使用的是过时的方法,在旧的网络安全模型下,缺乏对于限制授权用户和第三方的访问的解决方案。

(2)大部分的信息安全方面的破坏来自于内部威胁(insider threats)。

(3)一些公司并没有经常回顾访问策略,有的甚至已经几年没有这么做了。当策略制定好后,它们不会或者不去自动实施这些安全策略。

因此,我们需要一个新的安全模型,这个模型可以理解上下文信息,如用户位置,用户使用什么设备来建立连接的,何时建立连接的,以及用户的角色。这些信息可以集成到特定上下文的访问规则中,基于上下文参数的认证检查和对于资源的访问能够提供对于边界内部和外部的威胁的更好的防护。

二、SDP 模型和工作流程

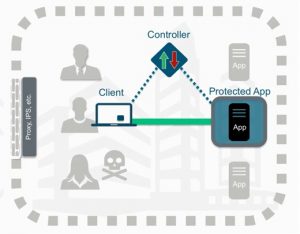

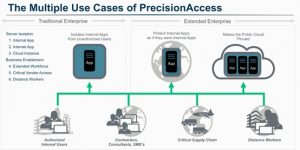

软件定义边界(Software Defined Perimeter,SDP)由云安全联盟(CSA)于2013年提出,用应用所有者可控的逻辑组件取代了物理设备,只有在设备证实和身份认证之后,SDP才提供对于应用基础设施的访问。SDP使得应用所有者部署的边界可以保持传统模型中对于外部用户的不可见性和不可访问性,该边界可以部署在任意的位置,如网络上、云中、托管中心中、私有企业网络上,或者同时部署在这些位置中。

SDP包含两部分:SDP主机和SDP控制器。SDP主机可以创建连接或者接受连接。SDP控制器主要进行主机认证和策略下发。SDP主机和SDP控制器之间通过一个安全的控制信道进行交互。

SDP工作流如下:

- 一个或多个SDP控制器上线,并且和可选的认证和授权服务建立连接;

- 一个或多个可接受连接的SDP主机上线,这些主机与控制器建立连接并被控制器认证。然而,这些主机并不对其他主机的通信进行应答,也不会响应非预分配的请求;

- 每一个发起连接的SDP主机上线,它和控制器建立连接并被控制器认证;

- 在认证通过后,SDP控制器确定一个发起连接的主机可以被授权通信的主机列表;

- SDP控制器通过加密信道通知可接受连接的SDP主机,以及一些可选的策略;

- SDP控制器将可接受连接的主机的列表和可选的策略发送给发起连接的主机;

- 发起连接的SDP主机与所有授权的可接受连接的主机之间建立Mutual TLS连接。

三、SDP 带来的改变

SDP改变了传统的网站连接方式。在传统的连接中,首先,客户端需要建立与服务器端的连接,这一步骤使服务端暴露在公网中,若服务端有漏洞,则有可能被利用;其次,用户通过登录页面输入用户名和密码,这一步骤有可能使得用户名和密码被窃取;最后,除用户名和密码外还可使用多因素认证,通过多因素认证,可以抵抗用户名和密码的丢失,但是多因素认证对于用户而言不是很友好。而在SDP中,首先,客户端进行多因素认证,认证设备的可靠性等,这一步对用户而言是透明的。认证通过之后,才进入用户登录阶段。这两步均是客户端与Controller进行交互,不涉及对于具体服务的访问。当认证通过后,客户端才能够与可访问的服务建立连接。

因此,SDP通过三种方式对抗基于网络的攻击:透明多因素认证可以抵抗用户凭据丢失、服务器隔离可以抵抗服务器利用、TLS双向认证可以抵抗连接劫持。

SDP可以提供对于网络系统、服务和应用的以人为中心、可管理的、普遍存在的、安全的和敏捷的访问。它解决了TCP/IP中的一个设计漏洞(在认证之前即对报文进行处理)。由于SDP的部署代价更低,因此,SDP可能颠覆网络防火墙和VPN技术。SDP同样有可能颠覆传统的网络安全技术部署,如NAC,Switch-to-Switch加密,内部的VPN能力。这是因为SDP的软件Agent技术可以部署在任何其支持的操作系统上,从而创建一个及时的和动态的网络边界。

创新中心

创新中心,即原绿盟科技战略研究部,关注于云安全、威胁情报、数据驱动安全和物联网安全等领域。从实践出发,结合公司资源和先进技术,实现概念级的原型系统,进而交付产品线孵化产品并创造巨大的经济价值。

若您在阅读完本文后对于SDP产生了兴趣,或者有种种疑问,或者您有物联网安全方面的需求,欢迎与我们进行交流。

文中图片来自Vidder公司官网的资料以及CSA发布的SDP白皮书中。

参考文献:

[1] Gartner Predicts 2016: Security Solutions, https://www.gartner.com/doc/3175024/predicts–security-solutions

[2] Software Defined Perimeter, https://cloudsecurityalliance.org/group/software-defined-perimeter/

[3] Cryptzone Network Access Security Survey, https://www.cryptzone.com/pdfs/Whitepapers/Cryptzone-Network-Access-Security-Survey-2015.pdf

如果您需要了解更多内容,可以

加入QQ群:486207500、570982169

直接询问:010-68438880-8669