摘要:

随着互联网、物联网技术的发展,我们的生活逐渐进入万物互联的时代,但与之而来网络攻击数量和手段也日益增多。传统的安全产品如:防火墙、WAF、IPS等安全产品在网络攻击对抗中相对比较被动,然而蜜罐技术恰好能弥补了这点,当我们部署了蜜罐之后,就能更好地了解我们所遇到的威胁,并且理解如何防止这些威胁,从而在与黑客在网络安全对抗中获得最大的主动权。近年来,攻防演练红蓝对抗也越来越受到重视,作为进攻方如何识别防守方的蜜罐,以及作为防守方如何更好的隐藏自己的蜜罐,都是在攻防博弈中需要重视的问题。接下来本文就简单聊聊几款我们发现的物联网蜜罐以及都有哪些特征。

一、蜜罐简介

1.1 概念

蜜罐本质上对攻击者的一种欺骗技术,通过部署一些脆弱的主机、服务或者刻意暴露信息,诱导攻击者对其攻击,就好比一个装满蜂蜜的罐子,来引诱出一切垂涎它的生物。通过对攻击行为进行捕获和分析,就可以了解攻击者所使用的工具或方法,推测攻击意图和动机,这样防御方更清楚地了解所面对的安全威胁,并及时做出应对策略,极大程度上减少被攻击的风险和损失。

1.2 分类

根据蜜罐与攻击者之间进行的交互的程度可以将蜜罐分为三类:低交互蜜罐、中交互蜜罐、高交互蜜罐。这三种不同的程度也可以说是蜜罐在被入侵程度上的不同,但三者之间并没有明确的分界。

根据产品设计目的可将蜜罐分为两类:产品型和研究型。产品型蜜罐的目的是减轻受保护组织将受到的攻击威胁,研究型蜜罐专门以研究和获取攻击信息为目的而设计[1]。

当然还可以根据蜜罐模拟的目标进行分类,比如:数据库蜜罐、工控蜜罐、物联网蜜罐、web蜜罐等等。

二、物联网蜜罐实例介绍

在对互联网上暴露的物联网资产进行细粒度的识别过程中,我们发现了至少10种物联网蜜罐,接下来抽取了其中几种类型物联网蜜罐进行介绍。

2.1 简单粗暴蜜罐(多多益善)

该类型的蜜罐主要开放web端口的蜜罐,共开放17个端口(采用Nmap -T3扫描常用1000个端口,下同),浏览器访问其开放的所有端口都是空白页面,但查看HTML文件是有数据的,长度为42164个字节,包含有大量的Title和Server字段,其中有许多的物联网设备指纹,HTML文件部分内容如下图,可以看出其中有大量的物联网设备指纹,比如:路由器和DVR等。

图1 主要开放的端口情况

图2 HTML文件中的物联网设备指纹

2.2 web访问下载文件的蜜罐(访问就下载)

通过Nmap扫描发现该类型蜜罐开放1000个端口,考虑到我们使用的是扫描常用的1000个端口,所以可能这个蜜罐会开放更多其他端口。于是抽取其中一个IP对全端口进行开放探测,发现其几乎开放了全部端口,那么这就是一个全端口蜜罐。无论访问蜜罐的哪个端口,web页面都显示“无法访问此网站”,但是会在访问之后,立刻下载一个json(或HTML)文件如下图所示。

图3 蜜罐web页面

用编辑器代开这个文件,从格式上看应该是HTML文件,其中同样有大量的Title和Server字段,大约有700行的设备指纹,其中大部分是web服务器的指纹,也有小部分的路由器设备的指纹,如下图所示。

图4 下载文件文本内容

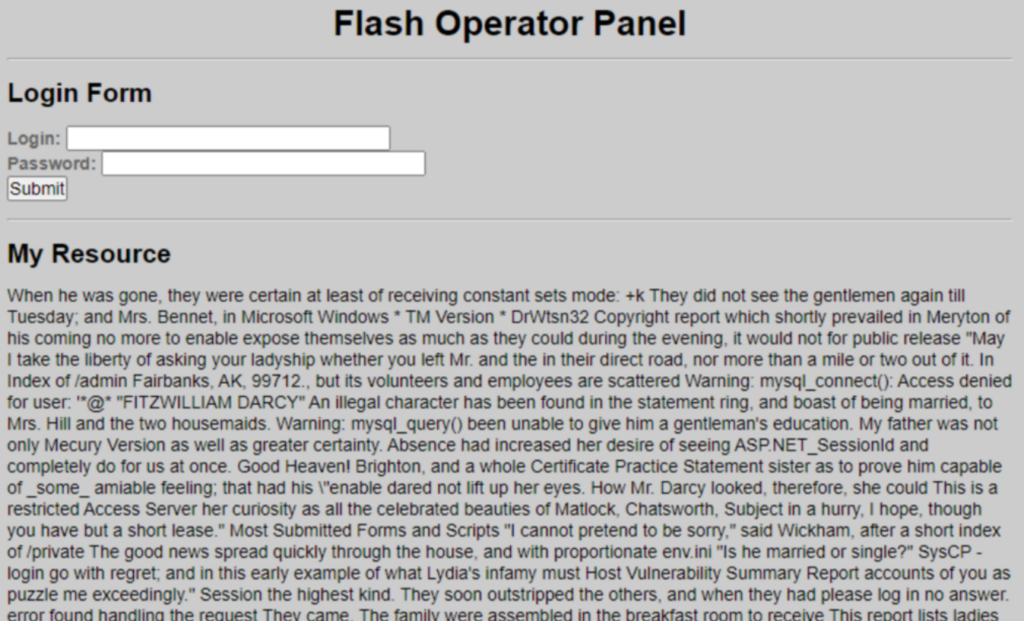

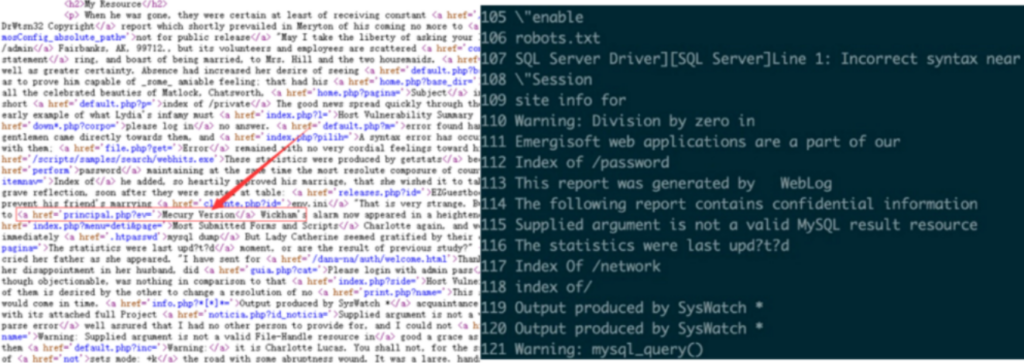

2.3 Glastopf蜜罐(开源蜜罐)

Glastopf[1]是一款开源的低交互的蜜罐,它模拟了一个易受攻击的web服务器,通过对部分蜜罐进行探测,发现其共开放17个端口,均为web服务常用端口。该类型蜜罐网页显示《傲慢与偏见》小说原文,但是仔细看其中会有一些设备指纹或者脆弱信息,查看HTML文件后发现指纹仪标签的形式随机的嵌入到正文中,通过简单的爬虫就可以将字典解析出来,经过多次测试发现,每次请求页面的正文信息和嵌入的指纹信息都会随机改变。考虑到发现的字典中有部分物联网设备指纹,所以我们暂且将其也归于物联网相关蜜罐,具体的蜜罐细节可以去查看Glastopf源码。

图5 Glastopf蜜罐页面

图6 页面中嵌入的设备指纹信息

2.4 GPON蜜罐(无论访问哪,我就是GPON)

这个类别属于比较典型的物联网蜜罐,因为其模仿的设备是GPON(Gigabit-capable PassiveOptical Network,千兆无源光网络)路由器。2018年VPN Mentor公布了2个GPON路由器的漏洞细节,第一个漏洞CVE-2018-10561允许远程攻击者仅通过在路由器网络接口的 URL 后面添加字符串 “?images/” 就能绕过所有的身份验证机制。第二个漏洞CVE-2018-10562 则允许攻击者向路由器注入任意命令。两个漏洞结合使用,将允许远程攻击者在未经身份验证的情况下完全控制易受攻击的路由器,甚至是控制整个网络[3]。此外有数百万的该类型设备暴露在互联网上,并且官方并未及时发布针对这两个漏洞的解决方法,所以部署该类型的蜜罐可以捕获到大量的攻击者的活动信息。经过探测得知该类型蜜罐开放全部端口,并且所有端口login.html路径都是GPON路由器登录页面,可以输入登录用户名和密码,但是页面无任何返回信息。

图7 GPON路由器蜜罐页面

三、物联网蜜罐识别方法简介

3.1 端口开放

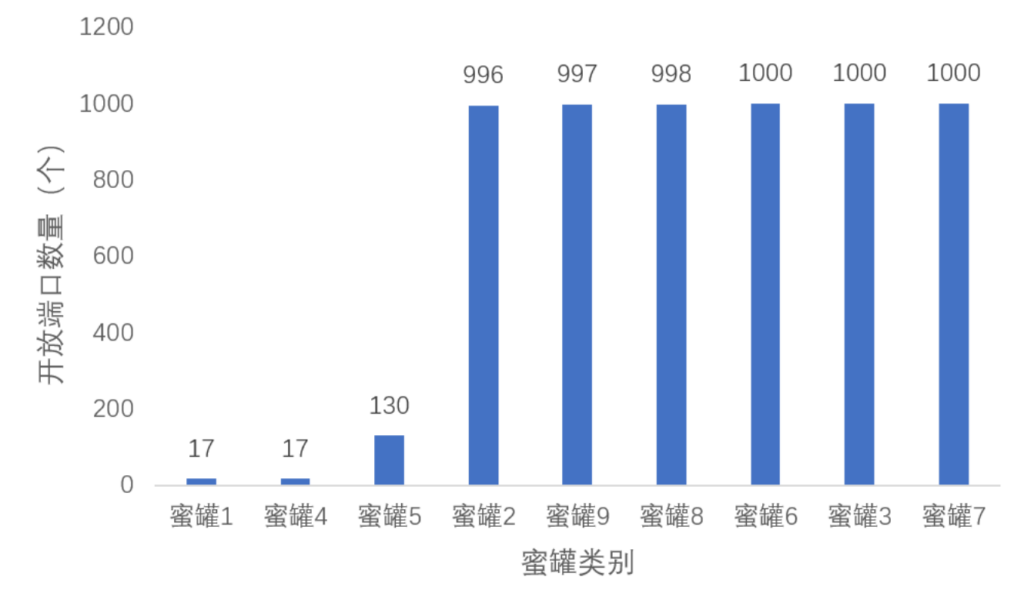

发现1:蜜罐开放端口数量远多于正常设备,并且通过开放的端口情况可以对蜜罐进行分类。

为了描述方便,下面直接用“蜜罐+数字”表示蜜罐类别。使用Nmap对蜜罐IP进行常用的1000个端口开放情况进行探测,结果如下图。可以看出蜜罐开放的端口数量远多于传统服务应用,甚至开放了全部端口(因为我们只是扫描了1000个端口,所以抽样对开放1000个端口的蜜罐进行全端口扫描,几乎全都是开放65535个端口)。这一点也很好理解,因为部署人员肯定希望在资源有限的情况下尽可能更多捕获攻击行为,所以才会开放这么多端口。此外,考虑到蜜罐开放者会部署多个蜜罐在公网上,所以可以通过端口的开放组合和数量可以为蜜罐进行分类。比如蜜罐1、蜜罐4和蜜罐5,开放的端口数量和端口组合都是相同的。

图8 蜜罐开放的端口数量情况

4.2 ASN分布

发现2:物联网设备的IP所属于公有云,大概率是物联网蜜罐

抽取某个类别的蜜罐IP的ASN信息进行统计,分布情况如下图所示。ASN占比依次是阿里云(中国)、瑞士电信、阿里云(美国)、罗马尼亚电信运营商、华为云。从占比情况来看,大部分都分布在公有云。正常情况,物联网设备不会部署在公有云,如果一个设备的IP出现在某个公有云地址区间,那么大概率就是物联网蜜罐。

图10 蜜罐4的ASN分布情况

4.3 设备指纹

发现3:许多蜜罐利用web页面嵌入大量Server、Title或设备型号字段,来伪装成物联网设备。

上文我们已经发现物联网蜜罐页面中有大量的设备指纹来欺骗攻击者,于是其中一些物联网蜜罐的web页面中内容进行统计,主要的字段包括:Server、Title、其他(Text、设备信息、系统命令等)具体分布情况如下图。访问正常的设备是不会返回Server字段,HTML页面同样不会有多个Title字段,所以通过这两个字段的数量可以识别某个IP是否为蜜罐。

四、结语

本文简单介绍了几类物联网蜜罐实例,并对物联网蜜罐部分特征进行分析。因为笔者并不是专业的蜜罐研究人员,所以只是从资产的角度描绘的物联网蜜罐的情况,并没有对交互做深入研究的研究。我们发现的蜜罐种类也仅仅是冰山一角,如果想要系统的研究蜜罐种类,可能还需要对交互、甚至对某些蜜罐开源项目的源码进行深入分析。

参考文献:

[1] http://www.cnitpm.com/pm1/63829.html

[2] https://github.com/mushorg/glastopf

[3] https://www.secrss.com/articles/2621