漏洞概述

5月6日,Jenkins官方发布安全公告修复插件中的9个漏洞,有5个插件受到影响。其中SCM Filter Jervis插件存在远程代码执行漏洞(CVE-2020-2189),官方定级为高危。由于SCM Filter Jervis插件默认不配置YAML解析器,导致用户可以使用过滤器配置项目,也可以操作SCM已存储配置过的项目内容。Credentials Binding 插件存在两个凭据泄露漏洞(CVE-2020-2181、CVE-2020-2182),Copy Artifact 插件存在权限校验不当漏洞(CVE-2020-2183),CVS 插件的跨站请求伪造漏洞(CVE-2020-2184)及Amazon EC2 插件中的4 个漏洞(CVE-2020-2185、CVE-2020-2186、CVE-2020-2187、CVE-2020-2188)。

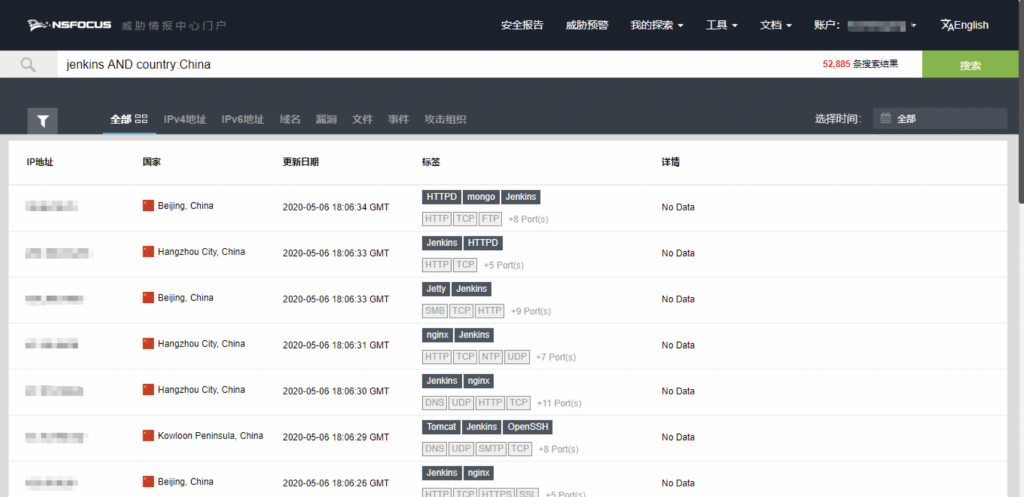

Jenkins是一款基于Java开发的开源项目,用于持续集成和持续交付的自动化中间件,是开发过程中常用的产品,来自绿盟科技威胁情报的数据,有5万多Jenkins服务开放在公网。为保证Jenkins服务器的安全,建议相关用户将受影响的Jenkins插件升级至安全版本。

参考链接:

https://www.jenkins.io/security/advisory/2020-05-06/

影响范围

受影响插件版本

- Amazon EC2 Plugin <= 1.50.1

- Copy Artifact Plugin <= 1.43.1

- Credentials Binding Plugin <= 1.22

- CVS Plugin <= 2.15

- SCM Filter Jervis Plugin <= 0.2.1

不受影响插件版本

- Amazon EC2 Plugin = 1.50.2

- Copy Artifact Plugin = 1.44

- Credentials Binding Plugin = 1.23

- CVS Plugin = 2.16

- SCM Filter Jervis Plugin = 0.3

漏洞检测

版本检测

用户可通过查看当前使用的插件版本,对服务是否受此次漏洞影响进行排查。

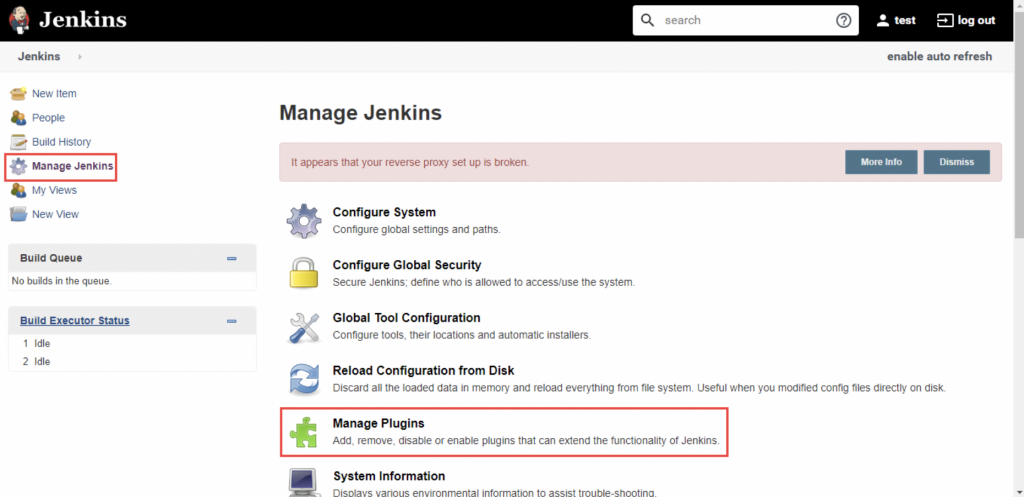

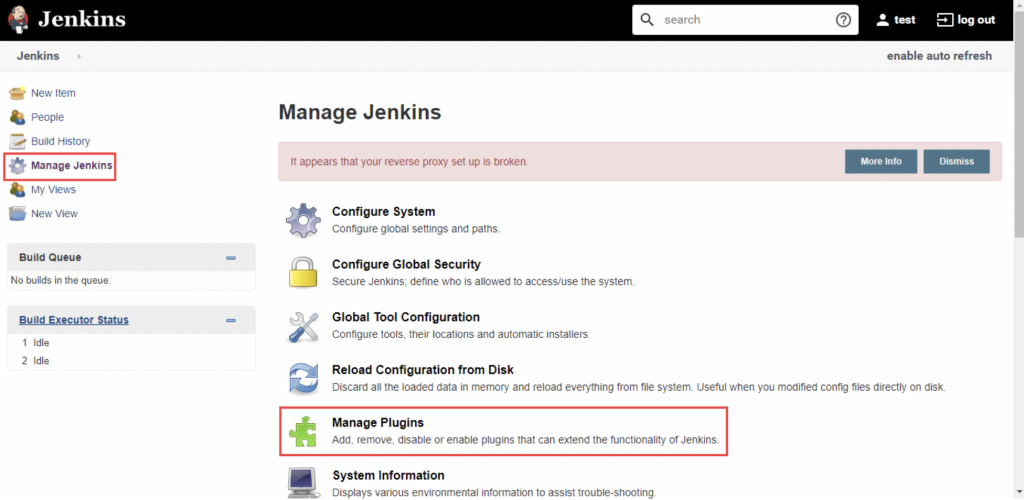

点击“Manage Jenkins”进入管理模块,选择“Manage Plugins”管理插件。

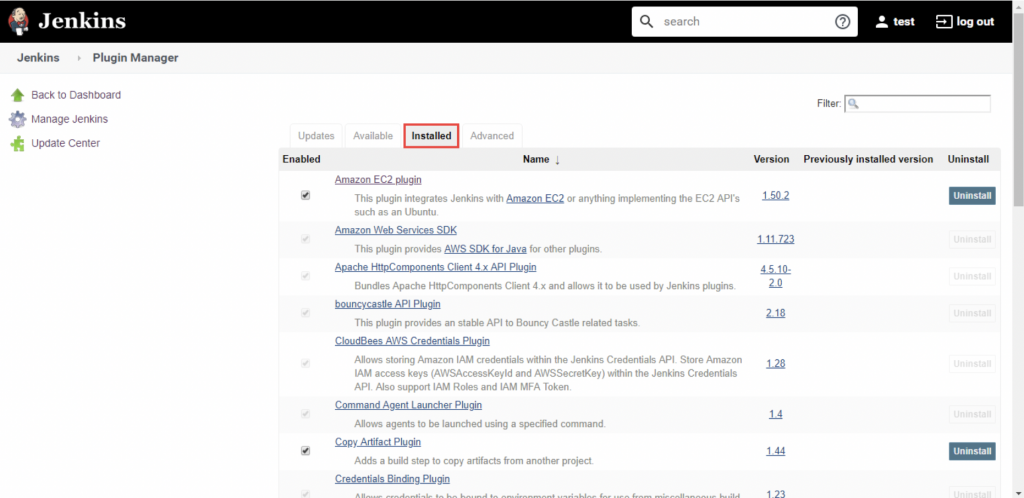

点击“installed”即可对当前已安装的插件版本进行查看。

如果当前的插件版本在受影响范围内,则可能存在安全风险,请尽快采取防护措施。

漏洞防护

目前Jenkins官方已经针对此次的漏洞发布了新的插件版本,请相关用户尽快升级受影响的插件至安全版本进行防护,操作步骤如下:

点击“Manage Jenkins”->“Manage Plugins”,进入插件管理界面。

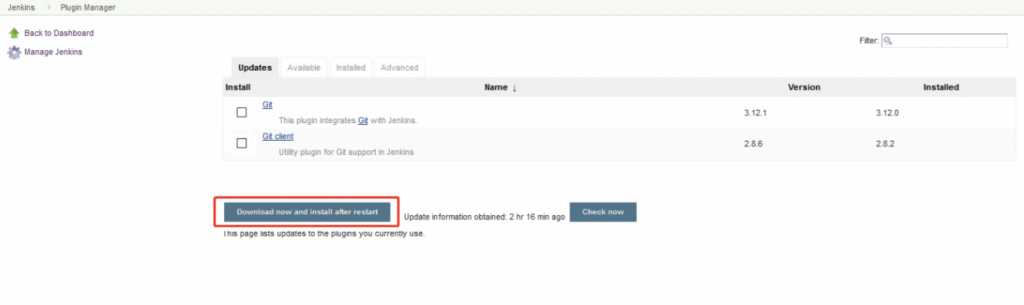

选择需要升级的插件,点击“Download now and install after restart”进行更新操作。