2021年4月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,Weblogic多个严重漏洞(CVE-2021-2135/CVE-2021-2136/CVE-2021-2157/CVE-2021-2211)和Exchange Server代码执行漏洞(CVE-2021-28480/CVE-2021-28481/CVE-2021-28482/CVE-2021-28483)影响范围较大。前者使未经身份验证的攻击者可发送恶意请求,并在目标服务器执行任意代码/访问关键数据;后者攻击者可利用上述漏洞绕过Exchange身份验证,无需用户交互即可实现命令执行。 CVE-2021-28480和CVE-2021-28481的CVSS评分为9.8分,是未授权远程代码执行漏洞,未经身份验证的攻击者利用漏洞,可在内网的Exchange服务器进行横向扩散,可能造成蠕虫级漏洞的危害。

另外,本次微软共修复了114个安全漏洞,其中包括19个Critical级别漏洞,88个Important 级别漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,包括Gamaredon组织针对乌克兰政府官员的攻击活动和Sofacy组织针对哈萨克斯坦的攻击,以及FluBot恶意软件、SkidMap病毒、恶意文档生成器EtterSilent的最新攻击活动。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

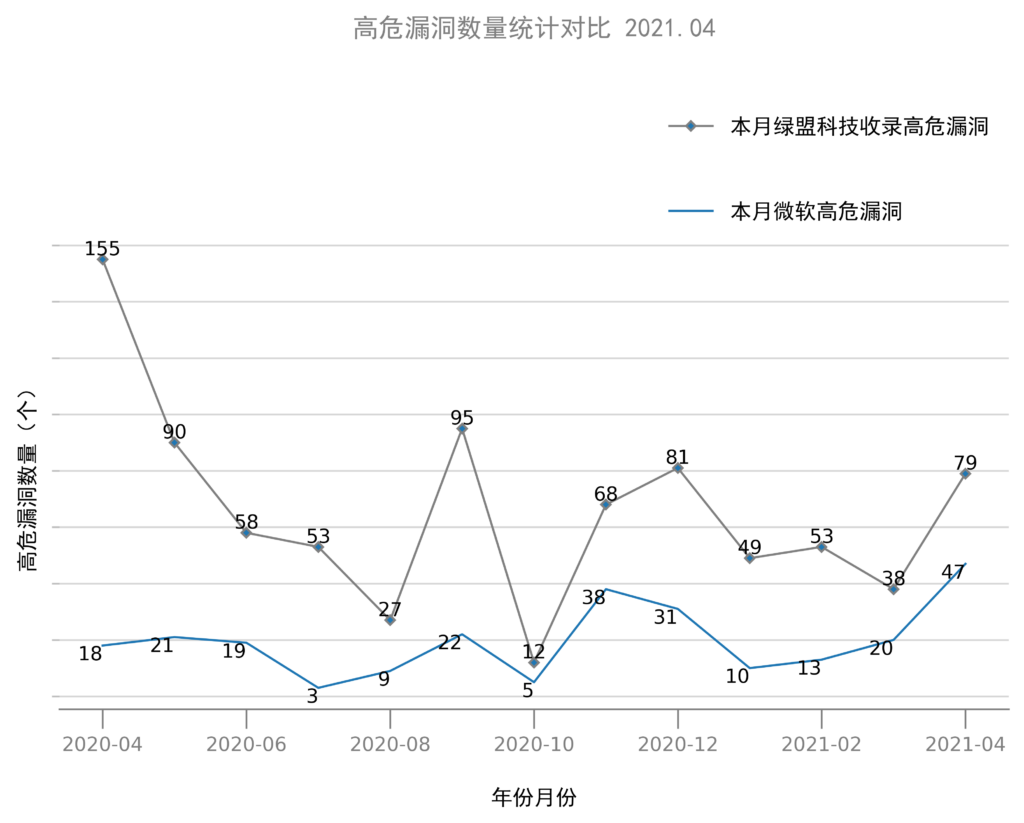

2021年04月绿盟科技安全漏洞库共收录473个漏洞, 其中高危漏洞79个,微软高危漏洞47个。

数据来源:绿盟科技威胁情报中心,本表数据截止到2021.04.30

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- 恶意文档生成器EtterSilent正在被多个网络犯罪组织使用

【标签】EtterSilent

【时间】2021-04-07

【简介】恶意文档生成器EtterSilent正在被多个网络犯罪组织使用,以创建用于分发各种恶意软件的恶意文档,其中包括Trickbot银行木马,该文档生成器使攻击者能够自定义用于发送恶意文档的软件包。EtterSilent创建两种基本类型的恶意Microsoft Office文档。一个利用了被跟踪为CVE-2017-8570的远程执行代码漏洞,而另一个则利用了恶意宏。在这两种情况下,伪造的Office产品都伪装成DocuSign文档-一种用于对文档进行电子签名的商业工具。

【参考链接】https://intel471.com/blog/ettersilent-maldoc-builder-macro-trickbot-qbot/

【防护措施】绿盟威胁情报中心关于该事件提取16条IOC,其中包含16个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Gamaredon组织针对乌克兰政府官员的攻击活动

【标签】Gamaredon

【时间】2021-04-15

【简介】近期发现针对乌克兰在政府官员的攻击事件,并归属于俄罗斯组织Gamaredon,在此次攻击活动中,Gamaredon投递的诱饵文档主要是乌克兰语为主,以俄罗斯语为辅,投递的诱饵主题主要是围绕乌克兰与保加利亚的现代关系进行展开。

【参考链接】https://www.anomali.com/blog/primitive-bear-gamaredon-targets-ukraine-with-timely-themes

【防护措施】绿盟威胁情报中心关于该事件提取20条IOC,其中包含5个IP和15个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- SkidMap病毒利用Redis未授权访问漏洞攻击云主机

【标签】SkidMap

【时间】2021-04-23

【简介】近期有攻击者利用Redis未授权访问漏洞攻击云服务器,研究人员判定为SkidMap病毒变种的攻击活动,约数千台云主机受到影响,受害主机已被攻击者控制沦为矿机,下载门罗币、莱特币、比特币挖矿木马,通过挖矿牟利,并可能造成机密信息泄露。

【参考链接】https://s.tencent.com/research/report/1304.html

【防护措施】绿盟威胁情报中心关于该事件提取20条IOC,其中包含4个域名和16个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Water Pamola活动利用恶意订单攻击在线商店

【标签】Water Pamola

【时间】2021-04-28

【简介】Water Pamola活动最初通过带有恶意附件的垃圾邮件攻击日本、澳大利亚和欧洲国家的电子商务在线商店。2020年初以来,该活动的受害者主要出现在日本境内,并且不再通过垃圾邮件发起,而是管理员在其在线商店的管理面板中查看客户订单时,就会执行恶意脚本。

【防护措施】绿盟威胁情报中心关于该事件提取41条IOC,,其中包含7个域名和34个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- FluBot恶意软件通过SMS链接传播迅速在欧洲传播

【标签】FluBot

【时间】2021-04-27

【简介】Flubot间谍软近期非常活跃,通过SMS在欧洲地区传播,英国已有7000个受感染的设备参与传播,恶意短信的数量可以达到每小时数万条,一些移动用户已经收到多达6条带有FluBot链接的短信。FluBot可以同时充当间谍软件、短信垃圾邮件发送者、信用卡和银行凭证窃取者。FluBot恶意软件发送受害者的联系人列表,并检索SMS钓鱼信息和号码以继续使用受害者的设备传播。其最新受害者包括英国、德国、匈牙利、意大利、波兰和西班牙的安卓用户。

【防护措施】绿盟威胁情报中心关于该事件提取92条IOC,均为样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Sofacy组织针对哈萨克斯坦攻击活动

【标签】Sofacy

【时间】2021-04-19

【简介】Sofacy(也称为APT28,Pawn Storm,Fancy Bear和Sednit)是一个自2008年以来开始活跃网络间谍组织,主要针对政府、军事等,目标主要集中在前苏联共和国和亚洲。在2021年3月发现使用Delphi编写的Delphocy恶意软件针对哈萨克斯坦的攻击活动,该恶意软件与Sofacy组织相关,恶意样本来自一家名为Kazchrome的哈萨克斯坦公司,该公司是一家采矿和金属公司,并且是世界上最大的铬矿石和铁合金生产商之一。

【参考链接】

【防护措施】绿盟威胁情报中心关于该事件提取10条IOC,其中包含2个URLs和8个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。