1月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,其中,Apache Dubbo远程代码执行漏洞(CVE-2021-43297)和HTTP协议栈远程代码执行漏洞(CVE-2022-21907)影响相对较大。前者由于在Dubbo的hessian-lite中存在反序列化漏洞,未经身份验证的攻击者可利用该漏洞在目标系统上远程执行任意代码。大多数 Dubbo 用户默认使用 Hessian2作为序列化/反序列化协议,在Hessian 捕获到异常时,Hessian将会注销一些用户信息,这可能会导致远程命令执行,CVSS评分9.8。后者由于HTTP协议栈(HTTP.sys)中的HTTP Trailer Support功能存在边界错误可导致缓冲区溢出。未经身份验证的攻击者通过向Web服务器发送特制的HTTP数据包,从而在目标系统上执行任意代码,CVSS评分9.8。

另外,本次微软修复了 497 个漏洞,包括 28 个 Critical 级别漏洞,207 个 Important 级别漏洞。强烈建议所有用户尽快安装更新。

在本月的威胁事件中,利用恶意木马程序发起的钓鱼攻击事件相对比频繁,其中包括APT组织EVILNUM利用隐写术、小火龙与AGENTVX木马程序发起网络钓鱼攻击,安全研究实验室捕捉到多个以护照扫描文件作为诱饵的网络钓鱼活动,经过分析,研究人员确认该活动来自APT组织Evilnum,是其长期以来针对金融目标犯罪活动的延续。Evilnum攻击者在本次钓鱼活动中构建了新型攻击流程,并通过NSIS包装、签名、隐写术等操作实现免杀,最终投递一种新型木马程序AgentVX,展现了较高的技术水平;以及攻击者利用PyMICROPSIA双尾蝎的新型信息窃取木马发起攻击,安全研究员捕获了以Python构建的攻击样本,该样本最早由国外厂商发现并命名为PyMICROPSIA,它具有丰富的信息窃取和控制功能。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、漏洞态势

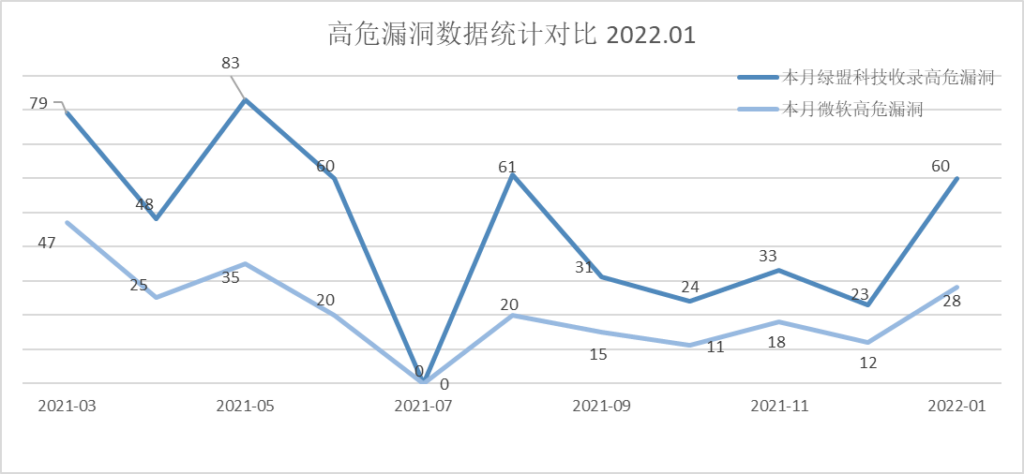

2022年01月绿盟科技安全漏洞库共收录308个漏洞, 其中高危漏洞60个,微软高危漏洞28个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2022.01.27

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、威胁事件

- APT组织EVILNUM利用隐写术、小火龙与AGENTVX木马程序发起网络钓鱼攻击

【标签】EVILNUM

【时间】2022-01-06

【简介】

近期,安全研究实验室捕捉到多个以护照扫描文件作为诱饵的网络钓鱼活动。经过分析,研究人员确认该活动来自APT组织Evilnum,是其长期以来针对金融目标犯罪活动的延续。Evilnum攻击者在本次钓鱼活动中构建了新型攻击流程,并通过NSIS包装、签名、隐写术等操作实现免杀,最终投递一种新型木马程序AgentVX,展现了较高的技术水平。

【参考链接】

https://ti.nsfocus.com/security-news/IlNe8

【防护措施】

绿盟威胁情报中心关于该事件共提取6条IOC,其中包含6个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Donot APT组织近期对孟加拉国发起钓鱼攻击

【标签】Donot APT

【时间】2022-01-06

【简介】

近日,安全研究员在日常的威胁狩猎捕获一起 Donot APT 组织近期疑似针对孟加拉国攻击活动,在此攻击活动中,攻击者主要以”孟加拉国职业大学2021年电子工程专业演示文稿”为主题,将PPT诱饵文件通过钓鱼邮件发送给受害者。当受害者打开诱饵文件并执行宏后,会上传计算机和用户基本信息到远程服务器,并下载后续攻击模块到本地执行。

【参考链接】

https://ti.nsfocus.com/security-news/IlNe8

【防护措施】

绿盟威胁情报中心关于该事件共提取3条IOC,其中包含1个域名和2个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 多个家族利用Log4j2漏洞传播恶意样本

【标签】Log4j2漏洞

【时间】2022-01-06

【简介】

2021年12月11号,研究人员捕获到Muhstik僵尸网络样本通过Log4j2 RCE漏洞传播。2天后,陆续又捕获到其它家族的样本,目前,这个家族列表已经超过10个。研究人员通过对扫描端口分析发现,扫描目的端口主要是8081端口,且已经捕获超过1050个攻击源IP,主要来自于ALPHASTRIKE-RESEARCH,ASMK和DIGITALOCEAN-ASN。

【参考链接】

https://ti.nsfocus.com/security-news/IlNe7

【防护措施】

绿盟威胁情报中心关于该事件共提取819条IOC,其中包含819个IP;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用云视频平台分发skimmer发起供应链攻击

【标签】skimmer

【时间】2022-01-14

【简介】

最近,研究人员发现供应链攻击利用云视频平台分发 skimmer(又名formjacking)活动。在skimmer攻击中,攻击者注入恶意JavaScript 代码来入侵网站并接管网站HTML表单页面的功能以收集敏感的用户信息。在研究的攻击案例中,攻击者将撇取JavaScript代码注入到视频中,因此每当其他人导入视频时,他们的网站也会嵌入撇取代码。借助Palo Alto Networks的主动监控和检测服务,研究者检测到了100 多个房地产网站,这些网站都受到了相同的撇渣器攻击。

【参考链接】

https://ti.nsfocus.com/security-news/IlNe3

【防护措施】

绿盟威胁情报中心关于该事件共提取0条IOC,其中包含;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- BlackTech组织使用新的恶意软件Flagpro对日本公司发起攻击

【标签】Flagpro

【时间】2022-01-14

【简介】

研究人员在观察一些针对日本公司的攻击案例中发现,BlackTech 使用了一种新的恶意软件Flagpro发起攻击。攻击者将受密码保护的存档文件(ZIP 或 RAR)附加到电子邮件中,并将其密码写入邮件中。存档文件包括一个 xlsm格式文件,里面包含一个恶意宏。如果用户激活宏,恶意软件将被丢弃。他们还将xlsm文件的内容调整为目标。宏执行后,会在启动目录下创建一EXE文件。这个EXE文件是“Flagpro”。在大多数情况下,这个创建的EXE 文件被命名为“dwm.exe”。下次系统启动时,会执行以“dwm.exe”的形式放置在启动目录中的Flagpro。当Flagpro与 C服务器通信,它从服务器接收要执行的命令,或者 Flagpro 下载第二阶段的恶意软件然后执行它。攻击者检查第一阶段的目标环境是否适合运行第二阶段恶意软件。如果他们决定攻击目标,则会下载并执行另一个恶意软件样本。

【参考链接】

https://ti.nsfocus.com/security-news/IlNe5

【防护措施】

绿盟威胁情报中心关于该事件共提取14条IOC,其中包含5个IP,2个域名和7个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用COVID Omicron 变体作为诱饵用于分发 RedLine Stealer

【标签】Omicron

【时间】2022-01-20

【简介】

研究人员最近发现了一个名为“Omicron Stats.exe”的奇怪文件,经证明它是 Redline Stealer 恶意软件的变种。由于攻击者将此恶意软件嵌入在由受害者打开的文档中,因此研究人员得出结论,电子邮件也是此变体的感染媒介。当用户执行 Omicron Stats.exe 后,它会使用密码模式 ECB 和填充模式 PKCS7 解压缩使用三重 DES加密的资源。然后将解压缩的资源注入vbc.exe。它将自身复制到 C:\\\\Users\\\\Username\\\\AppData\\\\Roaming\\\\chromedrlvers.exe 并创建计划任务以进行持久性,然后,恶意软件会尝试从 Windows Management Instrumentation (WMI) 中窃取系统信息:显卡名称、BIOS 制造商、识别码、序列号、发布日期和版本、磁盘驱动器制造商、型号、总磁头数和签名及处理器 (CPU) 信息,例如唯一 ID、处理器 ID、制造商、名称、最大时钟速度和主板信息等。

【参考链接】

https://ti.nsfocus.com/security-news/IlNeN

【防护措施】

绿盟威胁情报中心关于该事件提取共20条IOC,其中包含10个IP和10个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Donot Team利用yty 恶意软件框架发起钓鱼攻击

【标签】Donot Team

【时间】2022-01-24

【简介】

研究人员发现Donot Team 一直以每两到四个月一波带有恶意附件的鱼叉式钓鱼电子邮件为目标,一直针对相同的实体,而能够检索和分析的电子邮件并没有显示出欺骗的迹象。通过鱼叉式网络钓鱼电子邮件,攻击者使用恶意 Microsoft Office 文档来部署他们的恶意软件。研究员已经观察到 Donot Team 至少使用了三种技术。第一种是 Word、Excel 和 PowerPoint 文档中的宏,第二种技术是带有.doc扩展名的RTF 文件,利用公式编辑器中的内存损坏漏洞CVE-2017-11882,第三种技术是远程RTF 模板注入,它允许攻击者在打开 RTF 文档时从远程服务器下载有效负载。

【参考链接】

https://ti.nsfocus.com/security-news/IlNeQ

【防护措施】

绿盟威胁情报中心关于该事件共提取18条IOC,其中包含1个IP和17个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- SideCopy组织利用Python 打包的双平台攻击武器针对Linux平台发起攻击

【标签】SideCopy

【时间】2022-01-24

【简介】

近日,研究人员在日常威胁狩猎中再次捕获到一例针对Linux平台的攻击样本。与上次不同的是,此次捕获样本由Go语言编写而不是Python,该样本功能较为单一,仅实现了对目标受害者主机目录的扫描和窃取。研究人员表示,从攻击流程来看,SideCopy组织利用207.180.243.186下发后续攻击组件。而本次捕获的样本功能简单,很像某条攻击链中使用的某一组件。虽然《印度国防参谋长坠机:SideCopy APT组织趁火打劫》一文中披露的是针对Windows平台的攻击,但研究员猜测该组织可能在同一时期开始策划针对Linux平台的攻击。

【参考链接】

https://ti.nsfocus.com/security-news/IlNeP

【防护措施】

绿盟威胁情报中心关于该事件共提取6条IOC,其中包含2个IP和4个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用COVID-19 测试指令发起网络钓鱼攻击

【标签】COVID-19

【时间】2021-12-30

【简介】

最近,安全研究院观察到恶意软件垃圾邮件活动正积极利用当前的COVID-19情况。这些电子邮件是使用邮件程序脚本从受感染的邮箱发送的。消息里包含一个指向Word文档的链接。该电子邮件利COVID-19测试指令作为借口,引诱毫无戒心的用户单击链接并下载文档。研究人员表示最初下载的 Word 文档没有恶意代码。但是一旦受害者打开Word 文档,它就会尝试从远程服务器检索启用了宏的恶意模板。该技术称为远程模板注入,通常用于逃避静态检测,而在加载远程模板后,它将提示用户启用宏内容。

【参考链接】

https://ti.nsfocus.com/security-news/IlNbu

【防护措施】

绿盟威胁情报中心关于该事件共提取条8条IOC,其中包含5个样本和3个URL;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 攻击者利用PyMICROPSIA双尾蝎的新型信息窃取木马发起攻击

【标签】PyMICROPSIA

【时间】2021-12-30

【简介】

最近,安全研究员捕获了以Python构建的攻击样本,该样本最早由国外厂商发现并命名为PyMICROPSIA,它具有丰富的信息窃取和控制功能。双尾蝎是一个长期针对中东地区的高级持续威胁组织,其最早于2017年被披露。该组织至少2016年5月起,持续针对巴勒斯坦教育机构、军事机构等重要领域进行网络间谍活动,以窃取敏感信息为主的网络攻击组织,开展了有组织,有计划,有针对性的攻击。双尾蝎组织具有Windows和Android双平台攻击武器,且仅Windows平台恶意代码就丰富多变,具有多种语言编译的后门。

【参考链接】

https://ti.nsfocus.com/security-news/IlNbs

【防护措施】

绿盟威胁情报中心关于该事件共提取条7条IOC,其中包含3个URL,一个IP和3个样本;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。