概要

曾几何时,在遥远的银河系中,肩负重任的设备(例如发电厂中的DCS、输油管道中的RTU、污水处理厂的PLC设备等)几乎没有安全问题,因为他们只在自己的地盘发光发热,驰骋疆场。但时光穿梭至数字化和工业4.0时代时,这些昔日的“疆域”、“地盘”已不复存在,这些设备不得不进入到更加庞杂、万物互联的大网中,这张大网的水草不再丰美,等待着的将是无尽的威胁与邪恶的双眼。

是的,在信息孤岛的年代,ICS/OT系统可以独善其身,但是进入到工业4.0、万物互联时代,网络中的各类威胁层出不穷,加之ICS/OT系统设备自身设计时并未考虑到此种应用场景,因此ICS/OT系统面临着异常严峻的情形,在攻击者毫无技巧地攻击之下便可实现非计划停机,以及造成重大经济损失。因此需要洞察ICS/OT系统自身缺陷,寻找缓解措施。

万能的建议

近年来针对ICS/OT领域,关注的人越来越多,暴露出来的漏洞数量自然也居高不下,但面对这么多的漏洞该怎么处理呢?有安全能力的厂商会及时修复,没有安全能力的厂商只能听之任之,权威机构在披露漏洞时也只能采用如下态度。

- 研华

- 施耐德电气

- 罗克韦尔

- 西门子

可以看出ICS顶级厂商的产品或者系统都会存在漏洞,有些会出补丁进行修复,有些则不会,但ICS-CERT的建议中出现频率最高且几乎不变的建议就是:在防火墙后面找到控制系统网络和远程设备,并将其与业务网络隔离。将脆弱的设备或者系统从业务网络中隔离出来,放置于安全环境中可以说是现阶段万能的处理方法。在ICS/OT项目设计之初就去考虑网络隔离和网络划分事项会更经济有效。

网络拓扑分段

网络拓扑分段是在子网之间设置防火墙,以最大程度地减少攻击者对网络造成危害的过程。

在一个扁平的、未分段的网络中,攻击者可以不受阻碍地横向移动,直到威胁到关键的网络和资产为止。

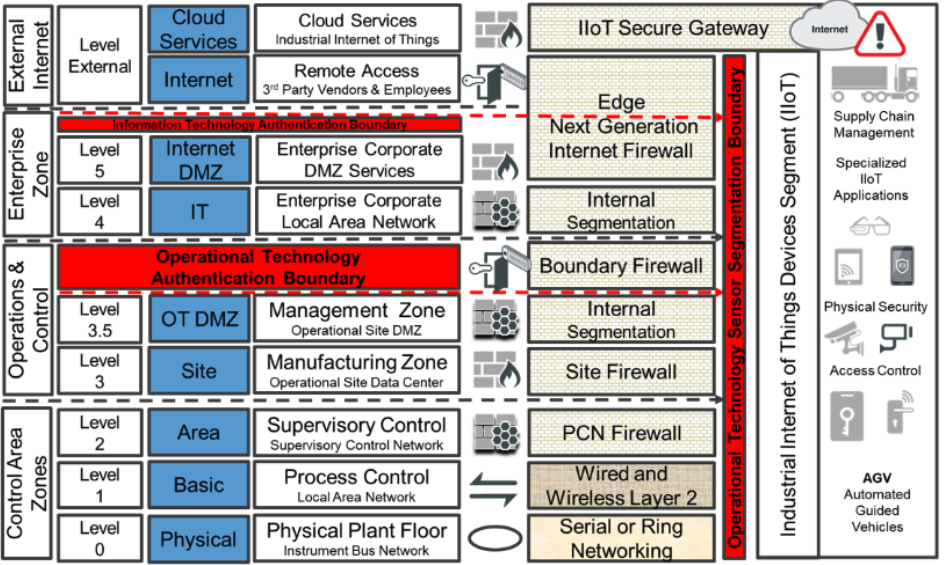

在分段的网络中,防火墙将资产和子网进行分组,从而极大地限制了潜在的攻击行动,甚至基本的网络分段(例如,通过DMZ将IT与OT网络分开或根据Purdue Model的级别对OT网络进行分段,如下图所示)都可以极大地减少暴露的攻击面,增加攻击难度,降低网络安全风险以及损失。此外,分段的网络可以对用户权限实施更严格的控制,仅授予访问与其工作相关区域的权限。在性能上的优势体现在可以更精细地控制如何将资源分配给不同区域,例如为关键应用程序优化资源,或通过限制不必要的进程来减少区域中的网络流量。

通用增强普渡模型

那么在进行网络拓扑分段前,需要考虑哪些内容呢?

- 使用何种工具?

使用传统的IT网络工具(例如Nmap或NAC工具等)来进行网络拓扑分段工作,以识别资产并对其进行分类。但是,这些工具在发现非托管资产时通常具有严重的缺陷。Nmap可能使正在运行的ICS设备受到影响,而NAC工具对 ICS设备的识别能力不佳。当然也可以使用各类厂商提供的需要付费的专用软件,但无论使用何种工具必须确保它们确实可以识别出非托管的ICS设备,并且不会引入其他风险。

- 针对哪些设备做网络拓扑分段?

该步骤是最艰巨的,要做分段必须了解设备重要性、资产的类别与优先级。对于资产的数目或者种类,很多客户都是不清楚的。从 ICS安全角度来看,对于资产情况不明了会使网络分段特别具有挑战性。在没有充分了解这些设备是什么以及它们属于什么类别(HMI,工程工作站,历史数据库等)的情况下,去做网络拓扑分段是不可能的。了解资产后还需要了解这些设备的属性(例如端口,协议,制造商等),以便对它们进行最有效的分组。

- 设备或系统的通信行为是什么?

了解设备或者系统的通信行为将更有效地进行网络分段。该步骤中,针对单独设备梳理出与其通信的系统或设备,并对该系统或设备所在的区域实施标定号,以此类推,分析完所有设备或系统后,将标定号统一地划分在一个区域中。

- 部署防火墙策略会影响业务吗?

一些管理员没有意愿去做网络拓扑分段的工作,主要原因之一是担心该操作会导致意外停机,例如安装了放置不当的防火墙,该防火墙会切断必要的流量并中断关键业务流程。

此种情形是可以理解的,但也是可以避免的。如果执行了1、2步骤中讨论的资产识别和资产通信的梳理,那么就可以保证区域分段不会干扰正常业务流量。

- 哪些设备或系统与外部网络链接?有必要吗?

该步骤需要实现两个目标:

5.1 最大程度减少直接与Internet连接的设备或系统的数量。

5.2 掌握具备互联网访问权限的设备与哪些其他设备或系统进行通信,可以更轻松地为DMZ选择最佳位置,DMZ充当Internet与内部网络之间的缓冲区。

至此,将需要回答的问题梳理清晰,根据资产情况与属性,结合增强型普渡模型就可进行网络拓扑的分段了。网络分段后会达到如开头所述的效果,但能不能保护预期的ICS资产安全呢?

首先,需要知道要保护的资产到底是什么?定义关键的资产和流程对于整个ICS安全状况非常重要,对于网络分段,需要IT、OT和业务部门之间的全面合作,这样才可以全面地覆盖所有的分组。

其次,识别了保护资产,还需要从理论上全面分析威胁因素如何危害网络及其分组,思考威胁因素或者攻击手法是否超越了当前的分组防御手段,此方面就需要借助更有效的方法打造全方位防御体系。

总结

本文从ICS系统漏洞出发,引入了漏洞缓解措施中经常出现的建议:在防火墙后面找到控制系统网络和远程设备,并将其与业务网络隔离。而该建议的背后却是针对ICS系统中网络拓扑分段设计的重要知识点。在ICS系统设计初期,从本文所述的几点出发考虑,结合增强型普渡模型,给出保护重要资产的合理网络划分,才可以初步保护具有脆弱性的关键资产。网络分段是保护关键ICS资产免受攻击重要的一步,尽管网络拓扑分段工作很耗时,但这项工作很有价值,更重要的是使用正确的方法可以最大程度地减少发生安全事件后的整改时间,以及停机的风险。

参考文献链接:

https://www.linkedin.com/pulse/purdue-enterprise-reference-architecture-pera-michelle-balderson