绿盟科技发布了本周安全通告,周报编号NSFOCUS-19-18, 绿盟科技漏洞库 本周新增36条,其中高危8条。本次周报建议大家关注Atlassian Confluence Server和Atlassian Data Center目录遍历漏洞,Confluence Server和Data Center 2.0.0到6.6.13之前、6.7.0到6.12.4之前、6.13.0到6.13.4之前、6.14.0到6.14.3之前、6.15.0到6.15.2之前版本中,存在一个路径遍历漏洞。有权向页面和/或博客添加附件、或创建新空间或个人空间、或对空间具有“管理员”权限的远程攻击者可利用此路径遍历漏洞,将文件写入任意位置,导致在运行Confluence Server或Data Center的系统上执行远程代码。目前厂商已经提供补丁程序,请到厂商的相关页面下载补丁。

焦点漏洞

Atlassian Confluence Server和Atlassian Data Center目录遍历漏洞

- CVE ID

- CVE-2019-3398

- NSFOCUS ID

- 43221

- 受影响版本

- Atlassian Confluence 6.9.0

- Atlassian Confluence 6.8.0

- Atlassian Confluence 6.7.2

- Atlassian Confluence 6.7.1

- Atlassian Confluence 6.7.0

- Atlassian Confluence 6.6.12

- Atlassian Confluence 6.6.1

- Atlassian Confluence 6.6

- Atlassian Confluence 6.14.2

- Atlassian Confluence 6.14

- Atlassian Confluence 6.13.3

- Atlassian Confluence 6.13.1

- Atlassian Confluence 6.13

- Atlassian Confluence 6.12.3

- Atlassian Confluence 6.12

- Atlassian Confluence 6.11

- Atlassian Confluence 6.10

- 漏洞点评

- Atlassian Confluence Server和Atlassian Data Center都是澳大利亚Atlassian公司的产品。Atlassian Confluence Server是一套专业的企业知识管理与协同软件,也可以用于构建企业WiKi。Atlassian Data Center是一套数据中心系统。Confluence Server和Data Center 2.0.0到6.6.13之前、6.7.0到6.12.4之前、6.13.0到6.13.4之前、6.14.0到6.14.3之前、6.15.0到6.15.2之前版本中,存在一个路径遍历漏洞。有权向页面和/或博客添加附件、或创建新空间或个人空间、或对空间具有“管理员”权限的远程攻击者可利用此路径遍历漏洞,将文件写入任意位置,导致在运行Confluence Server或Data Center的系统上执行远程代码。目前厂商已经提供补丁程序,请到厂商的相关页面下载补丁。

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

最近一周CVE公告总数与前期相比有明显增长。

1.2 威胁信息回顾

- 标题:Sodinokibi勒索软件利用WebLogic Server漏洞

- 时间:2019-04-30

- 简介:攻击者已利用Oracle WebLogic Server中发现了一个反序列化漏洞(CVE-2019-2725)安装恶意软件,如矿工,僵尸网络,以及现在的Sodinokibi勒索软件,该漏洞允许攻击者获得对服务器的完全访问权限,以便安装恶意软件或将其用作进一步攻击的启动板。

- 链接:https://blog.talosintelligence.com/2019/04/sodinokibi-ransomware-exploits-weblogic.html

- 标题:卡巴斯基发布第一季度APT趋势报告

- 时间:2019-04-30

- 简介:卡巴斯基发布2019年第一季度APT趋势报告。报告提到以下几点:地缘政治作为APT活动的主要推动力不断增加;就APT活动而言,东南亚仍然是世界上最活跃的地区;与近年相比,讲俄语的威胁组织保持低调:讲中文的威胁组织保持高水平的活动;为政府和其他实体提供的“商业”恶意软件提供商越来越好。

- 链接:https://securelist.com/apt-trends-report-q1-2019/90643/

- 标题:Weblogic wls9-async反序列化远程代码执行漏洞(CVE-2019-2725)漏洞分析

- 时间:2019-05-01

- 简介:这个漏洞最先由某厂商报给某银行,某银行再将该信息报给CNVD,后CNVD通告:国家信息安全漏洞共享平台(CNVD)收录了由该银行报送的Oracle WebLogic wls9-async反序列化远程命令执行漏洞(CNVD-C-2019-48814),详情见链接:cnvd 对于该漏洞,Oracle官方也破例了一回,提前发了补丁,但是这个补丁只是针对10.3.6系列的,对于12版本系列还未披露补丁。所以还是请各位谨慎对待,勒索大军跃跃欲试。

- 链接:https://blog.nsfocus.net/weblogic-wls9-async-cve-2019-2725/

- 标题:Magecart组织窃取北美多个校园系统的支付卡详细信息

- 时间:2019-05-05

- 简介:Magecart威胁组织从加拿大和美国的大学使用的电子商务系统中窃取了支付卡详细信息,将盗版脚本植入受损的在线商店以窃取支付卡数据。该攻击至少有201家在线商店,这些商店为美国的176所大学和加拿大的21所大学提供服务。

- 链接:https://securityaffairs.co/wordpress/84955/cyber-crime/magecart-group-campus-hack.html

- 标题:日本政府制造并维护防御性恶意软件

- 时间:2019-05-05

- 简介:日本国防部将以恶意软件的形式制造和维护网络武器,计划以防御能力使用。这些恶意软件包括病毒和后门程序,将成为日本有史以来第一次的网络武器,恶意软件预计将在本财政年度结束时完成,并由承包商而非政府雇员创建。

- 链接:https://www.zdnet.com/article/japanese-government-to-create-and-maintain-defensive-malware/

- 标题:Google添加了新选项以“自动删除”您的位置记录和活动数据

- 时间:2019-05-02

- 简介:Google为用户推出了一种新的更简单以隐私为重点的自动删除功能,可让用户在一段时间后自动删除位置记录和网络及应用活动数据。Google的位置记录功能(如果启用)允许公司跟踪访问过的位置,而Web和App Activity会跟踪用户访问过的网站和使用过的应用,目前Google允许用户完全禁用位置历史记录和Web和应用程序活动功能,或手动删除全部或部分数据,不提供常规删除控件,以便用户可以有效地管理其数据。

- 链接:https://thehackernews.com/2019/05/google-web-location-history.html

- 标题:Git存储库遭黑客攻击

- 时间:2019-05-04

- 简介:数百名开发人员的Git仓库被黑客删除,攻击者要求支付比特币赎回,5月3日开始,包括GitHub、Bitbucket和GitLab在内的代码托管平台都受到了影响。在 GitHub 上搜索可发现已有 391 个仓库受影响,这些仓库的代码和提交信息均被一个名为 “gitbackup” 的账号删除。

- 链接:https://securityaffairs.co/wordpress/84931/hacking/git-repositories-attacks.html

- 标题:Emotet木马是医疗保健系统中最普遍的威胁

- 时间:2019-04-30

- 简介:影响医疗保健行业计算机系统的恶意软件中有近80%是特洛伊木马,其中最常见的是Emotet,Emotet恶意软件起初是一种银行木马,并且多年来将其功能扩展到垃圾邮件或其他恶意软件(如TrickBot和QakBot银行木马)的分发服务。

- 链接:https://www.bleepingcomputer.com/news/security/emotet-trojan-is-the-most-prevalent-threat-in-healthcare-systems/

- 标题:2018年近40%网络流量来自机器人

- 时间:2019-04-30

- 简介:网络安全服务商Distil Networks近期发布了关注自动化网络流量现状的2019年Bad Bot报告,该报告指出在2018年,由机器人产生的网络流量占到了所有流量的37.9%。

- 链接:https://resources.distilnetworks.com/white-paper-reports/bad-bot-report-2019

- 标题:Citrix确认黑客窃取员工个人敏感信息

- 时间:2019-04-30

- 简介:Citrix证实,成功破坏公司网络的黑客窃取了前任和现任员工的敏感个人信息,并且能够访问内部资产约六个月。网络犯罪分子在2018年10月13日到2019年3月8日期间间歇性地访问Citrix的网络,并且他们从我们的系统中删除了文件,这些文件可能包含有关我们现有和前任员工的信息,以及与案件相关的受益人和/或家属的信息。

- 链接:https://www.bleepingcomputer.com/news/security/citrix-confirms-hackers-stole-sensitive-employee-personal-information/

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

2.1 漏洞库统计

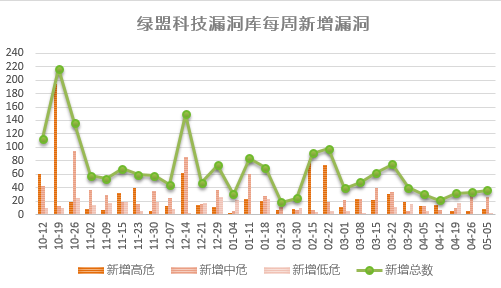

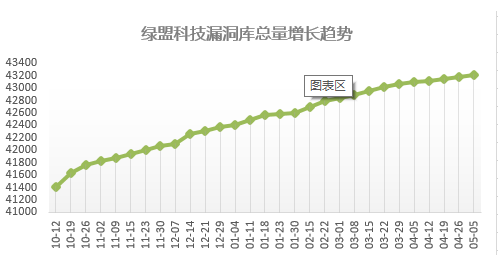

截止到2019年5月5日,绿盟科技漏洞库已收录总条目达到43216条。本周新增漏洞记录36条,其中高危漏洞数量8条,中危漏洞数量26条,低危漏洞数量2条。

- Citrix XenMobile Server验证绕过漏洞(CVE-2018-18571)

- 危险等级:中

- BID:108081

- cve编号:CVE-2018-18571

- systemd 本地权限提升漏洞(CVE-2019-3844)

- 危险等级:中

- BID:108096

- cve编号:CVE-2019-3844

- Apache Pluto 跨站脚本漏洞(CVE-2019-0186)

- 危险等级:中

- BID:108091

- cve编号:CVE-2019-0186

- Linux Kernel 拒绝服务漏洞(CVE-2019-3900)

- 危险等级:中

- BID:108076

- cve编号:CVE-2019-3900

- Linux Kernel ‘perf_event_open()’函数本地信息泄露漏洞(CVE-2019-3901)

- 危险等级:低

- BID:89937

- cve编号:CVE-2019-3901

- Pivotal Application Service远程权限提升漏洞(CVE-2019-3798)

- 危险等级:中

- BID:108095

- cve编号:CVE-2019-3798

- Dell EMC Open Manage System Administrator拒绝服务漏洞(CVE-2019-3721)

- 危险等级:高

- BID:108092

- cve编号:CVE-2019-3721

- Dell EMC Open Manage System Administrator目录遍历漏洞(CVE-2019-3720)

- 危险等级:中

- BID:108092

- cve编号:CVE-2019-3720

- Apache Solr认证绕过漏洞(CVE-2018-11802)

- 危险等级:中

- BID:108078

- cve编号:CVE-2018-11802

- dhcpcd 缓冲区溢出漏洞(CVE-2019-11577)

- 危险等级:高

- BID:108090

- cve编号:CVE-2019-11577

- dhcpcd 延迟攻击漏洞(CVE-2019-11578)

- 危险等级:中

- BID:108090

- cve编号:CVE-2019-11578

- dhcpcd 读缓冲区溢出漏洞(CVE-2019-11579)

- 危险等级:中

- BID:108090

- cve编号:CVE-2019-11579

- Atlassian Confluence Server和Atlassian Data Center目录遍历漏洞(CVE-2019-3398)

- 危险等级:高

- BID:108067

- cve编号:CVE-2019-3398

- ProjectSend跨站点脚本漏洞(CVE-2019-11533)

- 危险等级:中

- BID:108088

- cve编号:CVE-2019-11533

- Ghostscript代码执行漏洞(CVE-2018-16509)

- 危险等级:高

- BID:105122

- cve编号:CVE-2018-16509

- Ghostscript代码执行漏洞(CVE-2018-15910)

- 危险等级:中

- BID:105122

- cve编号:CVE-2018-15910

- Oracle WebLogic Server反序列化远程命令执行漏洞(CVE-2019-2725)

- 危险等级:高

- BID:108074

- cve编号:CVE-2019-2725

- Ghostscript代码执行漏洞(CVE-2018-15911)

- 危险等级:中

- BID:105122

- cve编号:CVE-2018-15911

- Cloud Foundry cf-deployment代码注入漏洞(CVE-2019-3801)

- 危险等级:高

- BID:108104

- cve编号:CVE-2019-3801

- systemd本地权限提升漏洞(CVE-2019-3843)

- 危险等级:中

- BID:108116

- cve编号:CVE-2019-3843

- ProjectSend跨站脚本漏洞(CVE-2019-11533)

- 危险等级:中

- BID:108088

- cve编号:CVE-2019-11533

- IBM StoredIQ 开放式重定向漏洞(CVE-2019-4166)

- 危险等级:中

- BID:108088

- cve编号:CVE-2019-4166

- Moodle任意PHP代码执行漏洞(CVE-2019-11631)

- 危险等级:中

- BID:108119

- cve编号:CVE-2019-11631

- ImageMagick缓冲区溢出漏洞(CVE-2019-11597)

- 危险等级:中

- BID:108102

- cve编号:CVE-2019-11597

- ImageMagick缓冲区溢出漏洞(CVE-2019-11598)

- 危险等级:中

- BID:108102

- cve编号:CVE-2019-11598

- Rockwell Automation ControlLogix拒绝服务漏洞(CVE-2019-10954)

- 危险等级:高

- BID:108118

- cve编号:CVE-2019-10954

- Rockwell Automation ControlLogix缓冲区溢出漏洞(CVE-2019-10952)

- 危险等级:高

- BID:108118

- cve编号:CVE-2019-10952

- Citrix SD-WAN信息泄露漏洞(CVE-2019-11550)

- 危险等级:中

- BID:108114

- cve编号:CVE-2019-11550

- Cisco Web Security Appliance远程拒绝服务漏洞(CVE-2019-1817)

- 危险等级:中

- BID:108130

- cve编号:CVE-2019-1817

- Cisco Application Policy Infrastructure Controller本地权限提升漏洞(CVE-2019-1682)

- 危险等级:中

- BID:108129

- cve编号:CVE-2019-1682

- Cisco Nexus 9000 Series Fabric Switches安全限制绕过漏洞(CVE-2019-1804)

- 危险等级:中

- BID:108127

- cve编号:CVE-2019-1804

- Linux Kernel本地竞争条件漏洞(CVE-2019-11599)

- 危险等级:中

- BID:108113

- cve编号:CVE-2019-11599

- Linux Kernel信息泄露漏洞(CVE-2018-20510)

- 危险等级:低

- BID:108125

- cve编号:CVE-2018-20510

- Apache Archiva HTML注入漏洞(CVE-2019-0214)

- 危险等级:中

- BID:108124

- cve编号:CVE-2019-0214

- Apache Archiva HTML注入漏洞(CVE-2019-0213)

- 危险等级:中

- BID:108123

- cve编号:CVE-2019-0213

- ImageMagick拒绝服务漏洞(CVE-2019-10131)

- 危险等级:中

- BID:108117

- cve编号:CVE-2019-10131

(数据来源:绿盟威胁情报中心)