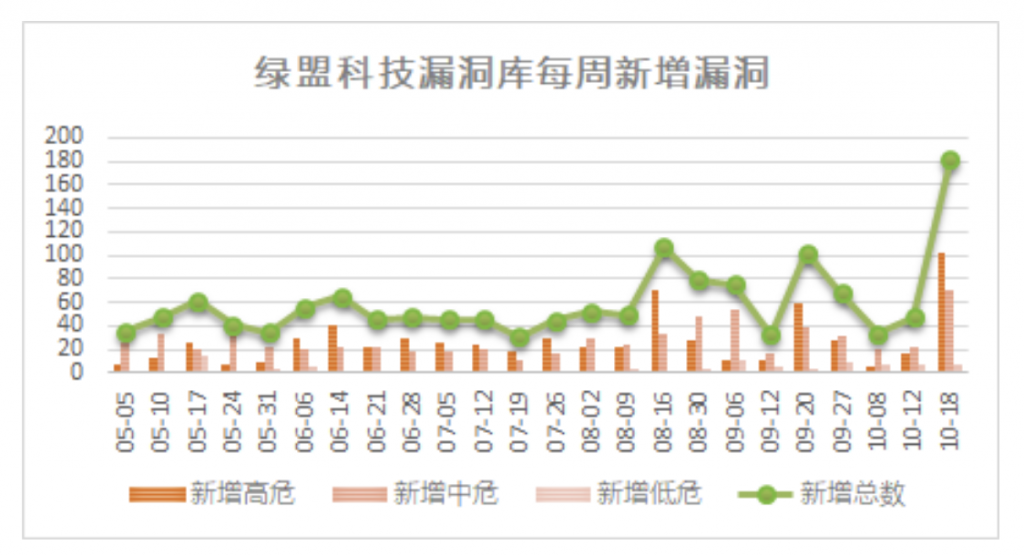

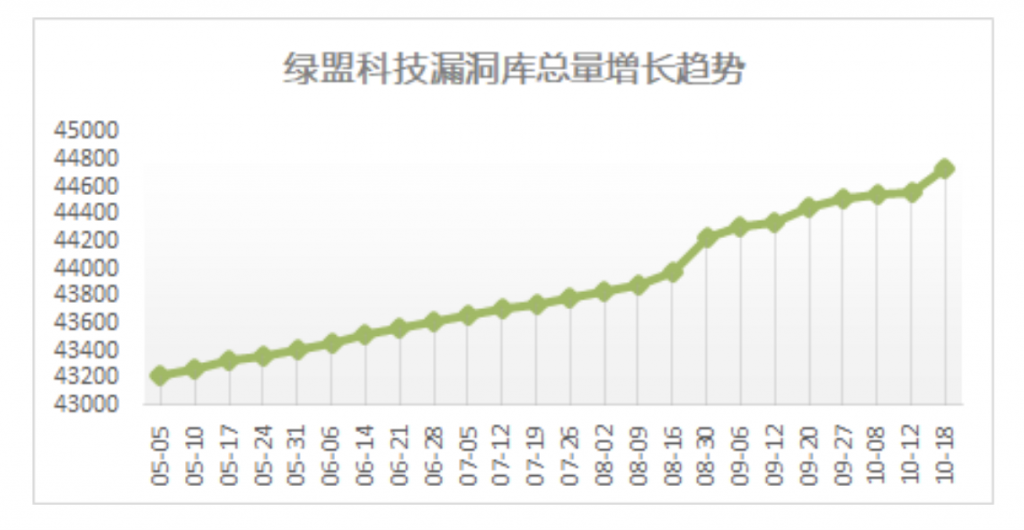

截止到2019年10月18日,绿盟科技漏洞库已收录总条目达到44740条。本周新增漏洞记录181条,其中高危漏洞数量107条,中危漏洞数量71条,低危漏洞数量7条。

当用户连接到恶意服务器时,Windows 远程桌面客户端中存在远程执行代码漏洞。成功利用此漏洞的攻击者可以在连接客户端的计算机中执行任意代码。

焦点漏洞

- Microsoft Windows RDP远程执行代码漏洞

- CVE ID

- CVE-2019-1333

- NSFOCUS ID

- 44581

- 受影响版本

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012

- Microsoft Windows Server 2008 R2

- Microsoft Windows Server 2008

- Microsoft Windows RT 8.1

- Microsoft Windows 8.1

- Microsoft Windows 7

- Microsoft Windows 10

- 漏洞点评

- Microsoft Windows是一套个人设备使用的操作系统。当用户连接到恶意服务器时,Windows 远程桌面客户端中存在远程执行代码漏洞。成功利用此漏洞的攻击者可以在连接客户端的计算机中执行任意代码。目前厂商已经提供了补丁程序,请到厂商的相关页面以获取最新版本。

- CVE ID

(数据来源:绿盟威胁情报中心)

一. 互联网安全威胁态势

1.1 CVE统计

最近一周CVE公告总数与前期相比有明显增长。

1.2 威胁信息回顾

- 标题:2019年第三季度APT趋势报告

- 时间:2019-10-16

- 简介:卡巴斯基全球研究和分析团队发布《2019年第三季度APT趋势报告》。报告以地域划分来分别描述APT活动,其中包括俄罗斯、中国、中东、东南亚和朝鲜半岛。

- 链接:https://securelist.com/apt-trends-report-q3-2019/94530/

- 标题:Weblogic高危漏洞

- 时间:2019-10-17

- 简介:近日,Oracle发布了10月份关键补丁更新,其中修复了Weblogic的2个高危漏洞CVE-2019-2890,CVE-2019-2891。CVE-2019-2890漏洞允许攻击者在拥有一定权限时通过构造恶意的T3协议请求,从而绕过Weblogic的反序列化黑名单并接管受影响的服务器;CVE-2019-2891漏洞允许攻击者在未授权情况下通过构造恶意的HTTP请求并发送给Console组件,从而接管受影响的服务器。

- 链接:https://blog.nsfocus.net/cve-2019-2890-cve-2019-2891/

- 标题:Cisco Aironet Access Points未授权访问漏洞

- 时间:2019-10-17

- 简介:当地时间10月17日,Cisco发布安全通告称修复了一个Aironet Access Points(APs)的未授权访问漏洞。该漏洞源于没有对特定的URL进行过滤,攻击者可以通过构造恶意的URL并且发送给受影响的AP来触发该漏洞,从而获取到设备的访问权限。攻击者之后可以修改AP的多项配置数据,并造成拒绝服务攻击。

- 链接:https://blog.nsfocus.net/cisco-aironet-access-points-2019-10-17/

- 标题:Kibana远程代码执行漏洞

- 时间:2019-10-19

- 简介:2019年2月官方发布公告称Kibana存在远程代码执行漏洞,5.6.15 和 6.6.1之前的 Kibana 版本在 Timelion 可视化工具中存在功能缺陷,导致攻击者可在服务器上利用Kibana执行任意代码,目前PoC已公布,请相关用户及时进行自查和防护。

- 链接:https://blog.nsfocus.net/cve-2019-7609/

- 标题:Winnti组织更新武器库和攻击方法

- 时间:2019-10-15

- 简介:Winnti是一个与中国有关的威胁组织,至少从2010年开始活跃,主要针对游戏行业,并以供应链攻击而闻名。近期发现Winnti组织的新后门PortReuse,一家亚洲引动软件和硬件制造商受到该后面的威胁;除了新的PortReuse后门之外,还有ShadowPad后门,它通过解析攻击者设置的Web上的内容来检索要使用的C&C服务器的IP地址和协议,并托管在流行的公共可用资源上,例如GitHub存储库、Steam配置文件、Microsoft TechNet配置文件或Google Docs文档。

- 链接:https://www.welivesecurity.com/2019/10/14/connecting-dots-exposing-arsenal-methods-winnti/

- 标题:TA505组织利用Get2下载器分发SDBbot木马

- 时间:2019-10-16

- 简介:TA505是一个有经济动机的威胁组织,至少从2014年开始活跃,该组织以经常变化的恶意软件和推动全球趋势的恶意软件分发而闻名。近期发现TA505组织针对希腊和德国的攻击活动,攻击中利用钓鱼邮件针对金融机构,新的Microsoft Office宏专门用于Get2下载器,Get2下载了新的远程访问木马SDBbot。

- 链接:https://www.proofpoint.com/us/threat-insight/post/ta505-distributes-new-sdbbot-remote-access-trojan-get2-downloader

- 标题:Redaman木马的C&C服务器隐藏在比特币区块链中

- 时间:2019-10-17

- 简介:Redaman是通过网络钓鱼活动分发的一种银行恶意软件,主要针对俄语使用者,首次出现在2015年。近期,发现Redaman木马的新版本,该新版本将C&C服务器IP地址隐藏在比特币区块链中。

- 链接:https://research.checkpoint.com/ponys-cc-servers-hidden-inside-the-bitcoin-blockchain/

- 标题:威胁组织APT29和其Ghost行动

- 时间:2019-10-17

- 简介:APT29是归属于俄罗斯政府的威胁组织,至少从2008年开始活跃。研究人员发现APT29近期的Ghost行动以及三个恶意软件家族:PolyglotDuke,RegDuke和FatDuke。

- 链接:https://www.welivesecurity.com/2019/10/17/operation-ghost-dukes-never-left/

- 标题:Graboid-第一个针对Docker Hub的加密挖矿蠕虫

- 时间:2019-10-16

- 简介:Graboid是一种新型加密劫持蠕虫,该蠕虫已传播到2,000多个不安全的Docker主机,这是第一次看到使用Docker引擎中的容器传播加密挖矿蠕虫的攻击活动。由于大多数传统的端点保护软件都不检查容器内的数据和活动,因此这种恶意活动可能很难检测到。

- 链接:https://unit42.paloaltonetworks.com/graboid-first-ever-cryptojacking-worm-found-in-images-on-docker-hub/

- 标题:美联储关闭了最大的暗网虐待儿童网站

- 时间:2019-10-17

- 简介:美国司法部宣布逮捕数百名罪犯,这是针对暗网中虐待儿童网站的全球行动的一部分。 Welcome to Video是暗网上最大的虐待儿童网站,该网站从2015年6月至2018年3月运营,并托管了超过25万个儿童、幼儿和婴儿的性剥削视频,其中包括大约8TB的数据。

- 链接:https://thehackernews.com/2019/10/dark-web-child-abuse.html

(数据来源:绿盟科技 威胁情报中心 收集整理)

二. 漏洞研究

2.1 漏洞库统计

截止到2019年10月18日,绿盟科技漏洞库已收录总条目达到44740条。本周新增漏洞记录181条,其中高危漏洞数量107条,中危漏洞数量71条,低危漏洞数量7条。

- Microsoft Internet Explorer/Edge欺骗漏洞

- 危险等级:中

- cve编号:CVE-2019-1357

- Microsoft Internet Explorer/Edge欺骗漏洞

- 危险等级:中

- cve编号:CVE-2019-0608

- Microsoft Dynamics 365 (on-premises) 跨站脚本漏洞

- 危险等级:中

- cve编号:CVE-2019-1375

- Microsoft Jet 数据库引擎远程执行代码漏洞

- 危险等级:高

- cve编号:CVE-2019-1359

- Microsoft Win32k 特权提升漏洞

- 危险等级:高

- cve编号:CVE-2019-1364

- Microsoft Jet 数据库引擎远程执行代码漏洞

- 危险等级:高

- cve编号:CVE-2019-1358

- Microsoft GDI信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-1363

- Microsoft Win32k 特权提升漏洞

- 危险等级:高

- cve编号:CVE-2019-1362

- Microsoft Edge (EdgeHTML-based)信息泄漏漏洞

- 危险等级:中

- cve编号:CVE-2019-1356

- Microsoft 图形组件信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-1361

- Microsoft Windows 10 移动版安全功能绕过漏洞

- 危险等级:中

- cve编号:CVE-2019-1314

- Microsoft XML Core Services MSXML远程执行代码漏洞

- 危险等级:高

- cve编号:CVE-2019-1060

- Microsoft Office SharePoint 特权提升漏洞

- 危险等级:中

- cve编号:CVE-2019-1330

- Microsoft Office SharePoint 特权提升漏洞

- 危险等级:中

- cve编号:CVE-2019-1329

- Microsoft Office SharePoint 欺骗漏洞

- 危险等级:中

- cve编号:CVE-2019-1328

- Microsoft VBScript 远程执行代码漏洞

- 危险等级:高

- cve编号:CVE-2019-1239

- Microsoft Chakra脚本引擎内存损坏漏洞

- 危险等级:高

- cve编号:CVE-2019-1308

- Microsoft Chakra脚本引擎内存损坏漏洞

- 危险等级:高

- cve编号:CVE-2019-1307

- Microsoft Windows Update Client信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-1337

- Microsoft Windows Update Client特权提升漏洞

- 危险等级:高

- cve编号:CVE-2019-1336

- Microsoft Windows Update Client特权提升漏洞

- 危险等级:高

- cve编号:CVE-2019-1323

- Microsoft Windows RDP远程执行代码漏洞

- 危险等级:高

- cve编号:CVE-2019-1333

- Microsoft Windows RDP拒绝服务漏洞

- 危险等级:高

- cve编号:CVE-2019-1326

- Microsoft Windows 内核信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-1334

- Microsoft Windows NTLM篡改漏洞

- 危险等级:中

- cve编号:CVE-2019-1166

- Microsoft Windows 拒绝服务漏洞

- 危险等级:中

- cve编号:CVE-2019-1343

- Microsoft Windows 内核信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-1345

- Microsoft Windows 10 Update Assistant 特权提升漏洞

- 危险等级:高

- cve编号:CVE-2019-1378

- Microsoft Windows IIS Server 特权提升漏洞

- 危险等级:高

- cve编号:CVE-2019-1365

- Microsoft Windows Hyper-V信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-1230

- Microsoft SQL Server Management Studio 信息泄漏漏洞

- 危险等级:中

- cve编号:CVE-2019-1376

- Microsoft Windows Secure Boot安全功能绕过漏洞

- 危险等级:中

- cve编号:CVE-2019-1368

- Microsoft SQL Server Management Studio 信息泄漏漏洞

- 危险等级:中

- cve编号:CVE-2019-1313

- Microsoft Open Enclave SDK 信息泄漏漏洞

- 危险等级:中

- cve编号:CVE-2019-1369

- Microsoft Windows 特权提升漏洞

- 危险等级:高

- cve编号:CVE-2019-1340

- Microsoft Windows NTLM 安全功能绕过漏洞

- 危险等级:中

- cve编号:CVE-2019-1338

- Microsoft Windows 错误报告管理器特权漏洞提升

- 危险等级:高

- cve编号:CVE-2019-1339

- Microsoft Windows rdbss.sys权限提升漏洞

- 危险等级:中

- cve编号:CVE-2019-1325

- Microsoft Windows 特权提升漏洞

- 危险等级:中

- cve编号:CVE-2019-1322

- Microsoft Windows CloudStore 特权提升漏洞

- 危险等级:中

- cve编号:CVE-2019-1321

- Microsoft Windows 特权提升漏洞

- 危险等级:中

- cve编号:CVE-2019-1320

- Microsoft Windows Transport Layer Security欺骗漏洞

- 危险等级:高

- cve编号:CVE-2019-1318

- Microsoft Windows 错误报告管理器特权漏洞提升

- 危险等级:高

- cve编号:CVE-2019-1319

- Microsoft Windows Setup Dynamic Update特权漏洞提升

- 危险等级:高

- cve编号:CVE-2019-1316

- Microsoft Windows 拒绝服务漏洞

- 危险等级:中

- cve编号:CVE-2019-1317

- Microsoft Windows Imaging API 远程代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-1311

- Microsoft Windows 错误报告管理器特权漏洞提升

- 危险等级:高

- cve编号:CVE-2019-1315

- Microsoft Windows 拒绝服务漏洞

- 危险等级:中

- cve编号:CVE-2019-1347

- Microsoft Windows 代码完整性模块信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-1344

- Microsoft Windows 拒绝服务漏洞

- 危险等级:中

- cve编号:CVE-2019-1346

- Microsoft Windows 电源服务特权漏洞提升

- 危险等级:高

- cve编号:CVE-2019-1341

- Microsoft Windows 错误报告管理器特权漏洞提升

- 危险等级:高

- cve编号:CVE-2019-1342

- Microsoft Excel 远程执行代码漏洞

- 危险等级:中

- cve编号:CVE-2019-1327

- Microsoft Excel 远程执行代码漏洞

- 危险等级:中

- cve编号:CVE-2019-1331

- Microsoft Office SharePoint 跨站脚本漏洞

- 危险等级:中

- cve编号:CVE-2019-1070

- Microsoft Chakra脚本引擎内存损坏漏洞

- 危险等级:高

- cve编号:CVE-2019-1335

- Microsoft Chakra脚本引擎内存损坏漏洞

- 危险等级:高

- cve编号:CVE-2019-1366

- Microsoft VBScript 远程执行代码漏洞

- 危险等级:高

- cve编号:CVE-2019-1238

- ncurses fmt_entry堆缓冲区溢出漏洞

- 危险等级:低

- cve编号:CVE-2019-17595

- ncurses _nc_find_entry堆缓冲区溢出漏洞

- 危险等级:低

- cve编号:CVE-2019-17594

- Dell EMC多个产品堆缓冲区溢出漏洞

- 危险等级:高

- BID:108106

- cve编号:CVE-2018-11058

- Siemens SIMATIC WinCC/PCS7拒绝服务漏洞

- 危险等级:高

- cve编号:CVE-2019-10935

- Siemens PROFINET 设备拒绝服务漏洞

- 危险等级:高

- cve编号:CVE-2019-10936

- Siemens Industrial Real-Time (IRT)设备拒绝服务漏洞

- 危险等级:高

- cve编号:CVE-2019-10923

- Siemens工业产品本地权限提升漏洞

- 危险等级:中

- cve编号:CVE-2016-7165

- Philips Brilliance CT Scanners权限提升漏洞

- 危险等级:中

- BID:104088

- cve编号:CVE-2018-8853

- Philips Brilliance CT Scanners权限提升漏洞

- 危险等级:中

- BID:104088

- cve编号:CVE-2018-8861

- Philips Brilliance CT Scanners硬编码凭证漏洞

- 危险等级:高

- BID:104088

- cve编号:CVE-2018-8857

- Oracle Database Server Text组件拒绝服务漏洞

- 危险等级:低

- cve编号:CVE-2019-2753

- Oracle Berkeley DB Data Store组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-2868

- Oracle Berkeley DB Data Store组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-2760

- Oracle E-Business Suite Payments组件远程安全漏洞(CVE-2019-2783)

- 危险等级:中

- cve编号:CVE-2019-2783

- Oracle E-Business Suite CRM Technical Foundation组件远程安全漏洞(CVE-2019-2837)

- 危险等级:高

- cve编号:CVE-2019-2837

- Oracle E-Business Suite Payments组件远程安全漏洞(CVE-2019-2773)

- 危险等级:中

- cve编号:CVE-2019-2773

- Oracle E-Business Suite iSupport组件远程安全漏洞(CVE-2019-2829)

- 危险等级:高

- cve编号:CVE-2019-2829

- Oracle E-Business Suite Payments组件远程安全漏洞(CVE-2019-2782)

- 危险等级:高

- cve编号:CVE-2019-2782

- Oracle E-Business Suite Applications Manager组件远程安全漏洞(CVE-2019-2825)

- 危险等级:中

- cve编号:CVE-2019-2825

- Oracle E-Business Suite One-to-One Fulfillment组件远程安全漏洞(CVE-2019-2668)

- 危险等级:高

- cve编号:CVE-2019-2668

- Oracle E-Business Suite One-to-One Fulfillment组件远程安全漏洞(CVE-2019-2672)

- 危险等级:高

- cve编号:CVE-2019-2672

- Oracle E-Business Suite One-to-One Fulfillment组件远程安全漏洞(CVE-2019-2666)

- 危险等级:高

- cve编号:CVE-2019-2666

- Oracle E-Business Suite Payments组件远程安全漏洞(CVE-2019-2775)

- 危险等级:高

- cve编号:CVE-2019-2775

- Oracle Database Server Core RDBMS组件信息泄露漏洞

- 危险等级:低

- cve编号:CVE-2019-2569

- Oracle Berkeley DB Data Store组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-2869

- Oracle Berkeley DB Data Store组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-2870

- Oracle Berkeley DB Data Store组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-2871

- Oracle E-Business Suite Field Service组件远程安全漏洞

- 危险等级:高

- BID:109261

- cve编号:CVE-2019-2828

- Oracle E-Business Suite Application Object Library组件远程安全漏洞(CVE-2019-2761)

- 危险等级:低

- cve编号:CVE-2019-2761

- Oracle E-Business Suite iRecruitment组件远程安全漏洞(CVE-2019-2809)

- 危险等级:中

- cve编号:CVE-2019-2809

- FasterXML Jackson-databind远程代码执行漏洞

- 危险等级:高

- BID:103203

- cve编号:CVE-2018-7489

- FasterXML Jackson-databind远程代码执行漏洞

- 危险等级:高

- BID:107985

- cve编号:CVE-2018-19361

- FasterXML Jackson-databind远程代码执行漏洞

- 危险等级:高

- BID:107985

- cve编号:CVE-2018-19360

- FasterXML Jackson-databind远程代码执行漏洞

- 危险等级:高

- BID:107985

- cve编号:CVE-2018-19362

- libcURL多个缓冲区溢出漏洞

- 危险等级:高

- BID:106950

- cve编号:CVE-2019-3822

- libcURL堆缓冲区溢出漏洞

- 危险等级:高

- BID:106950

- cve编号:CVE-2019-3823

- Oracle Fusion Middleware WebLogic Server组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-2891

- Oracle Fusion Middleware WebLogic Server组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-2890

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-3028

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-3017

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-2944

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:中

- cve编号:CVE-2019-3026

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:中

- cve编号:CVE-2019-3021

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:中

- cve编号:CVE-2019-2984

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:中

- cve编号:CVE-2019-3002

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:中

- cve编号:CVE-2019-3005

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:中

- cve编号:CVE-2019-3031

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:中

- cve编号:CVE-2019-1547

- Oracle Virtualization VM VirtualBox组件安全漏洞

- 危险等级:中

- cve编号:CVE-2019-2926

- Oracle Solaris XScreenSaver组件安全漏洞

- 危险等级:高

- cve编号:CVE-2019-3010

- Oracle Solaris Filesystem组件安全漏洞

- 危险等级:中

- cve编号:CVE-2019-2765

- Oracle Solaris SMF services & legacy daemons组件安全漏洞

- 危险等级:低

- cve编号:CVE-2019-2961

- Oracle Solaris SMF LDAP Library组件安全漏洞

- 危险等级:低

- cve编号:CVE-2019-3008

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8164

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8168

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8172

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8222

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8218

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8216

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8207

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8204

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8202

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8201

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8198

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8194

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8193

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8190

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8163

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8189

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8185

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8184

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8182

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8064

- Adobe Acrobat和Reader 缓冲区溢出信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8173

- Adobe Acrobat和Reader 缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8171

- Adobe Acrobat和Reader 缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8186

- Adobe Acrobat和Reader 缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8165

- Adobe Acrobat和Reader 缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8191

- Adobe Acrobat和Reader 缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8199

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8175

- Adobe Acrobat和Reader 缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8206

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8176

- Cisco Aironet Access Points未授权访问漏洞

- 危险等级:高

- cve编号:CVE-2019-15260

- Adobe Acrobat和Reader 不可信指针间接引用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8205

- Adobe Acrobat和Reader 不可信指针间接引用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8196

- Adobe Acrobat和Reader 不可信指针间接引用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8195

- Adobe Acrobat和Reader 不可信指针间接引用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8174

- Adobe Acrobat和Reader 类型混淆任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8169

- Adobe Acrobat和Reader 类型混淆任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8200

- Adobe Acrobat和Reader 类型混淆任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8167

- Adobe Acrobat和Reader 安全机制实现信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8226

- Adobe Acrobat和Reader 类型混淆任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8161

- Adobe Acrobat和Reader 缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8166

- Adobe Acrobat和Reader 跨站脚本执行信息泄露漏洞

- 危险等级:中

- cve编号:CVE-2019-8160

- Adobe Acrobat和Reader 竞争条件任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8162

- Adobe Acrobat和Reader 堆缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8197

- Adobe Acrobat和Reader 堆缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8170

- Adobe Acrobat和Reader 堆缓冲区溢出任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8183

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8224

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8225

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8221

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8223

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8219

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8220

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8217

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8214

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8215

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8213

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8211

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8212

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8210

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8209

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8208

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8192

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8203

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8188

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8187

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8181

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8179

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8180

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8178

- Adobe Acrobat和Reader 释放后重利用任意代码执行漏洞

- 危险等级:高

- cve编号:CVE-2019-8177

- VMware Harbor访问控制绕过漏洞(CVE-2019-16919)

- 危险等级:高

- cve编号:CVE-2019-16919

(数据来源:绿盟威胁情报中心)