2017年6月27日晚,多个企业遭遇勒索软件,导致业务中断。此次事件最初在乌克兰发现,后来逐步扩大,包括巴西、德国、俄罗斯、美国等多个国家。此次事件影响范围极广,造成的影响极大,绿盟科技对此次事件进行了高度关注,并在第一时间获取样本进行分析。

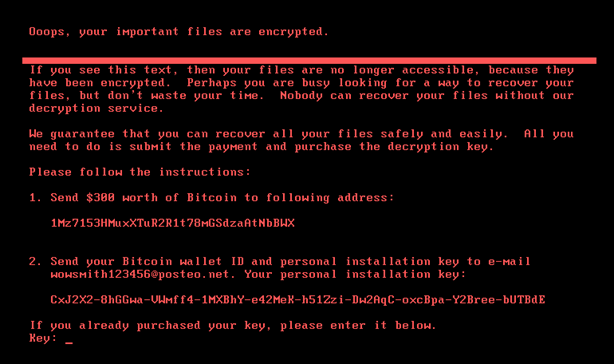

通过分析发现,此次样本可判定为petya病毒的升级版本,但在MBR加密时使用了不同的加密key,同时此次样本使用了微软提供的API,使用AES-128加密算法对全磁盘指定格式文件进行了加密。加密重启后显示勒索软件的通知信息。

图 勒索软件的通知界面

传播与感染

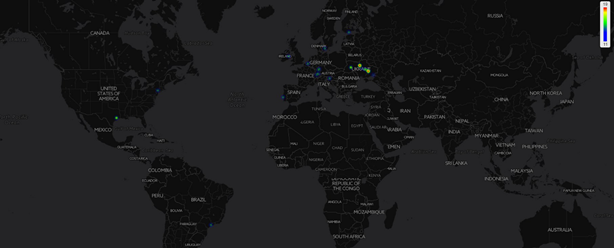

最初的感染样本可能来源于邮件钓鱼,后续的进一步扩散则通过之前WannaCry已经使用过的“永恒之蓝”漏洞进行传播,除此之外,为了提升PC机受感染的机率,使用了微软的工具进行横向渗透。截止分析为止,当前此样本的感染情况如下图所示,可以看出此次受影响的最大的区域为乌克兰地区。

图 样本感染分布图

样本分析

文件结构

| 文件名 | MD5 | 功能简介 |

| 源样本 | 71b6a493388**********ce903bc6b04 | Dll格式,勒索软件。 |

主要功能

样本使用“永恒之蓝”漏洞,通过445端口传播dll模块文件,此文件能够实现勒索软件功能。此勒索软件不同于一般的勒索软件,不仅加密了指定格式的文件,而且修改了MBR引导区段的内容,使PC机在重启之后,用伪造的检查磁盘界面诱导用户等待文件加密完成,加密完成之后显示交付赎金的具体通知信息。

图 伪装的磁盘检查界面

样本在执行MBR加密以及通过网络传播的相关行为之前,会通过hash值计算是否要执行相关行为,因此部分PC机可能出现未进行MBR加密或无网络的行为。

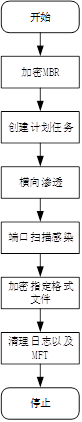

执行流程概要图

修改MBR部分具体解析:

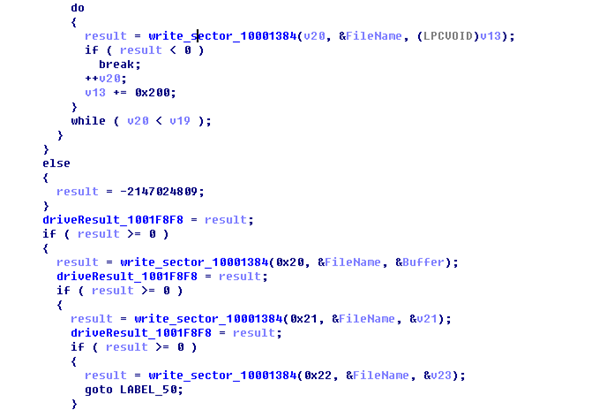

样本使用异或方式加密MBR,并将正确的MBR写入0x22分区,修改0x00-0x21分区的内容。

图 多次写入MBR分区

加密部分具体解析:

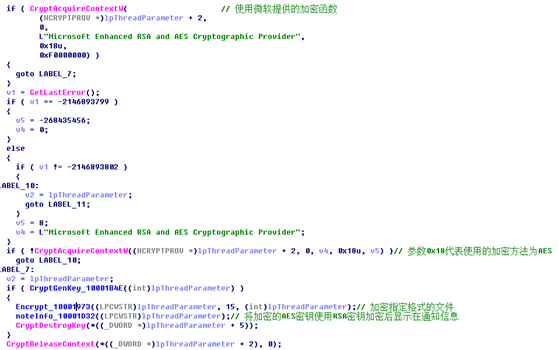

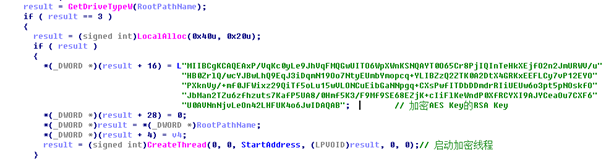

样本使用微软提供的加密函数,使用AES加密。后续将使用内嵌的RSA公钥加密AES密钥后显示在通知信息中,用于发送给勒索软件攻击者恢复数据。

图 AES加密

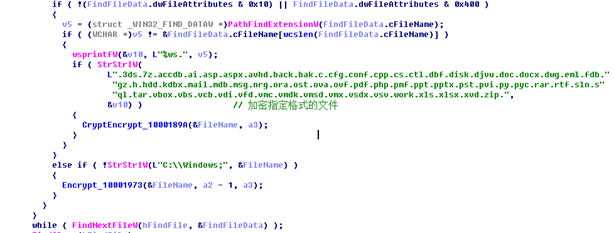

此文件能够加密指定格式的文件。

图 加密指定格式文件

图 内嵌的RSA公钥加密AES Key

传播部分具体解析:

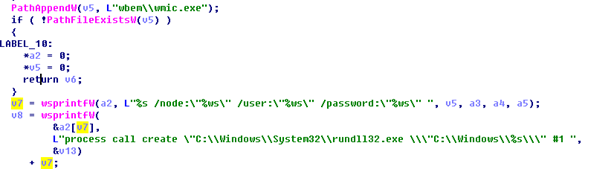

样本使用平移渗透在内网环境下进行传播,并使用微软自带的wmic实现命令执行。

图 利用wmic.exe,使用添加的用户实现命令执行

样本扫描445端口,利用MS17-010漏洞进行进一步的传播。

图 扫描445端口进行漏洞利用

清理部分具体解析:

样本完成加密后,对日志和MFT表进行了清理,用以防止用户使用数据恢复工具恢复数据。

图 清理日志和MFT表

检测方法

检测和防御

及时更新系统,安装系统补丁

声 明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880