上周,美国的一起大规模网络数据泄露案引发了轩然大波:托管在亚马逊S3数据库中的1.98亿美国共和党选民敏感资料,由于数据库的错误配置而遭到了泄露。这1.1TB的数据中包含了姓名、生日、家庭住址、电话、种族、信仰等选民详细信息,以及针对这些海量数据所做的分析与挖掘,将民主党在2016特朗普选举中的数据运作体系完全暴露了出来。

听到这个消息,大部分读者的第一反应肯定是:

黑客真是越来越厉害了!

公有云太不安全了!

信息泄露什么时候才是个头!

这次钻的什么了漏洞?用的什么黑技术?

……

答案是:统统不是!

不知是出于什么脑回路,这些数据库在AWS上被设置为了“公开访问”,只要有个联网的电脑即可通过访问亚马逊子域名“dra-dw”访问到这些机密数据库。民主党大概是贯彻了FBI传授给他们的绝招:最危险的地方就是最安全的地方……

所幸,发现这个安全隐患的是UpGuard公司的一名网络风险研究员,他估计也没想到自己这么轻轻松松成了名。如果落到不法分子手里,这么庞大的数据指不定能深度学习出什么信息来危害网络安全。

曝光的csv文件:

"RNCID", "RNC_RegID", "State", "SOURCEID", "Juriscode", "Jurisname", "CountyFIPS", "MCD", "CNTY", "Town", "Ward", "Precinct", "Ballotbox", "PrecinctName", "CD_Current", "CD_NextElection", "SD_Current", "SDProper_Current", "SD_NextElection", "SDProper_NextElection", "LD_Current", "LDS_Current", "LDProper_Current", "LD_NextElection", "LDS_NextElection", "LDProper_NextElection", "NamePrefix", "FirstName", "MiddleName", "LastName", "NameSuffix", "Sex", "BirthYear", "BirthMonth", "BirthDay", "OfficialParty", "StateCalcParty", "RNCCalcParty", "StateVoterID", "JurisdictionVoterID", "AffidavitID", "LegacyID", "LastActiveDate", "RegistrationDate", "VoterStatus", "PermAbs", "SelfReportedDemographic", "ModeledEthnicity", "ModeledReligion", "ModeledEthnicGroup", "HHSEQ", "HTSEQ", "RegistrationAddr1", "RegistrationAddr2", "RegHouseNum", "RegHouseSfx", "RegStPrefix", "RegStName", "RegStType", "RegstPost", "RegUnitType", "RegUnitNumber", "RegCity", "RegSta", "RegZip5", "RegZip4", "RegLatitude", "RegLongitude", "RegGeocodeLevel", "RADR_LastCleanse", "RADR_LastGeoCode", "RADR_LastCOA", "ChangeOfAddress", "COADate", "COAType", "MailingAddr1", "MailingAddr2", "MailHouseNum", "MailHouseSfx", "MailStPrefix", "MailStName", "MailStType", "MailStPost", "MailUnitType", "MailUnitNumber", "MailCity", "MailSta", "MailZip5", "MailZip4", "MailSortCodeRoute", "MailDeliveryPt", "MailDeliveryPtChkDigit", "MailLineOfTravel", "MailLineOfTravelOrder", "MailDPVStatus", "MADR_LastCleanse", "MADR_LastCOA", "AreaCode", "TelephoneNUm", "TelSourceCode", "TelMatchLevel", "TelReliability", "FTC_DoNotCall", "PhoneAppendDate", "VH12G", "VH12P", "VH12PP", "VH11G", "VH11P", "VH10G", "VH10P", "VH09G", "VH09P", "VH08G", "VH08P", "VH08PP", "VH07G", "VH07P", "VH06G", "VH06P", "VH05G", "VH05P", "VH04G", "VH04P", "VH04PP", "VH03G", "VH03P", "VH02G", "VH02P", "MT10_Party", "MT10_GenericBallot", "MT10_Turnout", "MT10_ObamaDisapproval", "MT10_Jobs", "MT10_Healthcare", "MT10_SoCo", "PG01", "PG02", "PG03", "PG04", "PG05", "PG06", "PG07", "PG08", "PG09", "PG10", "PG11", "PG12", "PG13", "PG14", "PG15", "PG16", "PG17", "PG18", "PG19", "PG20", "PG21", "PG22", "PG23", "PG24", "PG25", "PG26", "PG27", "PG28", "PG29", "PG30", "PG31", "PG32", "PG33", "PG34", "PG35", "PG36", "PG37", "PG38", "PG39"

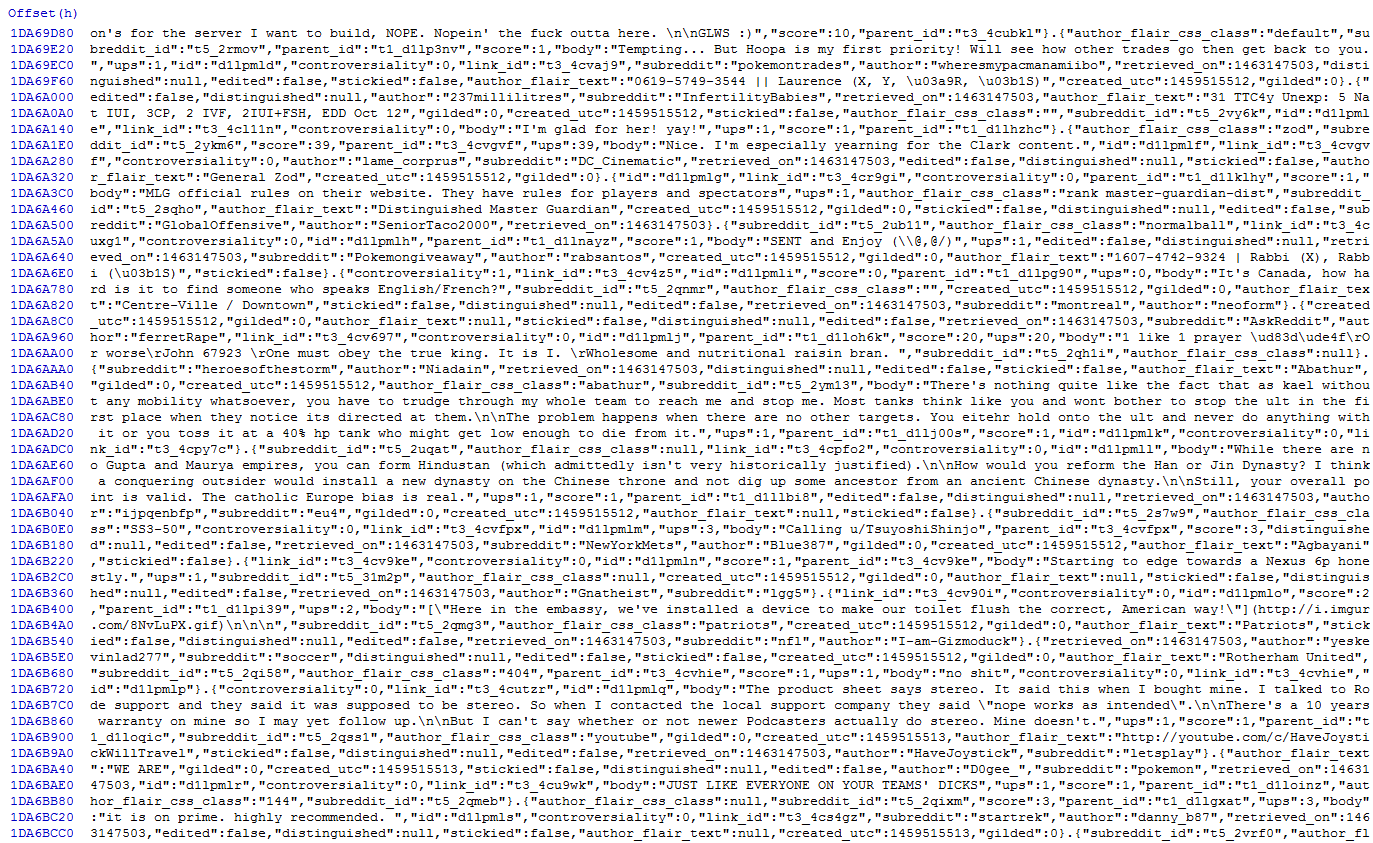

曝光的reddit缓存:

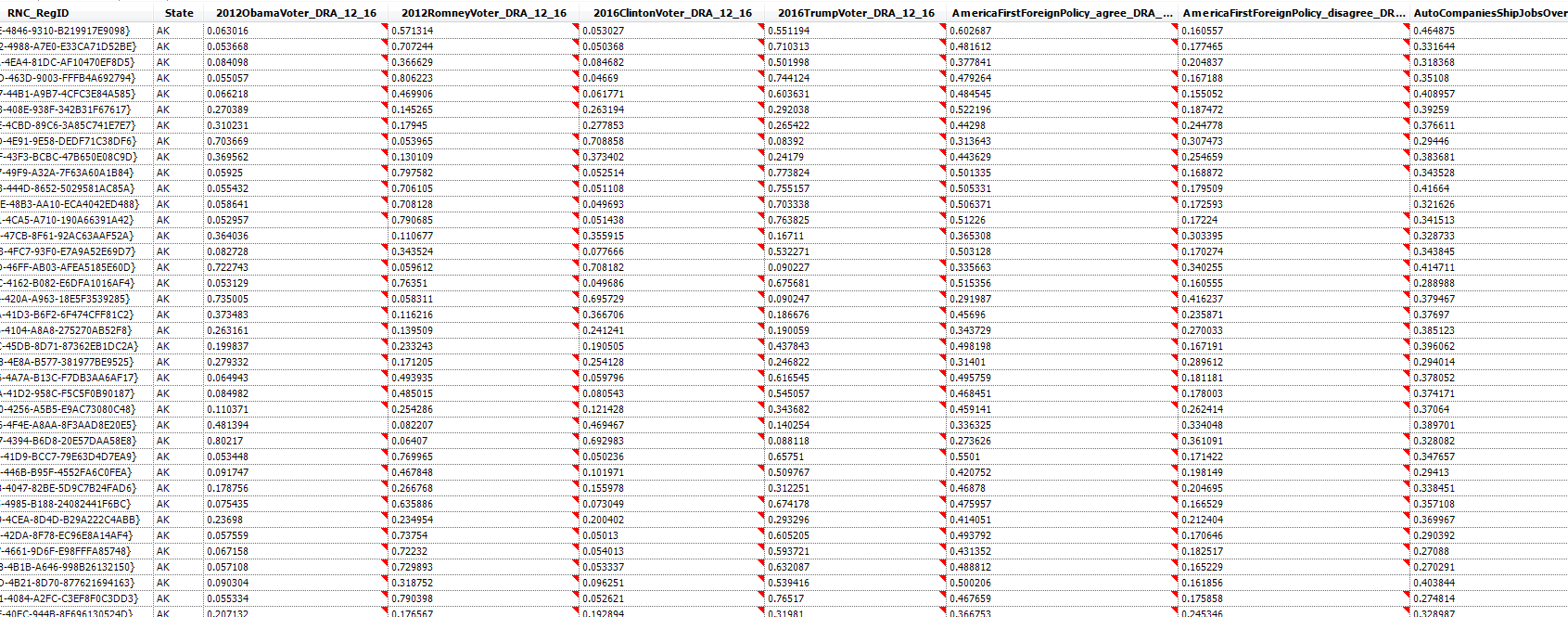

曝光的选民分析表:

这次泄露不仅仅侵犯了公民的个人隐私,对美国执政党以及政府的形象和威信也是致命的打击。本该层层加密、处处设障的重要数据库,竟然完全不设防的躺在公有云上,毫无保留的暴露在任何一个网络接入者面前。

“这错误也太低级了!”程序员们振臂高呼。

可是大量事实表明,后果严重的安全问题往往是由于数据库遭到遗忘、第三方供应商风险以及权限设置不当等等一系列无心之失。尤其是当下的云时代,相较于传统基础设施,云安全边界的模糊,安全管理策略也需要随之发生较大的变革,一不小心安全问题在云上可能会无限放大。如何才能有效的保障公有云上的安全呢?

拒绝鸡汤,只要干货。快来听听绿盟云安全专家从此次事件中总结出的经验教训。

![]()

绿盟云是绿盟科技旗下的云端安全服务专家,基于绿盟科技十余年业界领先的安全产品技术与安全服务经验,为企业客户提供专业的SAAS安全服务。目前绿盟云围绕公有云安全、网站安全、移动安全、数据中心DDoS清洗等四个主要场景提出了相应的SaaS解决方案。

信息系统云化在带来大量便捷的同时也带来了诸多潜在的风险。开发人员和运维人员潜在的传统思维可能无法应对云上的变革。大家在上云之初,首先需要弄清楚公有云厂商的安全责任共担模型,弄清楚安全责任划分,哪些部分的安全责任由云厂商负责,哪些由租户负责,先做到心中有数。以AWS为例,它提供了超过百款的服务,覆盖IaaS、PaaS、SaaS,要想少犯错,可以选择按照AWS的最佳安全实践、云架构实践来进行操作。同时,要加强员工云意识的培养,做到真正以云的思维去构建安全机制。

客户在上云过程中,除了自己学习了解公有云,还可以依靠MSP(管理服务提供商)的帮助快速将业务迁移到公有云中。在这个过程中,MSP可以针对客户业务情况制订有针对性的上云方案和安全策略,选择最优的成本方案,也能帮助客户对云上基础设施进行维护和管理。这次美国选民泄露案就是共和党的第三方数据服务提供商Deep Root数据维护不当造成。因此,在项目规划初期,我们就应当和MSP签订安全协议,规定详细流程和政策以保障云上的安全。同时,我们也应当严格审核MSP的资质,引入第三方安全厂商定期对云上业务系统进行安全评估,例如渗透测试和漏洞扫描,最大限度的将后续风险降到最低。

安全防护的第一步也是最简单的一步是保障计算层的安全,这样才能保证系统和数据的可用性,也可以防止不法分子利用你的计算资源来传播病毒。所以,迈出第一步,启用SSH安全登录吧!

数据是防护的重中之重。而数据防护的首要是必须能够区分正式资产和非正式资产并保证它们在正确的位置。有时候开发人员会无意暴露整个生产数据,为安全问题增加极大隐患,例如这次美国选民资料泄漏事件。所以,一定要对自己的资产性质了如指掌。另外,现在大家都采用实时备份,可是实时也意味着病毒侵入之后你的备份数据也会感染。所以,独立的离线数据备份也是必不可少的,它能够保证你的数据在大规模攻击中存活下来。对于系统的灾难恢复,我们可以使用相对便宜的云存储抓取快照、文件、文件夹和其他重构系统需要的元素,并采用MFA(Multi-Factor Authentication 多因素认证)来保证存储账户安全。

将网络划分为子网段并在各个子网之间增加虚拟防火墙也是安全防护的必备步骤。

另一个安全建设重点在于构建健全的身份认证以及访问权限管理,保证资源只能被授权者访问,并能审计每个接入者的行为,对安全问题防范于未然。

Jump Sever也叫堡垒机。顾名思义,它位于系统的最前端充当堡垒的角色。作为进入系统的第一跳,堡垒机提供接入控制。只有授权用户才能通过堡垒机的审核进入到系统内部。为系统增加了一道锁。大部分堡垒机被用作云系统的运维,实现集中精细化运维操作管控与审计。

最后,很多网络安全厂商提供多种多样的虚拟安全或SaaS服务,可以和公有云无缝对接。大家可以按需选取,加固公有云的安全壁垒。

绿盟云针对共有云提供了多种安全产品,以覆盖多种需求。

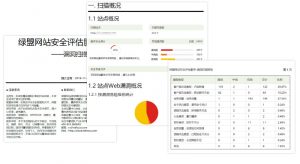

针对漏洞扫描,我们提供网站安全评估服务和极光自助扫描服务,分别针对外网和内网的系统漏洞扫描,可对各种web系统进行深度而全面的安全检测并生成专业的安全分析和修补建议。

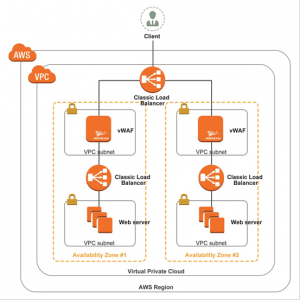

针对网站防护,我们有虚拟应用防火墙vWAF,以抵御针对web应用的各种攻击:爬虫、跨站脚本、SQL注入、LDAP注入、命令行注入……在公有云中的典型部署如下:

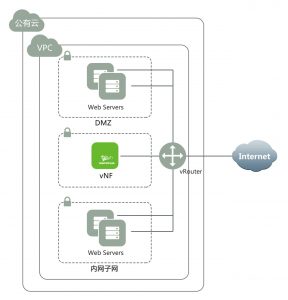

针对网络边界安全,我们提供虚拟下一代防火墙(vNF)服务,可用于VPC内子网之间的防护、VPC内子网访问互联网以及VPC与数据中心通过VPN的互联。在公有云中的典型部署如下:

针对安全运维,我们提供虚拟堡垒机服务,以集中账号管理、集中访问控制、集中安全审计三位一体来实现云上多维度、细粒度的认证与授权体系。在公有云中的典型部署如下:

说了这么多,想必大家也跃跃欲试了。还等什么,赶紧点击下面的链接免费评估一下你的网站安全性吧:

https://cloud.nsfocus.com/#/krosa/views/initcdr/productandservice?page_id=83

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880