一、概 述

二、背 景

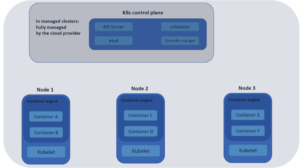

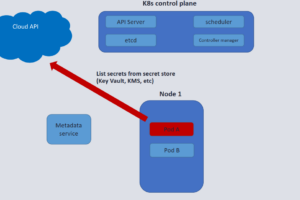

图1 K8s架构示意图

三、各类横向移动

- 集群内横向移动

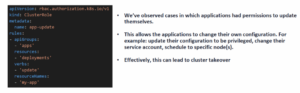

图2 不恰当的pod权限配置

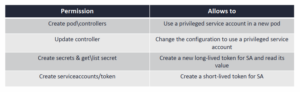

图3 部分敏感权限

- 集群到云的横向移动

- 在节点中存储云凭证AK/SK、长效token或其它等价身份凭证信息。

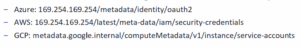

- 实例元数据服务(Cloud Instance Metadata Services, IMDS)[4]: 提供有关当前正在运行的虚拟机实例的信息,可以使用它来管理和配置虚拟机。

- 利用OIDC 协议单点登录:OpenID Connect (OIDC) 扩展了 OAuth 2.0 授权协议,使其也可用作身份验证协议。可以使用 OIDC 通过一个称作“ID 令牌”的安全令牌在支持 OAuth 的应用程序之间启用单点登录(SSO)。

图4 虚拟机元数据信息获取示例

图5 元数据信息利用

- 跨云横向移动

图6 跨云横向移动示例

三、安全Tips

- 云与K8s的整体思想:既考虑到集群层面也考虑到云层面的风险;

- 凭证是K8s安全的关键之一:利用审计工具监测所有的认证行为;

- 最小授权原则:依据pod、node/master node的不同业务需求授权;

- K8s ThreatMatrix:及时跟进最新的K8s风险矩阵及其专业建议。

[3] https://kubernetes.io/zh-cn/docs/reference/access-authn-authz/rbac/

[4] https://www.sans.org/blog/cloud-instance-metadata-services-imds-/

[5] https://github.com/Shopify/kubeaudit

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。