在RSA 2019,作为安全技术发展风向标,除了呈现新技术、新产品及新领域等重要的技术趋势与方向,“企业业务安全风险及控制”也成为大会的热点,涉及行业领域如政府、金融、交通、能源、航空、航天、医疗、教育等。

以下笔者将结合Emily Heath(美联航副总裁&首席安全官)与Pete Cooper(IATA网络战略顾问)的观点,以“航空交通”展开介绍:

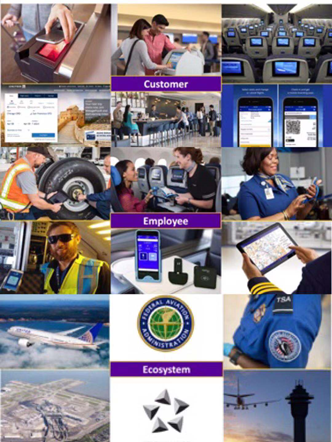

从航空的核心业务视角来看,航空领域安全需要从“客户”“员工”“生态”三个维度的不同业务考虑,例如:

- “客户”:售票、旅客安检、信息查询、会员服务、空中娱乐、空中wifi等;

- “员工”: 空中交通管理、飞行数据通讯、飞机维护、身份识别、GPS等;

- “生态”:航空公司(航空联盟)、机场、航空供应链、航空维护、地面站、卫星通讯、航空数据及零件供应商等。

我们可以把上述三个维度统一看做“航空生态系统”,“系统”涉及到的IT业务应用广泛而复杂,部分关键业务之间有很强的数据关联性,因此航空领域网络安全,不能仅独立某个维度的基础架构考虑,要站在多领域业务协同安全角度来更关注业务安全。

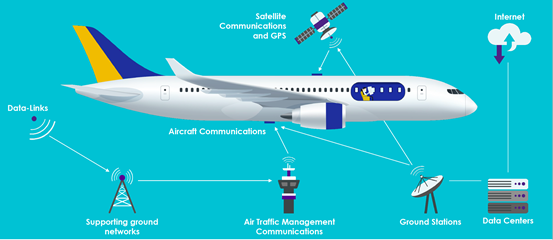

10000米高空的飞机数据连接

站立在航空安全核心关注点——飞机,其网络通讯连接主要是飞机的通讯节点、塔台的空中交通管理通讯节点以及卫星通讯&GPS节点。飞机的完整飞行过程分为滑行、起飞、爬升、巡航、下降与着陆6个阶段,在不同飞行阶段,飞机会接入不同的网络节点进行通讯。滑行、起飞、下降着陆阶段,飞机要与机场塔台之间建立无线通信。巡航阶段,飞机接入卫星通讯节点,以及与地面基站链接接入地面网络。

不难发现,如果在完整的“航空生态系统”的数据通讯关联性视角,网络通讯节点将会扩展而复杂,还包括远程数据连接、机场地面支持网络、地面基站通讯连接、数据中心网络以及Internet。因此,当飞机在多种无线网络链接覆盖度情况下,“航空生态系统”通信的可靠性及完整性就显得尤为重要。

“航空生态系统”中的威胁复杂性

“航空生态系统”网络要求信息系统能够适应多种异构系统集成并能够移植和推广,我国航空网络的信息系统大多为国外厂商,通过运营商专线来实现空中网络管理系统之间的连接。但是,各“生态”领域系统网络之间的安全隔离机制并不完善,且大部分空管信息系统也缺失加密技术,IT运维人员也缺乏安全技能,导致病毒、数据窃取及空管信息篡改等风险依然存在。

美国审计署(GAO)就曾怒批美国联邦航空局(FAA)的地空通讯和空管网络(NAS)存在大量安全漏洞,信息安全管理水平极其低下,对航空网络甚至乘客安全造成威胁。

另外,数据安全也是航空领域目前遇到的巨大挑战之一,大量面相互联网的航空系统上线,比如航空售票系统、会员服务、航空信息数据系统、远程管理系统等。庞大的数据合规性管理,数据泄露、篡改等问题,近两年已经是全球航空领域管理者最为头疼的问题。

因此,Pete Cooper认为航空领域网络攻击经历了2个阶段:

- 第一代:主要以涵盖空中/地面/空中的系统可用性及数据保密性为主;

- 第二代:以数据完整性为主,特别是GDPR发布以后。

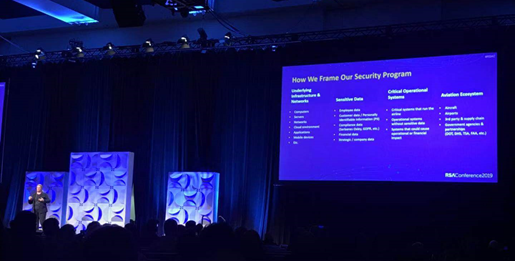

构建安全架构模型

Emily Heath围绕“航空生态系统”客户、员工、生态的三个维度核心业务建立安全防护目标:基础设施&网络安全、敏感数据安全、关键业务系统安全、航空生态之间的关联性通讯安全。

| 基础设施&网络

ü 计算机 ü 服务器 ü 网络 ü 云环境 ü 应用程序 ü 移动设备 |

敏感数据

ü 员工数据 ü 客户/个人数据 ü 合规数据 (Sarbanes、GDPR) ü 财务数据 ü 战略/公司数据 |

关键业务系统

ü 航空公司关键系统 ü 非敏感数据的业务系统 ü 可能会导致业务或财务产生影响的系统 |

航空生态

ü 飞机通讯安全 ü 机场通讯安全 ü 第三方&供应链 ü 政府机构&合作伙伴 |

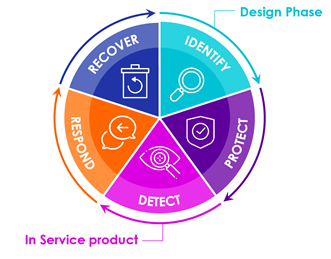

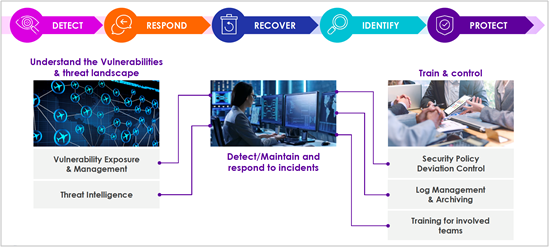

Pete Cooper则是以安全生命周期的角度来设计架构,依据美国NIST SP 800-53(Revision 4)中对于提高关键基础设施网络安全的框架,从识别,检测,保护,响应和恢复五个维度加强网络安全风险管理。

其中识别(设计)阶段:主要是安全架构设计识别风险阶段,要区分航空领域中“Safety”、“Cyber Security”,根本上识别出可能意外发生(Safety)或可能故意造成(Cyber Security)的任何风险;

比如:飞机机舱网络设计,需要充分考虑网络安全威胁及对应隔离机制:

飞机网络一般分为3个通信子网:

- 飞机控制子网:主要传输飞机飞行传感数据以及飞行员操作指令,属于直接影响飞机驾驶安全的核心的网络;

- 航空公司信息服务子网:是针对机组成员之间相互通信的网络;

- 乘客通信子网:至面向机上乘客通信服务的网,又分为机载设备子网(如娱乐、咨询服务网络)和乘客自用设备(手机、pad等接入wifi)。

其中,乘客通信子网是最不可信网络,必须与其它两个网络物理隔离,各子网内还需要加强网络访问控制、无线身份认证等机制。同时,还需要考虑机上乘客对外通信时的数据安全问题,比如数据传输、隐私保护及数据完整性。

对于检测,保护,响应和恢复阶段,除了传统的资产管理、安全策略、日志管理、人员评估、安全意识培训、响应恢复等方面外,还特别强调了威胁监测、漏洞闭环管理以及威胁情报的结合,这与我国网络安全战略以及对于关键基础设施保障的方向是一致的。

绿盟科技2018年发布“安全运营”架构的理念中,也同样涵盖了上述观点,也可以提供对应安全服务和产品。

总结

最后,Pete Cooper的最后观点“这同样是对其它领域关键基础设施的挑战!”

的确如此,对于交通、金融、能源、医疗、互联网等关键行业,业务流程逻辑安全,以及各行业多层面业务生态安全值得重点关注。这是业务逻辑设计存在问题,但是采用传统安全防护方式无法有效解决,或者安全防护机制尚未关注到业务逻辑缺陷本身。另外,即使业务逻辑没问题,但是支撑业务的组织、流程等方面出现安全风险,风险会依然存在。