- 修复周期长:漏洞修复测试和稳定性要求导致周期很长。

- 修复比例低:因漏洞风险等级和影响等因素导致修复比例偏低,一般主要修复暴露在互联网侧资产的高危漏洞。

- 易复现:因缺少基线和上线规范导致漏洞问题重复出现,还有部分漏洞是在修复漏洞的过程中又产生新漏洞。

- 决策难:现有的漏洞信息不足以支撑漏洞修复决策。漏洞利用热度,是否有POC,黑产社区漏洞活跃度,存在漏洞的资产部署位置(内外网),以及修复的正向收益等信息都是除了扫描结果外需要考虑的其他因素。

- 视角局限:漏洞修复单纯依据主机IP信息,未考虑业务特性。修复实操中,只关注资产漏洞的高中低危,而没有根据所承载业务的重要性,是否有防护设备,是否有对外连接服务,是否有重要数据等因素来做漏洞修复的优先级排序。

- 缺乏综合判断:系统和软件漏洞、安全配置缺陷、WEB系统漏洞和业务逻辑漏洞被分散处置,多个工具、服务的脆弱性结果,可能是不同厂商提供,互相之间无法参考验证,只能就问题解决问题,会造成资源和精力的重复投入、缺少脆弱性宏观把握等问题。

- 难以形成闭环:重发现,轻修复,难以形成真正闭环,一些企业按月为周期的扫描、发送报告、整改修复,但往往到了下个月扫描发现漏洞还是那么多。

- 获取准确的资产版本信息,无论是通过Agent收集资产信息还是通过扫描器登录扫描的方式,获取准备的资产版本信息是开始漏洞管理的第一步,也是核心。当前扫描器存在的大量误报大多是来自版本扫描的,而原理扫描的结果则误报很少。因此拿到准备的资产版本信息后,就可以与漏洞库进行静态匹配,命中即可以直接给出可能存在漏洞的资产报告。

- 引入威胁情报为漏洞修复提供支持,漏洞情报可以提供包括跟踪最新漏洞的发布,跟踪社区中人们对某个漏洞的关注程度,跟踪漏洞攻击代码是否出现。漏洞情报能让用户及时了解新发生的重大漏洞,并根据情报来调整漏洞风险的计算,对于漏洞从哪些开始修复,给出更有效的建议。

- 整合漏洞扫描报告、渗透测试报告、网站安全监测服务报告、SRC社区漏洞报告、基线检查报告等多种脆弱性因素为一体,将资产整体风险情况统一呈现, 统一修复,统一跟踪。

- 建立相关安全准入基线,即不仅要求设备入网上线前进行网络准入,还需满足安全准入的要求,即操作系统补丁需更新到最新,相关配置都满足安全规范要求,且在设备入网前开启了必要的终端安全防护策略或者安装了相关安全防护组件,杜绝新设备带病入网。

- 持续监控资产的变化,包括内网资产和外网资产,内网资产通过定期扫描来确认资产的增加、减少以,外网资产即通过外部的威胁情报或者部署在公网的扫描器定期跟踪外网资产变化情况,新增端口、关闭端口、端口服务变化跟踪,识别资产变更带来的风险。同时还可以通过日志(实时发现)、流量(实时发现)、CMDB、手工录入与干预等几种多种方式全面掌握资产的变化带来的风险。

- 建立漏洞管理的考核机制,通过流程化的漏洞修复工单,来统计每个运维人员从漏洞发现到验证修复的时长,一次修复通过率,漏洞响应率等指标,并根据相关因素建立奖惩措施,来提高运维人员的修复积极性。

- 漏洞修复优先级排序,综合资产的暴露位置,资产重要性,是否有防护手段,漏洞有无POC,漏洞利用热度,对资产漏洞修复工作进行排序,优先修复那些真正存在较大威胁的漏洞。

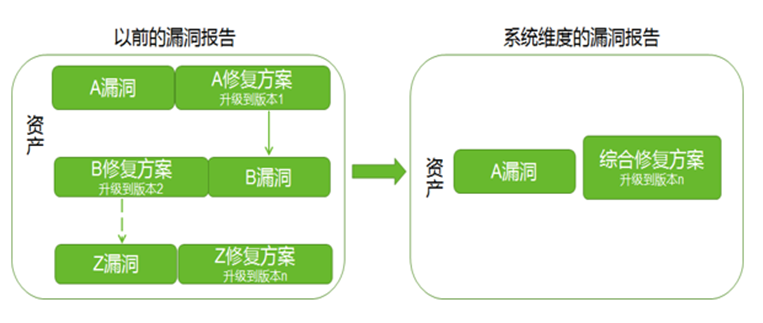

- 漏洞修复建议优化,结合资产版本情况,对低版本的资产,给出升级到最新的修复方案建议,整合修复方案,减少运维人员工作量。并且按系统和应用维度给出修复建议,让扫描结果变得简单明了。

- 漏洞运营安全驱动,每年提供相关操作系统、web框架和中间件的漏洞统计,修复情况的总结,从而反向推动在需求以及设计阶段规避相关风险,从而源头减少漏洞的产生。

小结

[①] 数据来自CNNVD信息安全漏洞月通报(2018年11月) [②] 数据来自安全牛《2018年第二季度中国银行业网络风险报告》