近日,《关于Absolute公司防盗追踪软件安全风险的提示》的文章在互联网上广为流传,引起了大众对该软件的讨论,其中文章所指就是由Absolute公司开发的防盗追踪软件LoJack for Laptops也称作Computrace,该软件包括远程锁定,删除文件以及在地图上找到被盗笔记本电脑的功能。其实早在2009年开始Computrace的安全问题就已经暴露在大众的视野之中,现在让我们来回顾一下整个事件。

1起因:

近日,《关于Absolute公司防盗追踪软件安全风险的提示》的文章在互联网上广为流传,引起了大众对该软件的讨论,其中文章所指就是由Absolute公司开发的防盗追踪软件LoJack for Laptops也称作Computrace,该软件包括远程锁定,删除文件以及在地图上找到被盗笔记本电脑的功能。其实早在2009年开始Computrace的安全问题就已经暴露在大众的视野之中,现在让我们来回顾一下整个事件。

图1事件时间线

从上图可以看出,整个事件横跨十年,可谓历时久远,并且多次在国际安全会议中被提及,这也说明了Computrace软件存在着严重安全风险,是安全领域关注的重点之一。近年报告显示,此软件疑为被APT28组织利用,成为其进行APT攻击的利器,产生严重隐患。

让我们来细数Computrace软件存在的隐患,以及存在的攻击面。

2威胁攻击面分析

2.1 Computrace工作原理

根据2014年BlackHat发布的研究成果显示,Computrace存在于计算机的BIOS的ROM中,其功能是否激活在BIOS安全选项中可以配置。激活状态下的Computrace的工作流程可以分为四个阶段:

第一阶段,Computrace存在于BIOS启动过程中,Computrace会在文件系统中查找autocheck.exe文件并备份修改,或者修改修改硬盘驱动器的MBR,在系统启动的最初阶段控制电脑;

第二阶段,通过Windows NT 本地接口访问文件系统删除rpcnetp.exe,创建名为rpcnetp的新服务并修改注册表,最后恢复autocheck.exe;

第三阶段,rpcnetp.exe以服务方式启动,修改自身为dll文件,并加载到内存,创建子进程svchost.exe并挂起,并将dll注入到该进程。当svchost进程恢复时,将创建新的子进程iexplore.exe也挂起,同样将dll的注入到该进程,该进程恢复后,会连接服务端获取新的命令和下载加密模块wceprv.dll、升级模块upgr.exe、主模块rpcnet.exe以及其它模块identprv.dll。最后删除之前的上一阶段创建的服务和rpcnetp.exe文件,并为rpcnet.exe注册和启动一个新服务;

第四阶段,rpcnet以服务方式启动,会通过创建svchost进程等与上一阶段类似的方式连接服务端,然后该服务会在注册表,文件系统和自身等位置查找配置,通过配置连接远程服务端,对服务端提供可扩展的远程访问。

2.2 Computrace存在的隐患

- BIOS常驻

根据上面介绍我们知道Computrace是存在于计算机的BIOS之中,这是由硬件供应商直接写入的,存在于硬件之中。因此Computrace可以在操作系统中长存,即更换硬盘或更新重置操作系统依然可以继续存在。

- 持续信息传输

Computrace默认配置开机会连接一次服务端,之后在开机情况下每24小时会连接一次,除非在服务端上修改这个的配置。

- 未授权激活

根据2014年卡巴斯基统计的信息,激活状态的Computrace超过200万,激活状态的Computrace覆盖了大部分的电脑品牌供应商。其中一些电脑品牌供应商的BIOS安全选项中的Computrace处于默认激活状态或者存在未授权激活的情况。BIOS中的配置选项只有一次改变的机会,更改后将无法再次更改。

2.3 可被利用的攻击面

Computrace除了上述自身存在的隐患之外,还有存在着可被利用的攻击面,这些安全隐患在一些特殊场景中通过巧妙的组合利用,也会产生巨大的安全威胁:

1. 某品牌电脑不能被永久禁用

在offensivecon19大会,国外研究人员akendo的研究结果表明,某品牌电脑上Computrace不能被永久禁用。在该品牌的电脑上,存在一个名为SecurityConfigs的结构体,里面保存着其的相关安全配置,这些配置包括Computrace的激活与禁用等配置。同时该品牌存在一个 ComputraceSmiService的SMI(System management interrupts)服务,通过此服务的回调函数就可以改变 Security Configs中的配置信息,从而改变Computrace的激活状态。虽然此功能存在密码保护机制,但在此功能中使用的密钥是四个字节,而这四个字节采用循环比较的方式进行密钥验证,可以按照字节进行爆破,可以很快的完成破解。

当攻击者获得该品牌电脑的本地执行权限时,通过上述方法,可以确保该品牌电脑的Computrace一直处于激活状态。尽管Absolute公司就激活状态问题曾多次发表声明称此软件是不存在安全问题的,但是对于该品牌的电脑,此问题依旧存在。

- 被“白名单”

Core Security Technologies和卡巴斯基的研究员发表的研究成果中详细的介绍了Computrace的工作机制。作为一款合法的追踪防盗软件,尽管存在诸如注入其他进程的内存,建立秘密通信等恶意软件常用的技术,但是微软系统和众多杀毒软件供应商都不对Absolute公司的Computrace模块的检测,而是仅仅将其标记为不安全,而不是标记恶意软件。

- 数据明文传输

同样在2014 BlackHat中,国外研究人员介绍了2008版Computrace的流量协议格式。其中流量采用明文传输,没有使用任何的加密算法,只使用简单的校验算法对数据的完整性进行简单的校验,而校验的算法也一并公开。因此通过公开的协议格式伪造传输数据和校验值,达到篡改通信内容目的,这为中间人攻击提供了基础。

- 配置可被篡改

根据上述介绍的工作流程,我们可以知道Computrace会在注册表,文件系统和程序自身寻找配置信息,通过配置信息中存储的服务端域名信息,来连接服务端。而配置中服务端的配置信息是采用一个字节作为密钥的异或加密算法进行加密,因此攻击者可以很轻易的破解并替换配置中的域名信息,将服务端的地址修改指向攻击者所控制的服务器,攻击者就可以很轻易的控制受害者的电脑,从而执行任意代码。

因为Computrace软件在计算机的BIOS上存在未授权激活或不能被永久禁用,且有着天然的“白名单”和存在中间人攻击的基础,因此Computrace的安全问题可以将有用的工具变成网络犯罪分子的有力武器,并且长久使用而不易被检测和察觉。

3核查

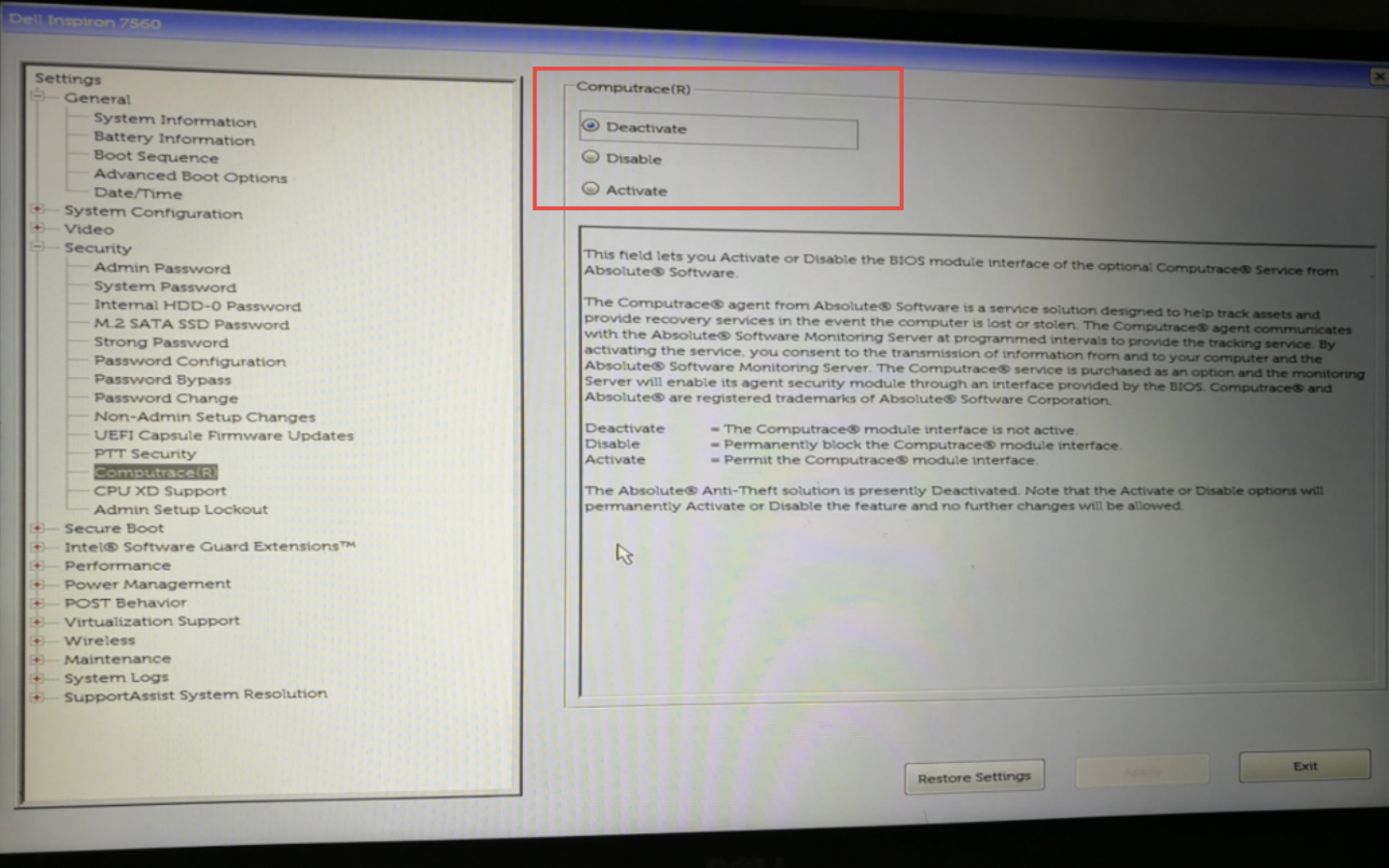

- 通过BIOS核查:

Dell品牌计算机重启后按F2即可计入BIOS,点开左边Serurity选项,查看其子选项Computrace,如果选项为Activate则表示Compurtace已经被激活,Deactive表示未激活,Disable表是禁用。其它品牌请在计算机BIOS菜单中逐一筛查。

图2 Dell Inspiron 7560 BIOS选项(默认未激活)

- 进程核查:

排查是否存在rpcnet.exe、rpcnetp.exe、rpcnet.dll、rpcnetp.dll等相关进程,如果存在则说明该软件正在运行。

4安全建议

- 方案一,禁止软件运行

第一步:打开注册表编辑器,请定位到:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager

将右边的 BootExecute 键值(系统默认为autocheck autochk *)备份后删除掉,阻止该程序自动再启动后续进程。

第二步:在任务管理器中结束相关进程,删除System32目录下的文件rpcnet.exe、rpcnetp.exe、rpcnet.dll、rpcnetp.dll,此时切勿重新启动Windows。

第三步:在System32目录下分别新建以上四个文件,文件内容为空,为每个文件执行如下操作:右键单击,打开属性页,切换到“安全”选项卡,为列出的每个用户或组(包括SYSTEM)设置为拒绝“完全控制”。

- 方案二,禁止该软件访问网络

修改host文件,将相关域名设置为禁止访问:记事本打开C:\Windows\System32\drivers\etc\hosts文件,末行输入以下信息后保存。

127.0.0.1 search.namequery.com

127.0.0.1 search.namequery.com

127.0.0.1 search2.namequery.com

127.0.0.1 search64.namequery.com

127.0.0.1 search.us.namequery.com

127.0.0.1 bh.namequery.com

127.0.0.1 namequery.nettrace.co.za

127.0.0.1 m229.absolute.com

并在防火墙软件中设置将rpcnet.exe、rpcnetp.exe 禁止访问网络。

- 方案三:对应集团用户可以在防火墙或DNS服务器上屏蔽域名。

- 其它方案:

除了上述常规解决方案禁止软件运行或拦截网络请求之外,这里还提出一些其它的解决方案:

- 更换操作系统为linux发行版

- 打电话给Abusolute客服

5总结

综上,此次事件中提到的Computrace主要是其历史2008版本中存在安全问题和隐患,主要是参考利用2014年blackhat大会上演讲所提到的研究成果,新版本暂未发现新的漏洞安全威胁。

网络安全威胁潜伏于我们日常生活中的很多环节,不同于广为关注的0day,Abusolute软件具备的白利用特性,存在可能劫持的条件,这就像一个天然存在的后门,这类非0day组合威胁往往被人所忽视,而这极有可能是未来威胁捕获与发现的重点之一。

6参考

https://www.blackhat.com/docs/us-14/materials/us-14-Kamluk-Computrace-Backdoor-Revisited-WP.pdf

https://securelist.com/absolute-computrace-revisited/58278/

https://www.absolute.com/en/resources/faq/absolute-response-to-arbor-research

https://www.blackhat.com/presentations/bh-usa-09/ORTEGA/BHUSA09-Ortega-DeactivateRootkit-PAPER.pdf

http://itsecchina.com/web/xxk/ldxqById.tag?CNNVD=CNNVD-201805-407

http://news.kaspersky.com.cn/news2014/02n/140212.htm

https://www.netscout.com/blog/asert/lojack-becomes-double-agent

关于伏影实验室

伏影实验室专注于安全威胁研究与监测技术,包括但不限于威胁识别技术,威胁跟踪技术,威胁捕获技术,威胁主体识别技术。研究目标包括:僵尸网络威胁,DDOS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁 及 新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。