据调查,25%的内部安全事件都是由于数据泄露引起的。攻击者利用泄露信息往往可以挖掘出更多用户及企业的敏感信息,而无需采取爆破等特征明显的攻击手段。值得一提的是,这类攻击方式极具隐匿性,基于特征的网络流量以及终端日志安全分析通常难以取得较好的效果。采用用户实体行为分析(UEBA)功能综合网络流量日志、终端日志安全分析,识别异常行为,并关联告警攻击行为,实现威胁事件分析“看得懂”,为帮助用户发现隐匿威胁提供了新的思路。

信息泄露的“蝴蝶效应”

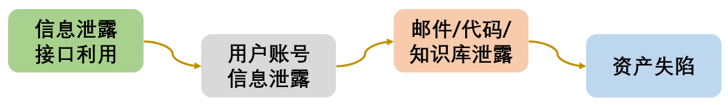

互联网+知识共享时代,网络上充斥着各种信息,容易被恶意的攻击者收集利用。对于个人或企业角度而言,信息的泄露往往会引发“蝴蝶效应”。在发起网络攻击前,攻击者通常会采取社工的方式收集各种信息,进而发起持续性攻击,信息泄露也可能引发多个资产失陷。在某对抗案例中,突破点来自一个风险接口调用。在渗透时,通过代码审计,发现存在一个风险接口。通过此接口频繁调用,获取大量用户密码。这些用户账号信息涉及普通业务范围的访问、运维业务访问以及其他敏感业务信息访问。

威胁分析

除了外部攻击者发起的传统社工之外,对企业资产有直接或间接访问权限的人也可发起攻击,例如员工、承包商、合作伙伴、供应商等。促使攻击事件发生的动机也呈现多样化,如粗心滥用、恶意操作、工作冲突、心理满足、外部诱导等。尤其是内部威胁,更是难以检测。基于此,要进行运营防御,还需要了解系统本身存在的安全缺陷。

- 访问权限未因地制宜:如账号管理,处于不同业务下的人员,其账号应具备不同的权限、不同的访问范围。否则,不当的权限管理和范围分布,如普通账号可以访问某些核心资产,存在隐患。另外,就监测手段而言,与普通人员账号应该区别对待;

- 系统复杂性妥协于业务便利性:多项业务系统存在交互,为了使用的方便,往往存在省略了很多必要的防护措施,这也为系统间的横向移动留下隐患,避免一个失陷横推多个系统;

- 信息共享让位于沟通高效性:为了信息共享,常搭建的共享知识库,如wiki等,其中不乏包含敏感的信息,甚至是以明文的形式存储,一旦泄露,则存在极大风险;敏感信息保存要有安全意识,且一定要有安全保护。

- 全网监控覆盖止步于政策和成本:企业中,各类资产数量众多,对全体用户和资产实体行为进行有力的监控极具挑战。例如,实现对全体用户异地登录、敏感信息访问、多IP邮件接收监控等行为。

攻击者利用这些缺陷,突破系统防护。基于首次的突破,持续隐藏和渗透,可造成较大影响后果。

运营防御

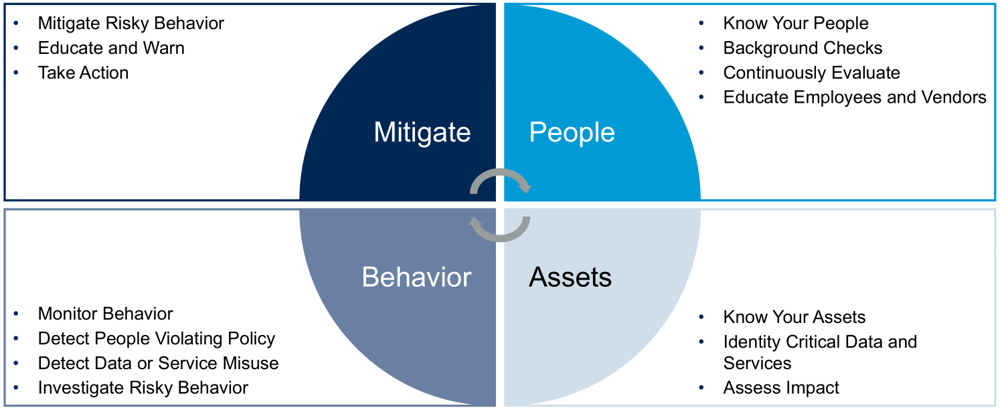

尽管不存在100%的安全,但基于“People-Assets-Behavior-Mitigate”的防护框架有助于用户完成安全运营闭环。在该框架下,梳理人员资产细粒度信息的同时,还集终端监控、网络流量监控于一体,深入分析用户和实体行为,关联异常行为、威胁事件、用户身份等信息,调研与发现信息泄露及其二次伤害,并及时进行风险处理。

- 人员管理:主要围绕企业员工以及与企业有交互的外界人员。包括人员身份确认,如离职员工是否清理,背景是否检查、账号权限管理。并且需要对雇员以及供应商进行安全意识培训和考核。针对不同的业务、系统、账号、人员,应建立严格的访问控制策略。

- 资产管理:明确资产范围、识别关键数据和服务、资产危害性以及彼此间的关联等。为了使用和分享的方便,往往一些敏感的信息可能记录一些知识库中,而作为共享知识库,缺乏敏感信息审查机制,容易导致敏感信息泄露引起关键资产失陷,危害服务质量。

- 行为分析:复杂高隐匿性威胁具有较少的攻击特征,但仍然存在一些异常的访问痕迹可寻。利用用户实体行为分析的思路,结合制定的访问策略,对行为过程监控,及时发现异常并进行研判。高质量的访问策略需要深度结合客户业务,并且呈现细粒度。否则容易造成真实有效的异常行为淹没在大量的异常行为告警中。

- 缓解措施:基于攻击行为要及时进行处置缓解,处置恶意行为、教育疏忽大意的恶意行为。此外,在攻防演练过程中,按照实战,锻炼应急处置和事故恢复能力,缩短RTO和RPO水平。

用户与实体行为分析

一般来说,不同形式的内部威胁,其共性是用户/资产的行为与其过去,或其对等用户/资产的偏差。此偏差即欺诈或恶意活动。实体的行为,特别是针对用户、设备、系统帐户和特权帐户的恶意攻击行为,即使它们发生的频率很低,但存在的时间很长,可以被挖掘以揭示异常情况,以此可检测高隐匿威胁、内部威胁。

利用用户和实体行为以及其上下文是检测高隐匿威胁、内部威胁的关键。为了检测可疑行为,需要深度结合用户业务,针对每个用户、设备、应用、特权账户、共享服务账户建立持续的、自学习的基线。并针对检测的异常行为进行威胁程度、可信度打分,以便于企业能够每天查看内部威胁,并且可以优先分析Top的威胁,并采取预防措施。

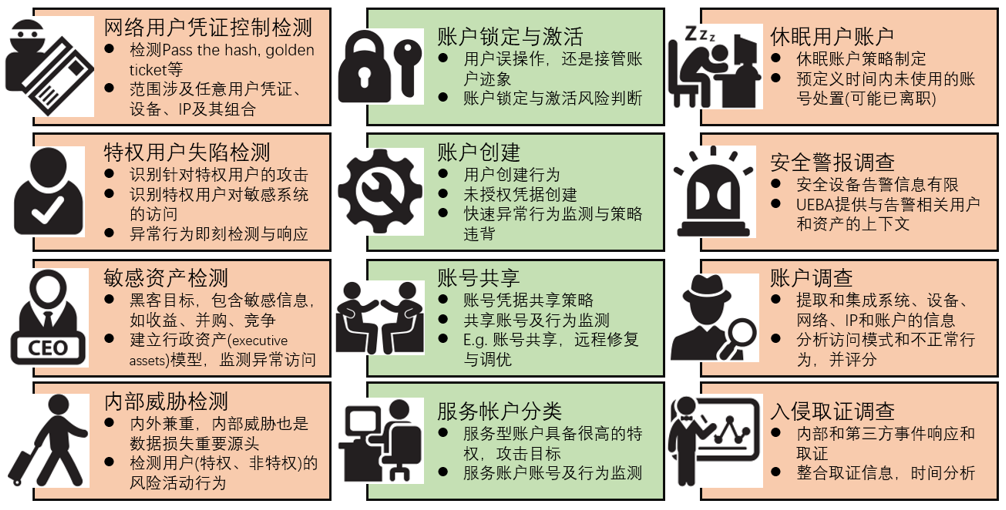

UEBA能力涉及方面众多,其丰富的安全分析能力可以辅助客户尽早识别并处置威胁,降低潜在危害与风险。其典型场景如下图所示。

UEBA案例分析

在接入网络流量、主机终端日志、4A日志、设备告警等全量日志统一格式数据存储模型的基础上,以UEBA为主体,结合攻击识别、预判与研判等能力,可实现日志精细化筛选和关联,快速场景化溯源,方便用户从日志层面的“看见”,到异常行为层面的“看清”,最后深度关联威胁分析,场景化描述攻击事件,让用户“看懂”攻击威胁事件。

例如,某攻击者高频调用信息泄露接口,获取大量账号信息,进而利用获取的账号多次登录不同的敏感系统、知识共享库,进一步获取大量的敏感信息,根据获取的敏感信息,甚至可以直接登录核心业务系统。综合UEBA异常行为与设备远程登录告警深度关联分析,可实现如下场景化描述,定位攻击者行为,并极具有可解释性。

参考文献:

[1] 2020, Forrester Security & Risk Conference, Trust Is The Vulnerability:Stopping Insider Threats With Zero Trust

[2] http://finance.ce.cn/stock/gsgdbd/201905/06/t20190506_32007778.shtml

[3] https://cybersecurityforward.it.wisc.edu/wp-content/uploads/sites/1326/2020/02/Building-Incident-Response-Scenarios-for-Insider-Threats-Brian-Reed.pdf

[4] https://www.exabeam.com/ueba/top-10-ueba-security-use-cases/

[5] https://www.exabeam.com/wp-content/uploads/2017/08/Exabeam_Top12_Usecases-TwoPager.pdf

作者:李璇、皮靖、杨钦