零信任雏形最早源于2004年成立的Jericho Forum,其成立目的是寻求网络无边界化趋势下的全新安全架构及解决方案。2010年, Forrester的分析师约翰·金德维格正式提出了“零信任”(Zero Trust)一词。随着业界对零信任理论和实践的不断完善,零信任从原型概念向主流网络安全技术架构逐步演进,从最初网络层微分段的范畴开始,逐步演变成为覆盖云环境、大数据中心、微服务等众多场景的新一代安全架构。

零信任的理念讲究“永不信任,持续验证”。这和我们在疫情最危机时候的防疫策略有异曲同工之妙,按防疫策略的要求我们去哪⾥都要检查“两码”和测体温。进工作单位要检查,乘坐公共交通要检查,回家依然要检查……只要环境变了,就要检查。就像零信任的机制,没有经过身份验证,就没有访问权限。⽽且这种检查是⾯对所有⼈的,不能因为你是某个⼩区的住户,或者常年在单位⼯作,就被授予隐性信任。

防疫⼯作对每个⼈的检查都是细粒度的动态检查,不仅检查体温是否正常,还要追溯每个⼈过去的⾏程,看有没有去过危险的地⽅?检查使⽤的⾏程码也是动态的:⽐如昨天你去过的某地变成了⾼风险地区后或者你时空交集后,今天你的绿码就变成了红码或者黄码。健康码和⾏程码就像信任评估的过程,评估时要综合运营商的数据、交通系统的数据、各地的来访记录等。汇聚⾜够多的数据,综合判断当前对象的安全状态。

为什么每个⼈都要戴⼝罩,那是因为假设处处存在威胁,在默认情况下要实现微隔离,⼀旦发现哪个⼩区有⼈感染,则⻛控整个⼩区。并将可信等级低的⼈和设备隔离,阻断威胁的横向传播。

全员接种疫苗则相当于实时监控每个设备是否打了最新的补丁,是否具备了抗恶意攻击的能力。

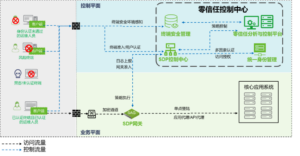

基于上述防疫思路,绿盟科技零信任安全解决方案融合了双向流量加密mTLS、软件定义边界SDP、单包授权SPA、多因素认证MFA等技术,能够提升用户业务系统的安全访问和控制能力,缩小攻击暴露面,精细化身份管理和特权账号的访问权限控制,并实现日志审计和事件溯源,充分夯实用户网络安全保障体系基础。

方案由SDP网关、统一身份认证平台、终端安全管理平台、零信任分析和控制平台四部分组成。

- SDP网关

基于SDP技术的先验证再连接,SPA单包授权、动态端口等机制实现组织的网络和应用的全面隐藏,可有效收敛组织的攻击暴露面,通过网络隐身、可信控制、按需最小授权提供安全的业务访问。

- 统一身份认证平台

以细粒度信任控制为核心,以最小化授权的零信任理念为设计原则,颠覆传统IT体系“独立帐号、独立认证、独立授权”的管理模式,提供统一账户管理、统一应用管理、统一MFA强认证、统一授权管理、全面日志审计的5A能力。

- 终端安全管理平台

面向终端赋予更安全的准入策略、更精准的检测能力,更高效的查杀能力,更细致的微隔离策略以及更快速的响应处置能力,构建一个轻量化、智能化、快速化的自适应终端安全准入、分析及防护体系。

- 零信任分析和控制平台

通过持续收集账号认证和权限数据、终端环境感知数据、资产及资产关系数据、数据分类分级策略与分布数据、应用状态数据、漏洞与配置核查数据、攻击告警数据、历史行为数据以及威胁情报等数据,来进行实时的风险和信任评估,一旦系统受到外部攻击、健康状态出现偏离,按照既定授权策略生成的最小访问控制策略,采取安全缓解措施,抵御外部威胁,堵塞安全漏洞、持续保障系统运行在稳定、可靠的安全状态。

与疫情防控策略相同,绿盟零信任解决方案基于业务流的自动微隔离技术,多维风险与信任评估技术 ,面向资产网络的策略自动化编排技术,实现全面感知、最小授信、持续评估、动态决策四大核心能力,通过建立零信任的网络安全架构,引导安全体系机构从网络中心化走向身份中心化,实现对人、设备、系统和应用的全面、动态、智能的访问控制,构建全新的自适应安全防控体系。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。