近两年来,随着物联网相关技术的发展,几乎所有的家用电器都可以接入网络。智能化的应用给生活带来便利的同时,其副作用也随之而生。2016年,攻击者使用Mirai病毒用僵尸物联网设备让一个新闻网站的重要防火墙瘫痪之后,紧接着Dyn DNS service遭受到攻击,使得美国网络中流砥柱的公司大面积瘫痪,影响遍及数百万人群。

一、引言

近两年来,随着物联网相关技术的发展,几乎所有的家用电器都可以接入网络。智能化的应用给生活带来便利的同时,其副作用也随之而生。2016年,攻击者使用Mirai病毒用僵尸物联网设备让一个新闻网站的重要防火墙瘫痪之后,紧接着Dyn DNS service遭受到攻击,使得美国网络中流砥柱的公司大面积瘫痪,影响遍及数百万人群。而Mirai能够在识别物联网设备的同时令其感染病毒使之成为僵尸网络,进而集中控制物联网设备,发起分布式拒绝服务(DDoS)攻击,大量垃圾流量会渗透进入目标服务器,令服务器瘫痪。如今,受到威胁的不再只是电脑,网络摄像头和路由器也早已危机四伏,因此对物联网僵尸网络的识别及攻击预测,显得尤为重要。

通常情况下,可以从地址类型、网络位置、行为位置、风险类型等多个方面对某一IP进行描绘,IP维度上产生的信息,可以在很多业务场景中配合使用,如果对一些可疑的IP进行合理的描绘,输出相关的情报信息,从某些方面讲也可以为恶意攻击提供一定的预警能力。本文对物联网设备的IP进行了分析,主要从设备类型,开放服务,地域信息,攻击类型四个方面进行描绘,而且对这些维度进行分析,从中得出现有的恶意物联网IP的特征,并分析这些特征产生的可能原因。

图1物联网恶意IP可选的描绘维度

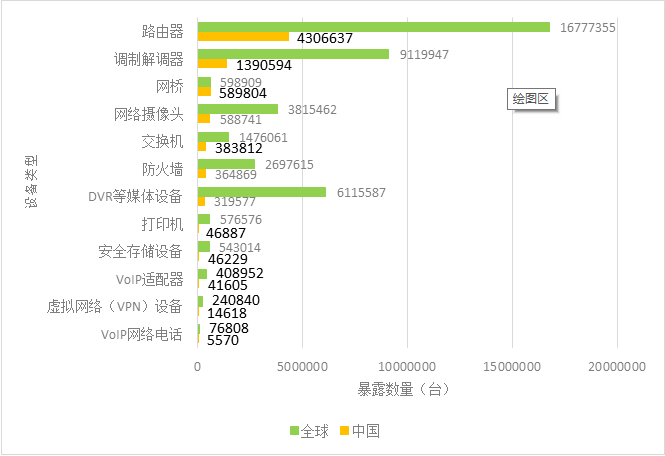

由2017年3月份绿盟科技创新中心物联网安全实验室和威胁情报实验室联合发表的《国内物联网资产的暴露情况分析》(http://t.cn/RaGywgI)中了解到,国内有十几种物联网设备存在数量较多的暴露情况,根据数量排序依次列出。

本文物联网资产数据全部来源于NTI(绿盟威胁情报中心),通过设备类型标签提取出物联网资产,将结果与历史攻击事件数据库中3000w IP进行撞库处理,最后共获得77860条恶意物联网资产记录,并将以上两个数据库的字段相结合做了如下相关分析。

二、相关分析

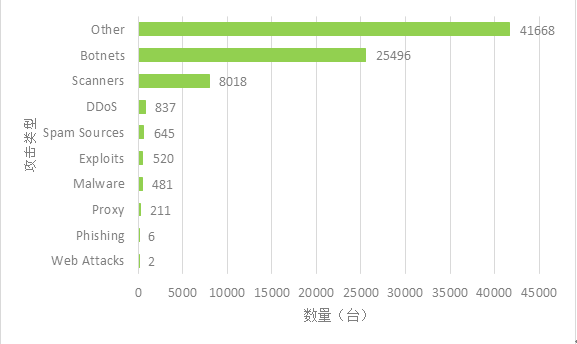

1.攻击类型分析

- 恶意的物联网资产以肉鸡为主,主要发动扫描和DDoS攻击。

我们对威胁IP历史攻击事件数据库中提取的恶意物联网资产的攻击类型字段进行统计,对于物联网资产而言,多数恶意的物联网设备都是被其他主机控制,组成僵尸网络进行攻击。如图 2.1 所示,除了其他攻击类型以外,Botnet(僵尸网络)总量占比最多,主要做Scanners(扫描器)和DDoS攻击。当初的Mirai事件就是黑客利用物联网设备的弱口令等安全漏洞,主要对网络监控设备实施入侵,并植入恶意软件构建僵尸网络进行DDoS攻击,致使被攻击的网络瘫痪的现象。

图3恶意物联网资产攻击类型数量分布

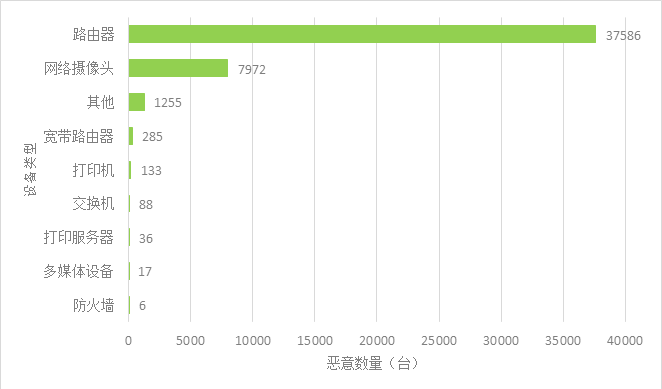

2.设备类型分析

- 恶意物联网设备中路由器和网络摄像头数量最多,占恶意总量90%以上

从上图可以看出恶意物联网IP中路由器和网络摄像头两种设备占总量的90%以上,是什么导致二者数量占比这么多呢?分析猜测有以下几点原因。首先,从图 4物联网资产暴露情况来看,恶意物联网设备类型的数量排名与暴露的数量的排名几乎相吻合,暴露的基数越大该设备被控制的数量可能就会越多;其次,因为多数人并不知道路由器,摄像头等物联网设备会被大规模植入恶意软件,所以此类设备很少有防护,而且具有常开的特性,操控者不担心会失去连接,这为攻击提供了很大的便利;最后也跟NTI的物联网资产数据有关,可能因为NTI对摄像头和路由器识别基数大,所以路由器和摄像头的恶意资产较多。以上等等均为推测,欲知确切原因,还需要更多数据进一步佐证。

图4恶意物联网设备类型分布情况

3.地域分布分析

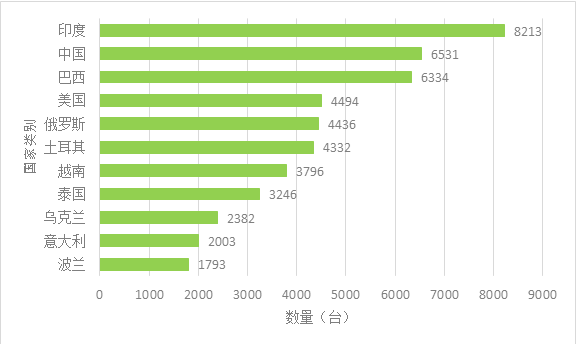

- 全球恶意的物联网僵尸网络大多数分布在人口较多的发展中国家

印度的物联网僵尸网络数量最多,其次是中国和巴西,三个都是发展中国家,而且人口基数都很大,可能对路由器、摄像头等物联网设备需求也较多,并且一定程度上说明这些国家地区的人们对物联网安全意识相对薄弱。

图5恶意物联网设备全球分布示意图

图6恶意物联网设备国家数量分布

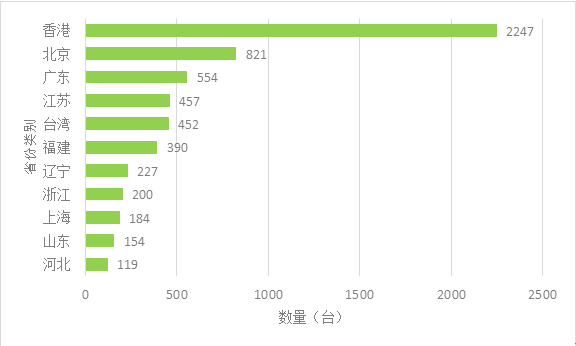

- 国内恶意的物联网僵尸网络主要分布在东南沿海地带,包括长三角,珠三角和京津冀经济带,香港地区是重灾区

如图 7 所示,恶意物联网设备主要分布在东南沿海和京津冀地带,产生这一现象可能是因为发达的经济带物联网设备的基数本身就大,所以这些地区的恶意物联网设备数量相对其他地区会多一些。当然这只是一种猜测,具体原因还需进一步的数据支撑和分析得出。由图 8 可知,香港地区的恶意物联网资产数量最多,且根据《国内物联网资产的暴露情况分析》显示,该地区的物联网设备暴露情况令人堪忧,看来暴露情况和恶意情况很可能正相关。

图7恶意物联网设备国内分布示意图

图8恶意物联网设备国内数量分布

4.开放服务分析

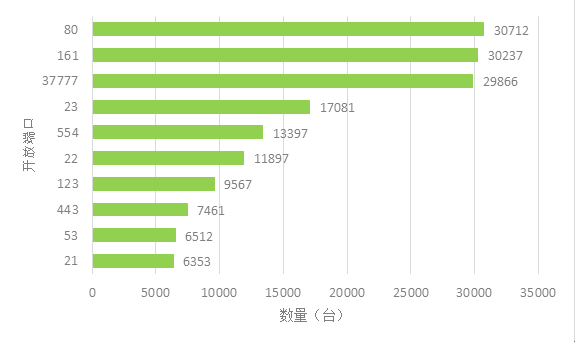

- 被控制的物联网设备大部分开放多个端口,开放最多的是WEB服务。

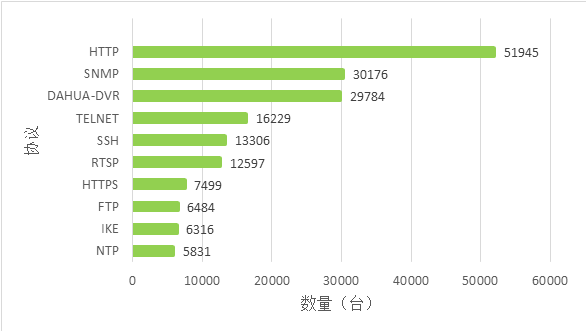

我们对恶意的物联网设备开放的服务数量进行了统计(端口开放可能包括历史数据),其中绝大部分开放端口为80,161,37777。通过分析恶意物联网资产协议和默认端口的对应关系,发现开放最多的协议为HTTP协议(图 10),也就是说在恶意的物联网设备中,开放最多的是WEB服务。

图9恶意物联网设备的端口分布

图10恶意物联网IP开放协议情况

三、写在最后

当然以上都是从客观的维度进行的分析,但是如果想找到恶意的物联网设备,还需根据具体的网络活动看其是否有恶意的行为,包括是否有与C&C主机连接行为和是否有攻击行为两个方面。如果能查到某物联网资产与已知的C&C主机连接,该物联网设备就有肉鸡的嫌疑,而该物联网资产有攻击相关流量,就可以进一步确定其为肉鸡。

分析了这么多,作为使用者我们该如何防止自己的物联网设备,不被他人攻击呢?这里结合我们的分析,简单的总结了一些建议:

(1)修改初始口令以及弱口令,加固用户名和密码的安全性;

(2)关闭不用的端口和服务,如FTP(21端口)、SSH(22端口)、Telnet(23端口)等,WEB服务尽可能的不暴露在公网;

(3)及时升级设备固件,修复漏洞。

当然如果你对以上技术建议并不是很care,或者没有精力做这些配置操作,但又担心家里的物联网设备遭受攻击,也许你需要一款具备安全能力的路由器。根据上文的分析安全路由器应至少具备以下能力:

- 扫描识别能力

对接入路由器内的设备进行定期扫描,识别其设备类型、开放服务、固件版本号等信息,提示使用者关闭不必要的端口和服务,对存在高危的固件版本提示升级。

- 恶意行为监测

对路由器内设备的访问连接行为进行识别,根据威胁情报等信息对设备连接的恶意的IP或URL进行告警或阻断,保护内网设备不被恶意主机连接控制。

随着家庭物联网设备种类的增多,其攻击面也必然会越来越广,相对于安全问题,消费者可能更会将精力放在产品的使用。可安全问题怎么办呢?所以如果在家庭的场景中配置一个安全路由器,让其来辅助消费者保护家中的智能设备的安全,似乎可以很好的解决以上冲突。随着技术的进步,人们对智能设备需求的增加,物联网设备的攻击面肯定不仅限于本文提到这些,所以关于安全路由器的能力可能还需进一步的挖掘和探讨。