绿盟科技网络安全威胁周报及月报系列,旨在简单而快速有效的传递安全威胁态势,呈现重点安全漏洞、安全事件、安全技术。

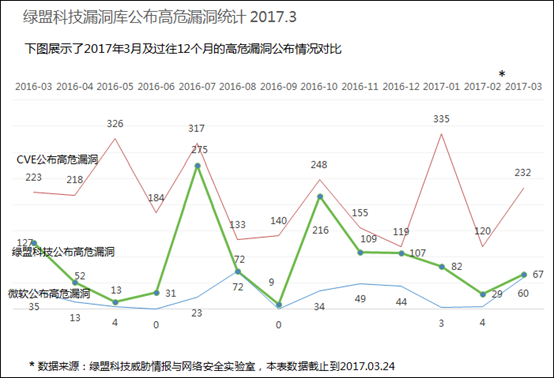

2017年3月绿盟科技安全漏洞库共收录187个漏洞, 其中高危漏洞67个,微软高危漏洞60个,上月监测到CVE公布高危漏洞数量为232个。相比2月份的高危漏洞数量大幅上升。

-

互联网安全漏洞

Apache Struts2 远程代码执行漏洞(S2-046)

来源:https://blog.nsfocus.net/apache-struts2-vulnerability-analysis-protection-program/

简述:3月21日凌晨,Apache Struts2官方发布了一条安全公告,该公告指出Apache Struts2的Jakarta Multipart parser插件存在远程代码执行漏洞,漏洞编号为CVE-2017-5638。攻击者可以通过设置Content-Disposition的filename字段或者设置Content-Length超过2G这两种方式来触发异常并导致filename字段中的OGNL表达式得到执行从而达到远程攻击的目的。

fastjson远程代码执行

来源:https://blog.nsfocus.net/analysis-protection-fastjson-remote-code-execution-vulnerability/

简述:2017年3月15日,fastjson官方发布安全公告表示fastjson在1.2.24及之前版本存在远程代码执行高危安全漏洞。攻击者可以通过此漏洞远程执行恶意代码来入侵服务器。

大华摄像头漏洞

来源:http://toutiao.secjia.com/dahua-webcam-vulnerability-analysis-protection

简述:2016年10月, 浙江大华摄像头被传用于DDoS攻击 ,在之后的一份 网络视频监控系统安全报告中 ,可以看到 台湾、广东、江苏、福建视频系统问题最多。当时,欧洲委员会正在起草新的网络安全法规,以更好地保护物联网设备的安全,例如联网的安全摄像头、路由器和硬盘录像机(DVR)。

Adobe Flash Player多个漏洞

来源:https://blog.nsfocus.net/adobe-flash-player-vulnerabilities/

简述:2017年3月14日,Adobe官网发布了漏洞安全通告,公布了多个漏洞,影响24.0.0.221及其之前的版本,横跨Windows、Mac、Linux和Chrome OS平台。

WordPress < 4.7.1用户名枚举漏洞分析(CVE-2017-5487)

来源:https://blog.nsfocus.net/wordpress-user-enumeration-vulnerability-analysis/

简述:WordPress 在4.7.0版本之后将REST API插件集成到默认功能之中。REST API为WordPress的使用者提供了一个方便快捷的管理接口。在WordPress 4.7.0版本中,存在着一个越权漏洞,成功的利用这个漏洞,可以绕过管理员权限查看wordpress上所有发布过文章的用户信息列表。

struts2 漏洞CVE-2017-5638 S2-045

来源:http://toutiao.secjia.com/struts2-vulnerability-analysis-and-protection-cve-2017-5638

简述:Apache Struts2的Jakarta Multipart parser插件存在远程代码执行漏洞,漏洞编号为CNNVD-201703-152。攻击者可以在使用该插件上传文件时,修改HTTP请求头中的Content-Type值来触发该漏洞,导致远程执行代码。

(来源:绿盟科技威胁情报与网络安全实验室)

声明:本十大安全漏洞由NSFOCUS(绿盟科技)安全小组 <security@nsfocus.com>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

http://www.nsfocus.net/index.php?act=sec_bug&do=top_ten

- 2017-02-27 Microsoft Internet Explorer/Edge任意代码执行漏洞(CVE-2017-0037)

NSFOCUS ID: 35978

链接:http://www.nsfocus.net/vulndb/35978

综述:Microsoft Edge是内置于Windows 10版本中的网页浏览器。Internet Explorer是微软公司推出的一款网页浏览器。Microsoft Internet Explorer 11/Microsoft Edge在实现上存在类型混淆漏洞,此漏洞位于mshtml.dll内的Layout::MultiColumnBoxBuilder::HandleColumnBreakOnColumnSpanningElement函数中。

危害:远程攻击者可以通过诱使受害者打开恶意网页来利用此漏洞,从而控制受害者系统

- 2017-03-08 Apache Struts2 任意代码执行漏洞(CVE-2017-5638)

NSFOCUS ID: 36031

链接:http://www.nsfocus.net/vulndb/36031

综述:Struts2 是构建企业级Jave Web应用的可扩展框架。Struts 2.3.5 – Struts 2.3.31, Struts 2.5 – Struts 2.5.10版本,在基于JakartaMultipart解析器执行文件上传时,攻击者通过恶意的Content-Type值,可导致远程代码执行。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,从而控制服务器

- 2017-03-17 Adobe Flash Player 缓冲区溢出漏洞(CVE-2017-2997)(apsb17-07)

NSFOCUS ID: 36181

链接:http://www.nsfocus.net/vulndb/36181

综述:Flash Player是多媒体程序播放器。Adobe Flash Player <= 24.0.0.221在实现上存在缓冲区溢出漏洞,成功利用后可导致任意代码执行。

危害:攻击者可以通过诱使受害者打开恶意swf文件来利用此漏洞,从而控制受害者系统

- 2017-03-23 WordPress NextGEN Gallery SQL注入漏洞

NSFOCUS ID: 36213

链接:http://www.nsfocus.net/vulndb/36213

综述:NextGEN Gallery是标准的WordPress图库插件,安装量超过100万用户。NextGEN Gallery 2.1.77及之前版本存在SQL注入漏洞,可使未经身份验证的用户获取受害者网络数据库的敏感信息。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,对服务器进行非授权的访问

- 2017-03-23 Microsoft Application Verifier DoubleAgent杀毒软件劫持漏洞

NSFOCUS ID: 36212

链接:http://www.nsfocus.net/vulndb/36212

综述: Microsoft Application Verifier是微软所有版本Windows中附带的代码动态检测工具。Microsoft Application Verifier在应用代码检测工作机制中存在DoubleAgent漏洞,此漏洞相关“verifier provider DLL”文件,此文件可被恶意软件利用,通过自定义检测软件注入恶意代码,导致完全控制防病毒软件。

危害:本地攻击者可以利用此漏洞来提升权限,对系统进行非授权的访问

- 2017-03-23 ImageMagick 拒绝服务漏洞(CVE-2014-9840)

NSFOCUS ID: 36208

链接:http://www.nsfocus.net/vulndb/36208

综述:ImageMagick是一款Unix/Linux平台下开源的图像查看和编辑工具。ImageMagick 6.8.9-9在实现上存在安全漏洞,远程攻击者通过构造的palm文件,可造成拒绝服务。

危害:远程攻击者可以通过诱使受害者打开恶意图片来利用此漏洞,从而控制受害者系统

- 2017-03-15 Microsoft Windows Kernel ‘Win32k.sys’本地权限提升漏洞(CVE-2017-0082)(MS17-018)

NSFOCUS ID: 36067

链接:http://www.nsfocus.net/vulndb/36067

综述:Microsoft Windows是流行的计算机操作系统。Windows ‘Win32k.sys’未正确处理内存对象,存在权限提升漏洞。可使攻击者在内核模式中运行任意代码。

危害:本地攻击者可以利用此漏洞来提升权限,对系统进行非授权的访问

- 2017-03-14 Qemu 远程代码执行漏洞(CVE-2017-2620)

NSFOCUS ID: 36064

链接:http://www.nsfocus.net/vulndb/36064

综述:QEMU是一款开源模拟器软件。QEMU在实现上存在越界访问漏洞,在cirrus_bitblt_cputovideo中复制VGA数据时会触发此漏洞,导致QEMU进程崩溃或执行任意代码。

危害:本地攻击者可以利用此漏洞来提升权限,对系统进行非授权的访问

- 2017-03-16 Microsoft XML Core Services信息泄露漏洞(CVE-2017-0022)(MS17-022)

NSFOCUS ID: 36128

链接:http://www.nsfocus.net/vulndb/36128

综述:Microsoft Windows是流行的计算机操作系统。Microsoft XML Core Services (MSXML)未正确处理内存对象,存在信息泄露漏洞。

危害:攻击者可以利用此漏洞来测试磁盘文件是否存在

- 2017-02-27 Linux Kernel本地拒绝服务漏洞(CVE-2017-6074)

NSFOCUS ID: 35977

链接:http://www.nsfocus.net/vulndb/35977

综述:Linux Kernel是Linux操作系统的内核。Linux kernel < 4.9.11版本,net/dccp/input.c/dccp_rcv_state_process函数未正确处理LISTEN状态下的DCCP_PKT_REQUEST数据包结构,在实现上存在安全漏洞。

危害:本地攻击者可以利用此漏洞来提升权限,对系统进行非授权的访问。

(来源:绿盟科技威胁情报与网络安全实验室)

-

DDoS攻击类型

3月份绿盟科技科技威胁情报及网络安全实验室收集及梳理了超过6万次攻击,与2月份相比,攻击次数明显下降,但在这个月的攻击类型中,最常见的攻击类型中,SSDP、UDP攻击的占比大幅提升,另外其中SNMP的使用也比上月增加。

小提示

- Chargen Flood:Chargen 字符发生器协议(Character Generator Protocol)是一种简单网络协议,设计的目的是用来调试TCP 或UDP 协议程序、测量连接的带宽或进行QoS 的微调等。但这个协议并没有严格的访问控制和流量控制机制。流量放大程度在不同的操作系统上有所不同。有记录称,这种攻击类型最大放大倍数是8倍。

- NTP Flood:又称NTP Reply Flood Attack,是一种利用网络中时间服务器的脆弱性(无认证,不等价数据交换,UDP协议),来进行DDoS行为的攻击类型。有记录称,这种攻击类型最大放大倍数是9倍。

- SSDP Flood:智能设备普遍采用UPnP(即插即用)协议作为网络通讯协议, 而UPnP设备的相互发现及感知是通过SSDP协议(简单服务发现协议)进行的。

攻击者伪造了发现请求,伪装被害者IP地址向互联网上大量的智能设备发起SSDP请求,结果被害者就收到了大量智能设备返回的数据,被攻击了。有记录称,这种攻击类型最大放大倍数是30.8倍。

更多相关信息,请关注绿盟科技DDoS威胁报告。

博文精选

RSA会议主题回顾

hao123恶意代码样本分析报告

百度旗下网站http://www.skycn.net/与http://soft.hao123.com/被爆出用户在该网站下载软件时会被植入恶意代码。此恶意程序作为流量劫持者的初始执行程序会将恶意样本静默安装并且会以特定参数启动,生成的恶意程序将和远程C&C服务器进行通信并且获取对用户流量的劫持策略配置。

https://blog.nsfocus.net/hao123-malicious-code-sample-analysis-report-protection-program/

Dridex网银木马样本技术分析

IBM X-Force安全团队近日发现了一个Dridex银行木马的升级版本,该版本被称为Dridex v4。Dridex是最为流行的银行木马之一,最早于2014年被发现,由于它当时使用了GameOver ZeuS(GoZ)恶意软件的相关技术从而被认为是GoZ的继任者。新版本的Dridex v4的重要改进是其使用了AtomBoming技术注入恶意代码从而躲避杀毒软件的查杀。

https://blog.nsfocus.net/dridex-online-image-analysis-protection-program/

TAXII信息自动化交换标准

在年初,安全加公益译文介绍过 STIX是一种描述网络威胁信息的结构化语言 ,其中提到STIX 与TAXII的关系,指标信息的可信自动交换(TAXII™)是用于交换威胁情报的首选方法,而STIX语言用于描述威胁信息。

http://toutiao.secjia.com/trusted-automated-exchange-of-indicator-information-overview

工控行业专家解读《工业控制系统信息安全防护指南》

工信部发布了《工业控制系统信息安全防护指南》, 而在此之前,工信部曾经发布过工信部协[2011]451 号《关于加强工业控制系统信息安全管理的通知》(下文简称451号文),从通知文件到防护指南,适用范围更加聚焦,目标更加明确,本文从不同角度做出解读,并给出相关解决方案。

http://toutiao.secjia.com/prc-cybersecurity-law-ics

(来源:绿盟科技博客)

安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

FS-ISAC Annual Summit

时间:April 30-May 3, 2017

简介: Each FS-ISAC Annual Summit is hosted by the Financial Services Information Sharing and Analysis Center. It’s a resource that helps global financial industry share and analyze intelligence dealing with digital and physical threats.

网址:https://www.fsisac-summit.com/2017-annual-summit/

HITBSECCONF

时间:April 10-14, 2017

简介:Hack in the Box Security Conference (HITBSecConf) is an annual event held in Kuala Lumpur, Malaysia and in Amsterdam, The Netherlands. Each event boasts two days of training sessions that explore next generation infosec issues and a two-day multi-track conference featuring well-known industry leaders. Those who regularly attend HITBSecConf value the event for its networking opportunities and the chance to stay current with computer security.

网址:http://conference.hitb.org/hitbsecconf2017ams/

InfoSec World

时间:April 3-5, 2017

简介:Every year, InfoSec World attracts attendees due to its diverse line-up of speakers and an exhibition hall that’s brimming with some of the most impressive information security technologies and solutions in the industry.

http://infosecworld.misti.com/

SANS Series

时间:April 7-14,2017

简介:The SANS Series is sponsored by the SANS Institute, a research and education organization which promotes infosec training and certification around the world. Its programs, which consist of intensive training spread out over several days, now reach more than 165,000 security professionals.

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880