一、Kimsuky组织概述

1.1 组织简介

东北亚有着复杂的地缘政治局势,导致该地区存在多个APT组织,如APT37、Lazarus、DarkHotel和Kimsuky等。

Kimsuky(aka. Thallium, CloudDragon, Velvet Chollima, BabyShark)被认为来自朝鲜,并与APT37和Lazarus存在一定关联,其攻击目标包括韩国、美国、日本、俄罗斯以及一些欧洲国家,以韩国为主。此外,Kimsuky还被认为在2020年攻击了联合国安理会工作人员。 Kimsuky攻击的行业范围根据国家不同而有所区别,对韩国主要为政府部门、军队、智库机构、教育单位、学术团体、特定记者团队、人权组织等群体;对美国主要为智库等设施;而对俄罗斯等东欧国家则主要为军事和国防等部门。此外,Kimsuky还被认为攻击了从事新冠疫苗研发的阿斯利康公司[1]。

Kimsuky最早由卡巴斯基在2013年披露,距今至少有着8年活动历史[2]。而美国CERT则认为Kimsuky活动始于2012年[3]。当时,Kimsuky被发现通过钓鱼邮件攻击了韩国的统一部、国防分析研究所、世宗研究所和现代商船公司等多个目标,植入恶意程序与组件以进行信息窃密活动,并且通过发邮件进行数据回传,同时从邮件服务器获取指令。

根据卡巴斯基描述,攻击者邮箱账户的注册信息包含一个叫作“Kimsukyang”的朝鲜语/韩语人名,可音译为 “金素香”,再经英语简化,得到了Kimsuki或Kimsuky这样的称呼。

1.2 时间线,传闻与事件

自2013年起,Kimsuky发起过大量攻击活动。 2014年,韩国水力原子力公司(KHNP)发生信息泄露事件[4],包括其反应炉设计图、手册以及内部员工资料在内的重要内容被上传到推特。2015年,韩国方面将指责矛头对准了老冤家朝鲜,而Kimsuky被认为是攻击者。此次事件属于国际重大网络安全事件。

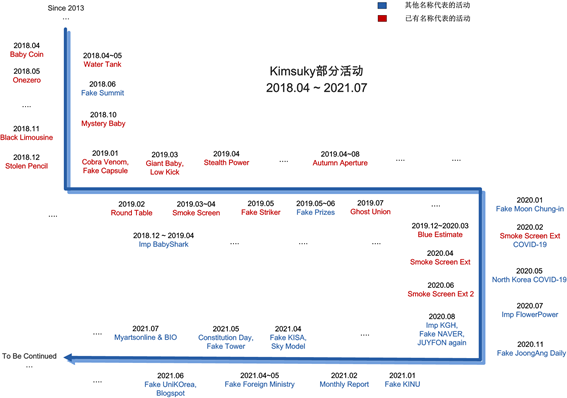

近几年,Kimsuky活动得越来越频繁。根据被披露的攻击事件来看,2017年后,Kimsuky活动时间轴分布非常密集,其部分活动的时间线如下图所示。

二、攻击方式与诱饵话题

2.1 攻击手法介绍

近几年披露的Kimsuky攻击事件主要手法是钓鱼攻击,使用钓鱼登录页面和恶意附件。登录页面用来窃取用户的账号密码,而恶意附件则用于释放恶意程序进行后续活动,最终殊途同归,都是为了窃取用户信息。 利用钓鱼登录页面和恶意文档是APT攻击中常见的攻击方式。除此之外,Kimsuky还利用了其他类型的攻击入口,在2018年发起的一次攻击活动中[5],Kimsuky诱使目标访问邮件中的钓鱼链接,并安装了恶意谷歌浏览器扩展程序,继而植入后续恶意组件。这是第一次有APT组织被发现使用谷歌浏览器扩展程序实施攻击。该扩展程序位于谷歌商店中,通过刷分获得好评,以此骗取目标信任。有趣的是,由于该扩展程序不够健壮,导致浏览器出现问题,最终引发了用户举报。

另一起在2019年发起的攻击活动中,Kimsuky入侵了韩国某研究南北统一的学术机构的网站,利用CVE-2018-8174植入恶意代码,使目标在浏览网页时被植入恶意程序。

更多类似的攻击活动显示了Kimsuky在构建攻击流程方面的创新性和活跃性。

2.2 恶意附件类型

Kimsuky使用的恶意附件以office文档和hwp文档为主,或者将可执行文件伪装成文档进行投递。Kimsuky构建的hwp文档侧重于利用已知漏洞,而office文档则侧重于利用恶意宏脚本。这些钓鱼文档通常声称文档被保护,需要启用宏解锁文字内容。

在很多恶意宏的攻击中,Kimsuky强制用户启用宏才能看到文档实际内容。Kimsuky事先将包含实际内容的页面设置为隐藏,只显示一个页面,提示文档被保护,需要启用宏来解除。而用户要想查看实际内容,只能启用宏,而后者会将原本隐藏的页面显示出来。

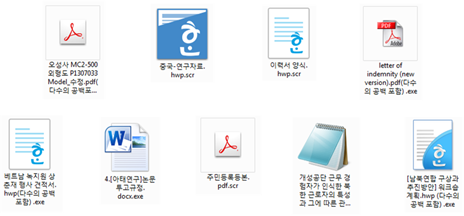

除利用宏进行攻击外,Kimsuky将恶意exe伪装成文档,后缀形式如.doc.exe, .pdf.exe和.hwp.exe。若主机未设置显示文件真实后缀,那么目标会轻易单击执行这些恶意文件,同时打开真实文档,释放烟雾弹,迷惑目标。

2.3 诱饵话题分类

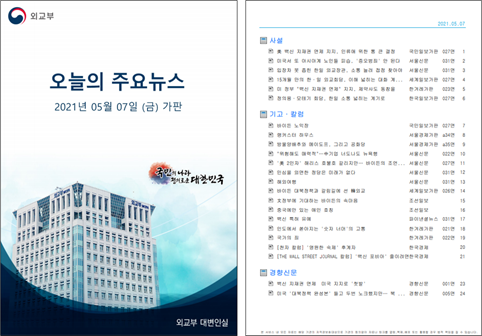

Kimsuky使用的恶意附件所携带的诱饵话题以半岛地缘政治为主,以朝核问题中的朝韩、美韩和朝美关系为中心。这些附件的标题大多包含“首脑、会面、峰会、对话、动向、论坛、会议”等关键词,以攻击关心时局的相关人员。例如2021年5月,Kimsuky投递了伪造成韩国外交部通报的诱饵文档,内容全部是近期国内外政治新闻。

这类文件被Kimsuky频繁使用,已成为其社会工程学能力的基础。下文将分类展示该组织利用过的部分诱饵话题。

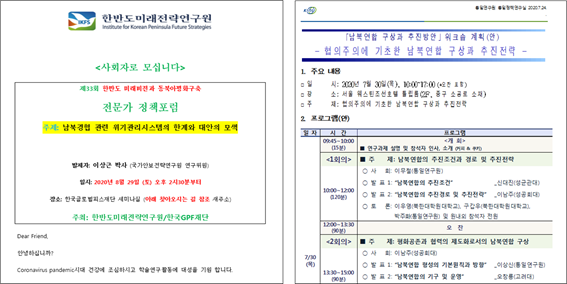

2.3.1 邀请参会/投稿/问卷类

在这类攻击中,Kimsuky伪装成某论坛主办方,以当前热点政治话题为由,邀请目标参会讨论或投稿。

例如2019年2月,Kimsuky伪装成“首尔韩美友好协会”投递诱饵文件,邀请目标参 加关于“第二次朝美首脑会谈”的讨论会[6]。此处会谈专指特朗普与金正恩在越南河内的会见,属重大事件,易吸引目标打开文档。

2020年Kimsuky多次发起此类钓鱼攻击[7],诱饵文件名称包括“第27届南北经济合作论坛召开计划”、“第31届专家政策论坛辩论者邀请函”、“第32届专家政策论坛主持人邀请函”等。这些文档涉及的主办方及智库名称大多是真实存在的,可骗取目标信任。

2021年5月,Kimsuky投递了名为“宪法日国际学术论坛”的诱饵邀请函,该论坛聚焦半岛无核化和平问题[8]。时值美国派遣新的朝鲜问题特使上任,因此该诱饵活用了朝美恢复对话的热点信息。

除了伪造参会邀请外,骗取投稿回复也是Kimsuky采用过的社会工程学手法。此类攻击的特别之处在于,攻击者要求目标进行回复,可借机获得新的社会工程学材料。

例如2019年,Kimsuky冒充韩国统一部,投递名为“参考资料”的诱饵文档,要求收件人限时回复关于半岛无核化推进的政策建议。这是一起典型的通过设定截止日期来迫使目标打开诱饵文档的钓鱼事件。再如,Kimsuky曾投递名为“加强朝鲜核战争威慑和韩国反应的措施”的诱饵文件来邀请目标投稿,主题涉及朝鲜第七届中央军事委员会。

除了会议邀请函和征稿/提议函,另一种要求目标回复的文体则是调查问卷。 例如2021年1月,Kimsuky投递名为“拜登政府调查问卷”的诱饵文档,要求目标回答指定问题[9]。时值拜登胜选,韩美关系下一步的发展备受关注。而该文档正好涉及了当时韩国政界关心的话题,包括战时指挥权、防务费用、对朝分歧、萨德部署、慰安妇以及韩日贸易战等,自然成为了绝佳诱饵。 再如2021年4月,Kimsuky冒充韩外交部投递名为“2021外交部驻外公馆服役情况调查问卷”的文档,要求目标填写个人情况[10]。这使得攻击者能进一步收集目标的详细信息。

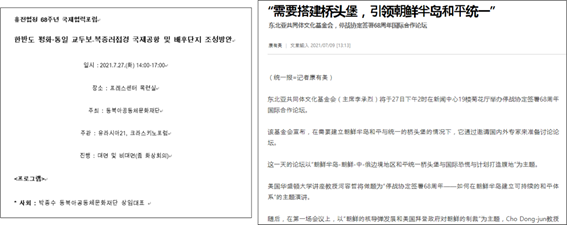

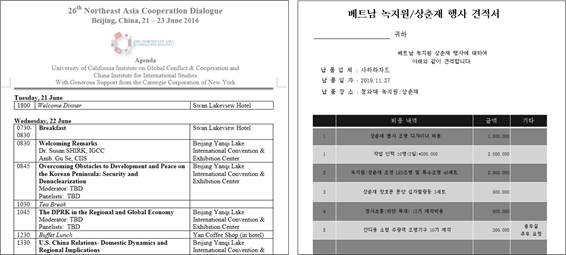

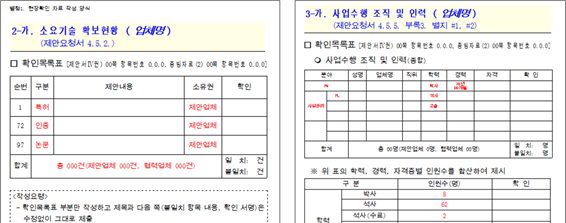

2.3.2 日程表/报价单/项目书类

这类文档通常不在互联网公开,但同样被Kimsuky利用,表明该组织有着多种获取信息的渠道。

例如2018年年末针对美国的钓鱼攻击中,Kimsuky使用了“2016年北京第26届东北亚合作对话日程单”作为诱饵。

再如2019年11月,韩国举行与东盟的特别峰会。而Kimsuky没有放过这次事件,投递了名为“越南 绿地园常春斋活动报价单”的诱饵文档,列出了相关活动所需的费用,以对应了韩越首脑夫人在常春斋前留影的话题新闻。

2021年4月, Kimsuky投递名为“苍穹模型性能改造系统开发项目现场确认资料-合作企业分发用”的诱饵文件。苍穹(或长空)模型是一种计算机仿真模型,用于模拟空军执行的航空航天作战。这种内部风格的文档在互联网上极难搜到,却极易引起目标的好奇心。

2.3.3 加密货币类话题

2019年3~4月,Kimsuky发起了针对美国加密货币行业的攻击。例如,Kimsuky在某次攻击中投递了关于Xcryptocrash的诱饵文档。Xcryptocrash 是一种使用加密货币进行赌博的活动,其赌注使用比特币、以太坊、401KCoin等加密货币。

2019年5月,Kimsuky伪装成韩国加密货币交易所向目标发起钓鱼攻击[11]。钓鱼邮件的标题为“有关处理税费和水电费以接收 Upbit BodyX (VDX) 上市活动奖品的信息”,并附带名为“活动获胜者个人信息收集和使用协议指南”的钓鱼文档。文档中声称目标中奖,为纳税需填写个人信息并提交。为了迫使对方尽快打开钓鱼文档,邮件中给出了时间限制,要求当天12点之前回复邮件。 之后,Kimsuky冒充韩国警察厅网络安全部门再次发动攻击[12],告知对方,之前发生的中奖事件属于诈骗,已查明幕后黑手,并附上其他人的投诉内容,同时要求目标安装附带的安全程序(恶意后门)进行自检。这是一起连环钓鱼事件,用兑奖信息诱惑目标中招,并且在首次钓鱼得手后,再冒充执法机构进行攻击,令目标防不胜防。

类似的,2019年6月,Kimsuky使用类似方式发起了钓鱼攻击,相关诱饵为加密货币ELYSIA代币促销活动中奖者指南。

2.3.4 韩美、韩朝、韩日类话题

韩国对美、对朝和对日关系一直是Kimsuky钓鱼诱饵素材的重要来源。

2019年4月,Kimsuky利用韩国总统文在寅赴美出席韩美首脑会谈的事件,投递了 名为“韩美会谈相关政府官员致辞”的诱饵文档[13]。在半岛无核化方面,美国要求的“一揽子协议”与朝方存在分歧,而此次会谈恰好涉及了折中方案,因此被选为话题诱饵。

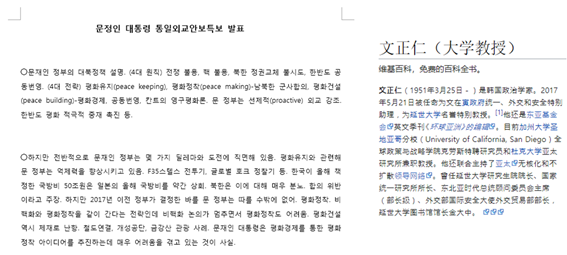

2021年1月,Kimsuky利用美国某研讨会发布的结果,投递了名为“文正仁关于总统统一、外交和安全特别咨询公告”的诱饵文档。文档包含了韩国外交安全专家文正仁的问答,谈到了因防务开支和朝美分歧给文在寅政府追求半岛和平所带来的困难。

再如2019年4月,Kimsuky利用“文金会面”周年纪念,投递了名为“文金会面的进展与前景”的诱饵文档。此处的“文金会面”特指2018年4月文在寅和金正恩的会面。

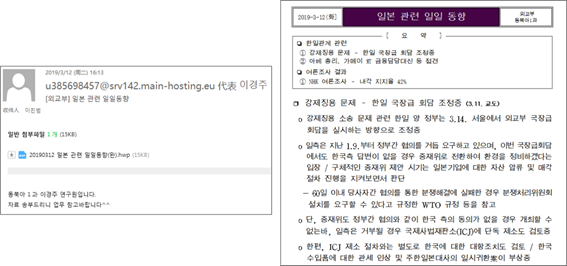

2019年3月,Kimsuky投递了名为“20190312 日本相关每日动态”诱饵文档,话题涉及韩日争端,韩日因二战赔偿问题展开贸易战,以及韩方扣押日企资产相关问题。

2.3.4 朝美关系类话题

朝美关系是半岛问题的核心,故相关话题也受到Kimsuky的利用。

在2019年4月攻击活动中,Kimsuky投递名为“朝鲜半岛相关主要国家近期动向”和 “3.17美国秘密国家安全会议”的钓鱼文档,涉及美对朝动态。2020年7月,Kimsuky投递名为“朝鲜的灰色地带战略和反制方案”的诱饵文档,内容指出朝鲜不断发展军事是一种对美国及其同盟国的挑衅[14]。

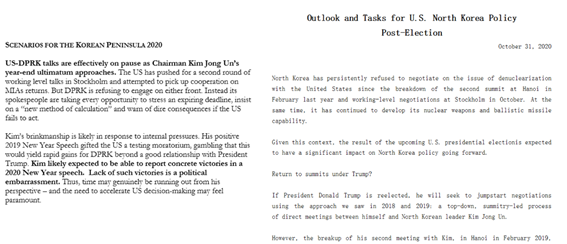

2020年是美国大选年,美国国内政治走向如何影响半岛局势等话题,对韩国的时政研究人员来说可谓上佳诱饵。

例如2020年3月,Kimsuky投递名为“美国副国务卿比根信件200302”诱饵文档。攻击者利用名人效应,将诱饵伪装成由高官比根执笔的内容,加上比根又兼任美国对朝特别代表,所以更容易骗取目标的信任。

2020年11月,Kimsuky发起以美国选举结果预测为诱饵的攻击活动,引用了韩国中央日报美国分社的内容,涉及美国对朝政策的展望。该文章实际出自美国威尔逊研究中心,于10月末发表在其官网上,可见Kimsuky组织对美国政治研究机构有着持续的关注度。

2.3.5 其他朝鲜类话题

朝鲜是韩国的重要关注对象。Kimsuky充分利用了各类朝鲜相关话题对韩方的天然引力,发起了涉及相关社会工程学内容的钓鱼攻击。例如,Kimsuky曾发送诱饵文档,包含疑似为朝鲜军事设施的“卫星图像”,并标注为由美国某空间地理测绘服务商提供,以骗取军事爱好者的信任。

2020年5月,Kimsuky投递了名为“我对NCNK关于新冠的采访”的诱饵文档。该文档实际上取材自NCNK(美国朝鲜问题国家委员会)官网上的采访记录,主要涉及联合国在朝鲜的人道主义活动,联合国与朝鲜的互动,如何援助朝鲜,朝鲜是否有新冠病例等话题。

2020年6月,Kimsuky投递名为“中情局最后答复”的诱饵文档,主题为“2019年朝鲜逮捕的首尔人员名单”,并用恶意组件冒充“文档解密工具”[15]。2020年8月,Kimsuky取材已有文章,投递了名为“开城工业园区朝鲜工人的特征及关系的策略”的诱饵文件,内容从工业园朝鲜工人的行为出发,探讨南北交流问题,对研究南北人文的韩国人有吸引力。

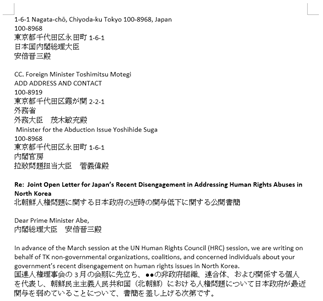

2020年8月,Kimsuky投递了一篇日文携英译的诱饵文档,内容为日本官员向安倍晋三表达对近期日本政府在朝鲜人权问题上参与度下降的不满,同样是利用了名人效应。

此外,Kimsuky还专门制作诱饵,来攻击韩方对“脱北者”这一特殊群体的关注者。

例如,Kimsuky曾向韩国国防安全人员投递诱饵文档,内容讲述了在中国的朝鲜人正寻求来韩途径。再如2020年7月,Kimsuky投递了名为“朝鲜核试验场附近脱北者名单”的文档。之后在对美国目标的攻击中,Kimsuky投递了名为“对脱北者的采访”的文档,而这篇文章实际出自名为“朝鲜难民”的网站,可见Kimsuky对外网舆论的关注程度。

2.3.6 其他话题

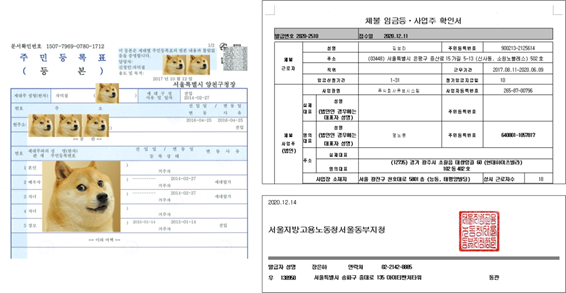

除了时政和区块链之外,Kimsuky还使用其他诱饵话题,涉及个人隐私、社会新闻、新冠肺炎、机械制造等内容,都是社会工程学中常见的诱饵。 2020年2月,Kimsuky投递的诱饵文档包含韩国某教育部门人员的身份证扫描文件,疑似暴露了真实个人信息。2021年1月,Kimsuky针对区块链行业投递了名为“延期付款确认书”的诱饵文档[16],冒充首尔就业和劳工办关于某区块链软件公司拖欠工资的受理书,包含被欠薪人和欠薪者的相关信息。

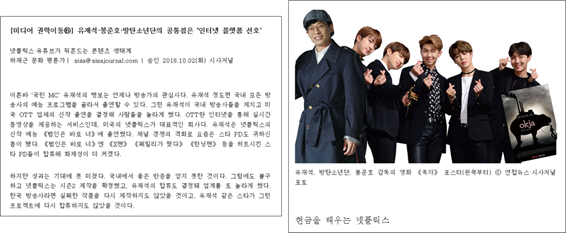

在2019年1月攻击活动中,Kimsuky向韩国多名报道统一部对朝工作的记者投递钓鱼文档,使用“媒体权利转移-Netplex, YouTube”、“Netflix 媒体结构和用户体验”和“媒体的独立品牌”为标题。这些文档也是出自韩国媒体,主要讨论韩国娱乐影视的发展,国外网络影视平台对韩国的影响及市场开拓等。

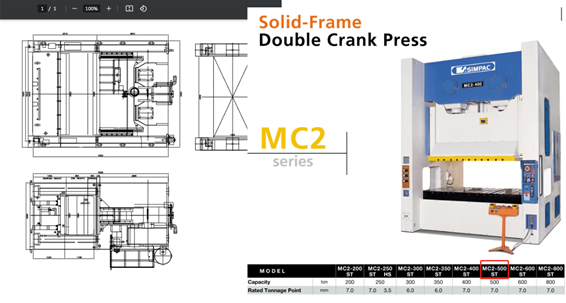

2020年1月20日,Kimsuky投递了名为“午星 MC2-500外观P1307033模型修改”的诱饵文件,疑似冲压机的设计图[17]。韩国午星显示科技公司在其官网中展示了由Simpac制造的冲压机,而MC2-500是其中一种型号。有趣的是,午星的另一家网站中使用了单词Utopia,恰好也出现在恶意组件的pdb路径中。这是针对制造/机械行业发起的攻击。

2020年新冠病毒肆虐,而Kimsuky也没有放过这个机会,在2020年2月投递了名为“新冠病毒应对措施”的诱饵文档,内容主要包括各个场所的关闭和检查、新冠应对会议以及韩国国内确诊病例等相关内容。

Kimsuky还投递过保函,自称是提供外汇服务的Ngel,要在马来亚银行国际纳闵岛分行申请开一个外币存款账户,并授权该分行根据Ngel发出的指示来进行上述账户的交易。这是针对金融领域发起的攻击。

三、总结

东北亚复杂的地缘政治格局提供了丰富的时政素材。正是在这样的环境下,Kimsuky得以发起高频攻击,是其与别的APT组织一个显著的不同之处。

钓鱼攻击+诱饵文档是Kimsuky的主要攻击方式。Kimsuky深知韩国人的关注点所在,于是投其所好。在诱饵话题方面,Kimsuky紧跟时政和舆论,持续关注各类研究机构动向,通过多种渠道获取时政文章。利用现有素材包装出各类话题,发起一次又一次的攻击。这也让东北亚的网络安全态势变得愈发复杂。

附录 关于伏影实验室

研究目标包括Botnet、APT高级威胁,DDoS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁及新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

参考链接

[1] https://www.biospace.com/article/astrazeneca-most-recent-victim-of-hackers-posing-as-recruiters/

[2] https://securelist.com/the-kimsuky-operation-a-north-korean-apt/57915/

[3] https://us-cert.cisa.gov/ncas/alerts/aa20-301a

[4] http://world.kbs.co.kr/service/news_view.htm?lang=c&Seq_Code=44374

[5] https://www.netscout.com/blog/asert/stolen-pencil-campaign-targets-academia

[6] https://blog.alyac.co.kr/2140

[7] https://blog.alyac.co.kr/3120

[8] https://blog.alyac.co.kr/3767

[9] https://blog.alyac.co.kr/3525

[10] https://www.boannews.com/media/view.asp?idx=96793

[11] https://blog.alyac.co.kr/2336

[12] https://blog.alyac.co.kr/2338

[13] https://blog.alyac.co.kr/2243

[14] https://blog.alyac.co.kr/3120

[15] https://blog.alyac.co.kr/3033

[16] https://blog.alyac.co.kr/3458

[17] https://blog.alyac.co.kr/2717

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。