CVE编号获得易,正式公开难!有价值更难!!

获得CVE编号并不等于这个漏洞是有价值的,甚至说这个漏洞都不一定是真实存在的。这主要源于CVE编号颁发机构开放式的工作模式,后面我们会详细介绍。

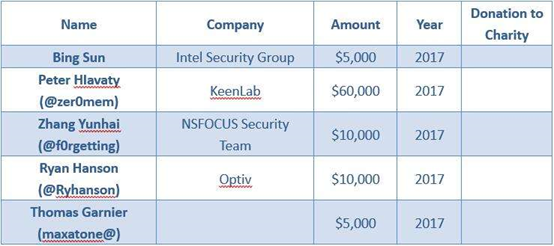

那么什么样的漏洞是有价值的呢?小编认为最起码要保证原创漏洞的真实可靠和受影响面的广泛度。以绿盟连续五年获得的微软MBB奖励计划为例,其要求原创漏洞必须满足如下指标,包括:漏洞利用必须可靠,且有合理的请求;提交的技术、方法必须新颖,适用于Windows体系的利用远程代码执行漏洞;必须适用于高风险的应用程序,如浏览器或文档阅读器;必须是通用的,即适用于多个内存崩溃漏洞;漏洞必须来源于微软产品的最新版本等。该计划按漏洞价值奖励5千-6万美金不等。在最近的2017年公布的奖励计划中,绿盟研究院获得1万美金。

2017微软MBB赏金计划获奖名单

小编脑洞一下,假如有一个安全研究团队可以具有8个月发现200个原创CVE漏洞的速度,且是有价值可公开的,那么粗算下奖金,将获得约600万人民币。近8个月,安全圈里光挖洞,就可以诞生好几位百万富翁,但是事实上,并没有。为什么?

下面小编就带你看看一个CVE漏洞编号是如何诞生的,聊聊为什么获得CVE漏洞编号并不等于漏洞挖掘能力。

一 CVE漏洞编号是谁颁发的?

CVE开始是由MITRE Corporation负责日常工作的。但是随着漏洞数量的增加,MITRE将漏洞编号的赋予工作转移到了其CNA(CVE Numbering Authorities)成员。CNA涵盖5类成员。目前共有69家成员单位。

1.MITRE:可为所有漏洞赋予CVE编号;

2.软件或设备厂商:如Apple、Check Point、ZTE为所报告的他们自身的漏洞分配CVE ID。该类成员目前占总数的80%以上。

3.研究机构:如Airbus,可以为第三方产品漏洞分配编号;

4.漏洞奖金项目:如HackerOne,为其覆盖的漏洞赋予CVE编号;

5.国家级或行业级CERT:如ICS-CERT、CERT/CC,与其漏洞协调角色相关的漏洞。

二 如何获得CVE编号

步骤1:预定CVE漏洞编号

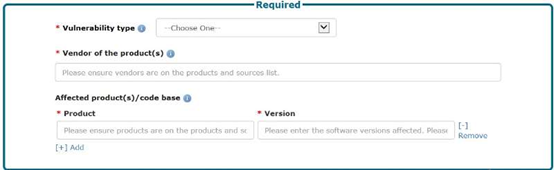

(1)填申请表申请CVE编号

申请表中会要求填写漏洞类型、产品厂商、受影响产品或代码及版本、厂商是否已确认该漏洞、攻击类型、影响类型、受影响组件、攻击方法或利用方法、CVE描述建议等。

其中,CNA成员单位产品相关的漏洞,必须发给该CNA成员并向其申请CVE编号。

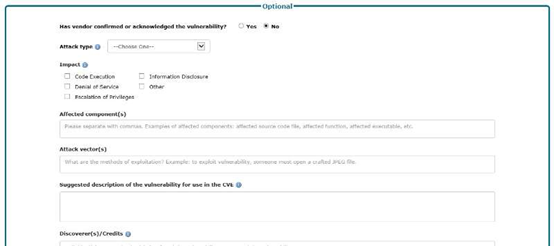

(2)MITRE或CNAs成员保留并向提交者分配CVE编号

提交者会收到如下邮件。

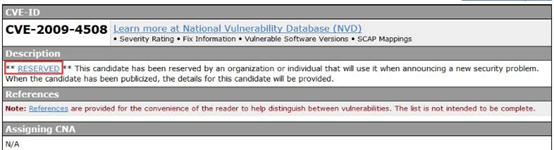

(3)MITRE在CVE网站创建跟这些CVE编号有关的无内容的“空白”页面;漏洞状态为RESERVED。

也就是说,RESERVED(保留)状态只是说MITRE和CNAs成员收到了这个漏洞,漏洞质量或真实性是未经过验证的。

那么CVE漏洞是如何验证的,如何确保其是真实有效的漏洞,下面就是关键的一步。

步骤2:公开CVE漏洞进行验证

(4)公开漏洞信息

请求者需通过可靠渠道公开披露或与漏洞相关方分享这些CVE-ID编号漏洞信息。比如联系上面列举的的CNAs列表中的厂商,他们将在其首次公开宣布你的新漏洞时包含CVE-ID编号,多数厂商会在致谢词中提及漏洞致谢者的名称,如下所示。

(5)请求和将公开的CVE-ID编号通知MITRE。

MITRE去掉RESERVED标识,公开漏洞详细信息,并且reference中会包含厂商的漏洞公开页面。也就是说只有这个阶段的漏洞才是经过验证为真实的有效的漏洞。

MITRE的这一措施是为了对CVE的漏洞质量进行把控,比如有些提交者提交的漏洞被发现是虚假的或存在问题的

最后,小编告诉大家一个秘密:只有状态已经为公开的才是有效的漏洞,否则仅仅是预定了一个CVE编号,很大可能毫无价值和意义!