NetCore漏洞的存在,使得攻击者可以通过此漏洞获取路由器Root权限,利用硬编码的后门口令访问该后门服务,并可执行任意命令以及上传、下载文件,获取WEB登录口令等操作,可完全控制受影响的产品。由于NetCore的路由器后门存在监听53413/UDP端口的情况,故可以从受影响设备的WAN端利用,即攻击者可从互联网上任何地方利用此漏洞。

Gafgyt病毒及NetCore漏洞分析

Gafgyt逐渐演变成一个庞大的家族,

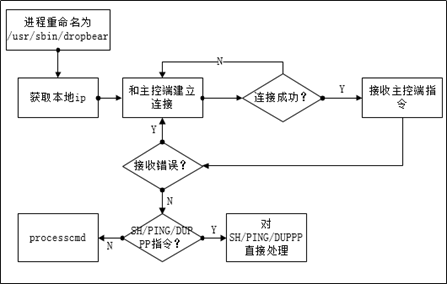

样本支持X86-64/ARM/MIPS/PowerPC/Motorola68000/SPARC/SuperH 等多个不同平台,每个样本的上线(主控)IP也各不相同。以X86平台的变种为例(其它平台变种程序逻辑相同),首先看一下程序运行逻辑:

样本运行后,首先将自身进程改名,伪装成/usr/sbin/dropbear(类似SSH服务),这是Linux下木马惯用伎俩,目的是让TOP或PS命令所看到的进程路径和样本实际路径不同,运维人员可能较容易发现可疑进程,但找到样本 实际路径需要费点功夫,增加了手工查杀的难度。然后和主控端建立连接,连接后发送上线信息。并创建端口监听,接收并处理主控端发送的指令。

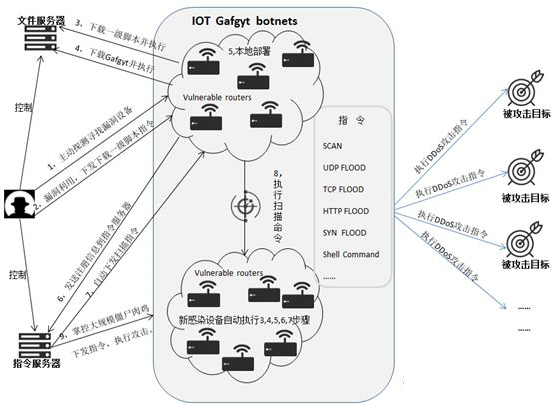

Gafgyt僵尸传播扩散行为分成三个阶段:扫描阶段、部署阶段及攻击阶段。具体如下图:

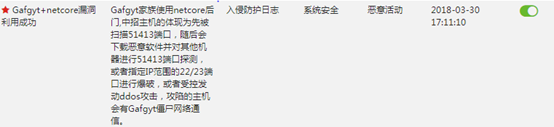

Gafgyt家族使用NetCore后门,中招主机的体现为先被扫描51413端口,随后会下载恶意软件并对其他机器进行51413端口探测,或者指定IP范围的22/23端口进行爆破,或者受控发动ddos攻击,攻陷的主机会有Gafgyt僵尸网络通信。

绿盟“Gafgyt+NetCore漏洞”规则解决方案

Gafgyt利用NetCore后门进行传播的活动从未缓解,该僵尸网络仍然在互联网络中肆无忌惮的传播。在国内很多使用磊科路由器的企事业单位中被频频发现。为了防止Gafgyt+NetCore漏洞利用成功,绿盟企业安全平台(NSFOCUS ESP)、绿盟安全态势感知(NSFOCUS TSA)和绿盟全流量威胁分析解决方案(NSFOCUS TAM)中已经添加了该事件的发现规则。

规则设置及事件类型描述

一般而言绿盟对这种“Gafgyt+NetCore漏洞”的网络攻击有着相关的规则流程分析,其将该网络攻击从利用和利用成功两个层面提供不同的解决方案。

当发生TELNET服务用户弱口令认证并在后续发生SYN-Flood半开、TCP连接淹没拒绝服务攻击、UDP-Flood淹没拒绝服务攻击、ACK-Flood拒绝服务攻击、HTTP GET-Flood淹没拒绝服务攻击、HTTP POST-Flood淹没拒绝服务攻击、NTP拒绝服务攻击等部分泛洪攻击事件,或者再次发生Netcore / Netis 路由器后门事件,即可确认Gafgyt+NetCore漏洞利用出现。此时,绿盟企业安全平台(NSFOCUS ESP)、绿盟安全态势感知(NSFOCUS TSA)和绿盟全流量威胁分析解决方案(NSFOCUS TAM)会提供对应的修复建议和工具。

当出现Gafgyt+NetCore漏洞被利用成功现象时,其规则流程如下:发现HTTP协议下载文件、TFTP服务客户端从服务器端获取文件、TELNET服务用户弱口令认证、TELNET服务暴力猜测用户口令、 SSH 服务暴力猜测用户口令、Netcore / Netis 路由器后门等情况并在后续发生针对其他IP大量的泛洪攻击事件时,即可确认Gafgyt+NetCore漏洞利用成功。随后,事件通过与NTI情报匹配,可追溯攻击源IP的IP黑名单、漏洞、域名、恶意样本等信息。

总结

通过对“Gafgyt+NetCore漏洞”的整体分析,我们发现,起源于国外的Gafgyt家族,经常会利用最新0day漏洞变异版本,使大量物联网设备感染木马。由于物联网设备基数大、高危漏洞多、防御措施少、监管措施不足,促使黑客对全球大量物联网设备进行了僵尸网络木马的大肆感染,使其沦为其控制下的“肉鸡”,默默做着没有报酬的“DDoS打手”或“矿工”。因此,不断提升自身的防御水平,维护网络安全发展是业界和企业不断追求的目标。

而绿盟企业安全平台(NSFOCUS ESP)、绿盟安全态势感知(NSFOCUS TSA)和绿盟全流量威胁分析解决方案(NSFOCUS TAM)可以通过事件规则有效发现失陷主机,另外也可以通过绿盟企业安全平台(NSFOCUS ESP)持续发现和管理安全漏洞,先一步阻止漏洞的再次利用。

更多安全平台事件规则解读,且听下回分解。