一、概述

本报告为僵尸网络团伙报告系列的第三篇,将披露“落叶飞花”僵尸网络犯罪团伙的活动情况。我们对该团伙的关注由来已久,2022年1月初,伏影实验室全球威胁狩猎系统捕获到一批Go语言开发的Mediocre[1](又称kaiji)家族木马。该僵尸网络木马大量函数使用汉语拼音方式命名,主要功能为发起DDoS攻击。我们在研究过程中发现,Mediocre Botnet的C&C域名与我们历史记录的多个恶意软件家族有关。由此顺藤摸瓜关联分析,一个长期潜藏在我们身边的僵尸网络犯罪团伙浮出水面。

鉴于该团伙多次使用“luoyefeihua.site”作为其服务器基础设施,伏影实验室将该团伙命名为“落叶飞花”。监测数据显示,该团伙于2018年开始活跃起来,发展早期主要通过QQ,论坛等社交媒介出售DDoS攻击工具的方式获利,后期业务趋于多元化。该团伙运营的恶意软件家族中XorDDoS传播量最广,Nitol和DoFloo下发指令最为频繁,而Mediocre Botnet则体现了该团伙原创能力。本文将从该组织资产信息、攻击活动以及组织溯源等方面展开。

二、“落叶飞花”团伙

2.1 组织概述

“落叶飞花”组织曾利用各种社交平台不断拓展其攻击面,因此在互联网上留下了线索,根据域名信息,我们对该组织的历史事件进行了深度溯源。

在社交网络,我们能看到因受到欺骗而大倒苦水的帖子。在某游戏辅助论坛中,就有受害者表示自己的网站遭到QQ名为“落叶飞花”的攻击者的入侵,并在联系对方时被试图诱骗安装所谓的封IP软件,实际是远控木马,会连接luoyefeihua.site。而另一例将矛头指向名为落叶飞花的工作室[2]。第一事件中出现了Mediocre Botnet的C&C域名,而两例事件中的“落叶飞花”恰对应了“luoyefeihua”拼音,揭示了其中的关联。

图2.1 网络上关于“落叶飞花”相关信息

可见,该组织将社交账号作为黑灰产业务的直接联系方式,侧面说明了其行为早已常态化。不过,考虑到黑灰产圈内的激烈竞争,不排除社交平台上充斥着大量冒充该组织的行为。

而号码导航网曝光的诈骗信息[3]则指明该组织的业务之一便是出售DDOS攻击工具,证明了其是一个长期利用网络攻击而获利的团伙。

图2.2 “落叶飞花”售卖相关信息

同时,有人曾对相关信息做过类似溯源,但不排除经营人员已经易手的情况[4]。

图2.3 网络上对“落叶飞花”溯源

僵尸网络运营者通过各种渠道扩大知名度已成为一种趋势,这有利于快速变现,例如,KekSec组织就曾通过多种网络社交平台售卖其DDoS工具。当然,也不排除另一种可能,黑客组织成名后形成了聚集效应,出现大量假冒相应组织的现象,这有利于隐匿攻击者真实身份。 “落叶飞花”组织同样存在类似的现象,曾经部署过专门售卖DDoS攻击工具的平台网站(现已失联)。下图为号码导航网中曝光该组织的平台和QQ群截图[5]。

图2.4 “落叶飞花”网站

图2.5 “落叶飞花”QQ群

而使用互联网搜索引擎,同样可以得到与落叶飞花相关的DDoS工具信息。

图2.6 “落叶飞花”浏览器搜索信息

图2.7 “落叶飞花”网络信息

2.2 团伙资产及攻击事件梳理

- 资产梳理

表2.1 “落叶飞花”团伙资产信息

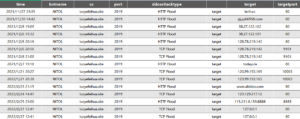

2.3 攻击指令监控

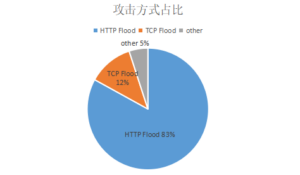

该团伙所运营僵尸网络所发起的攻击频率并不高,但C&C存活时间较长,以该组织运营的Nitol所配置C&C(luoyefeihua.site:6060)为例,该C&C从2020年2月19日至2022年2月27日一直有指令下发,存活时间达两年之久,在所发起的DDoS攻击活动中攻击方式以HTTP Flood最多,占比达百分之八十三,其次为TCP Flood,占比为百分之十二,其他各种DDoS攻击方式共计百分之五。

图2.8 “落叶飞花”攻击方式占比

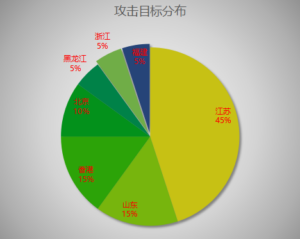

该团伙攻击目标以国内为主,欧美地区也有波及,监测数据显示,国内受害者中江苏为重灾区,山东,北京,香港等地也有受到影响。

图2.9 “落叶飞花”攻击目标占比

另外,由于中小型网站安全防护建设薄弱,也自然成为该团伙攻击的首选目标。与此同时,该团伙还习惯于攻陷一些小型网站用来存放恶意文件,使用频度较高的站点整理如下:

表2.2 “落叶飞花”恶意文件存放站点

| http[:]//122.51.183.12:1234[/]server.exe |

| http[:]//222.187.223.23:32222[/]DDosServer.exe |

| http[:]//222.186.3.90:8080[/]server.exe |

| http[:]//222.187.223.23:32222[/]God%20Controls%20The.exe |

| http[:]//154.209.239.201:2323[/]1.exe |

| http[:]//118.25.97.170[/]Sandy.exe |

| http[:]//154.209.239.254:45555[/]DDosServer.exe |

| http[:]://222.186.138.135:1[/]Server.exe |

| http[:]//222.186.138.135:1[/]Sandy.exe |

| http[:]//222.186.138.135:1[/]DDosServer.exe |

| http[:]//58.218.66.201:81[/]apr.exe |

| http[:]//58.218.66.201:82[/]ver.exe |

| http[:]//154.209.236.172:32222[/]saqd.exe |

| http[:]//58.218.66.201:82[/]erver.exe |

| http[:]//154.209.236.172:32222[/]saqd.exe |

| http[:]//193.218.38.152:8888[/]server.exe |

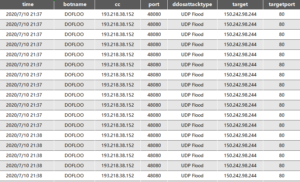

该团伙习惯于在僵尸网络构建的初期下发大量测试性质的攻击指令,比如其运营的DoFloo木马的控制服务器为193.218.38.152:48080,该C&C早期的解析域名同样为我们熟悉的“luoyefeihua.site”。监测数据显示,该控制端仅在2020年7月10号 21时前后采用UDP Flood的方式下发了针对单一目标的六十余条DDoS攻击指令,随后便匆匆关闭。

图2.10 “落叶飞花”攻击指令

2.4 样本分析

伏影实验室从恶意文件侧出发对”落叶飞花”组织进行更为深入的研究。研究发现,该组织运营着多个平台的恶意软件家族,DDoS攻击与窃密活动并存。所运营恶意软件既有知名度高的僵尸网络家族,也有小众化个新鲜明的攻击工具。特点整理如下:

所运营僵尸网络木马检测难度大

该组织运营着XorDDoS,Dofloo类常见的僵尸网络木马,仅对代码中的C&C做了修改,除了从域名关联到木马的归属外,很难从样本侧的其它特征把它们从已知家族中区分出来,但这类木马传播最广,所发起的攻击事件也最多,我们早在2020年有监测到该组织运营的Nitol恶意软件使用“luoyefeihua.site”作为控制服务器发起过DDoS攻击活动,而这一活动一直延续到2022年2月底。

图2.11 “落叶飞花”攻击指令

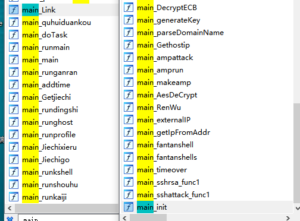

原创型僵尸网络木马倾向于使用Go语言构建

除了采用已知常见DDoS家族构建自己的攻击网络,该组织还尝试运营原创型DDoS僵尸网络木马,并更倾向于采用Go语言进行编写,比如大范围散播的Mediocre Botnet(aka. Kaiji)及其多个变种。该木马的Go语言版本相对偏老,从侧面反映出攻击者或具备长时间的Go语言开发经验。由于受到黑色产业链的支持,该家族一直有人维护,其变种相对于原版Mediocre而言,在DDoS功能及持久化等方面均有较大变化,其核心模块改动对比如下:

图2.12 Mediocre 核心模块改动对比

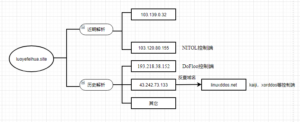

辨识度高的C&C命名习惯

该团伙所运营僵尸网络的C&C命名具有相似的风格,多次使用汉语拼音或含义明确的命名,识别度高,比如“luoyefeihua”汉语名“落叶飞花”,再如“linuxddos.net”,即“针对linux平台的ddos”。两者之间的关联如下:

图2.13 “落叶飞花”各C&C间关联

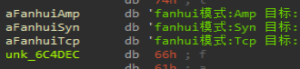

恶意软件中出现大量中文字符

该组织所使用的多个工具包含中文字符,以及汉语拼音。

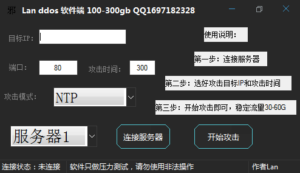

图2.14 Landdos界面

如在一个名为“Landdos软件破解版”的二进制文件中存在中文界面,会释放gh0st,连接luoyefeihua.site.

图2.15 Landdos界面

另一个名为“IP代理攻击资源存活”的工具具备同样的特征。

图2.16 “落叶飞花”DDoS工具界面

三、总结

“落叶飞花”僵尸网络犯罪团伙从2018年至今已发展成为一个控制着十余类僵尸网络家族,自研能力较高的团伙。他们不断地开发各式各样的网络攻击工具,既包含了Windows及IoT平台常见的的DDoS家族也有各种窃密软件,除了修改开源代码来构建僵尸网络,该团伙也尝试过采用Go语言来构建全新架构的木马,其运营模式也经历了多次转变,攻击活动愈发频繁。此外,他们对所运营C&C基础设施端口替换的频率极高,对稳定监测受感染机器规模带了一定挑战。该团伙的样本传播量以及攻击活动的频繁程度都令我们感到震惊,已对网络空间造成了极大的威胁,伏影实验室将持续监控该团伙的新动向。

四、IOC

| 家族 | hash | 说明 |

| Mediocre Botnet | 1fe7517c70e7eeb17c0f3e0e28cfd119

bf1f2c1d58828327c0ada9f6392d17da |

Mediocre Botnet

连接域名:luoyefeihua.site 文件类型:ELF 捕获时间:2022年1月初 |

| DnsAmp | ffe2bfe0aeea7e9eebe47371228c5a58 | DnsAmp

连接域名:luoyefeihua.site 文件类型:PE 捕获时间:2020-02-08 |

| Gh0st | db48f18019a2435aaa6c932501bb8bee2bcd60fe66a690b0a2e45cab71434244 | Gh0st

连接域名:luoyefeihua.site 文件类型:PE 捕获时间:2021-11-15 20:37:05 |

| GrayWare/Win32.FlyStudio.a | cab7c27b0a00e88d6055747195546c4b | FlyStudio

连接域名:luoyefeihua.site 捕获时间:2020-12-16 |

| Generic.BlackMoon | 9e6c1a6933bc5ffe619e2aa4e56fab5d

b0d75ff5fd001f1dda7c0095e689bf2c 98702eaea742d9eb2135a11c34c4b39d 969a90c0ea4a4f3b7ce646e67755bdbb 46613796c074176ed447e21fe2dcffa5 6fd0e3544dbf085b6b12ab41bb82729a 2c64cedc5240e0692a82d9772a0c0b69 |

BlackMoon

连接域名:luoyefeihua.site 捕获时间:2021年初,有过多次版本更新 |

| Worm.Win32.Dropper.RA@1qraug | d72af7e6777b0d15ba59c1dc34fa734c | Dropper.RA

连接域名:luoyefeihua.site 捕获时间: 2021-12-22 |

| Parite | 83fadb37e45c3e38ca05253972be02a7 | Parite

连接域名:luoyefeihua.site 文件类型:PE 捕获时间: 2020-09-08 |

|

Injuke

|

661361f41a9eedc2ef924ee9e30fc794 | Injuke

连接域名:luoyefeihua.site 捕获时间: 2020-02-18 |

| ServStart | bef9e60b26338c53165114a0f3dccb78 | ServStart

连接域名:luoyefeihua.site 捕获时间: 2020-02-15 |

| ELF:Xorddos-AD | 0869246df768eebad75afdbc4c456ad6

13728bf5f3af6cf5ac291be4e59defc8 7d7a382ea213abf7fe10d4f6eedb98d5 15c98dac5fd0edf862dc398f16dfe205 1189a9d6cff6558453e02b5babc29e88 152f5ec1de66351d0fa28f440c2e8e5c 17d3ad1b05989d7589cb253905b6933d 24913df946b35eff9f8567b162858391 37f749f002c65dabd339317d353e5672 8f02c413613856627845e9db31f0d7fa d4c94faac41737f1e16bd3baa318b086 ef5c1834e2b8452a6e4b099d64d18e72 1c89d946caa7600f434b3c7259788255 9d30d8113e0ac6e31b7963128441f4a3 bca0c94f9009ed1b348e829d7fbbaacf 3c45d1166685e69c6255d04531c02022 5106645247a00e217d85f7938819cd81 8a0d5ca068ff259cbba7495a0fb78876 e5c0ef5b149c2ceff4f9ae693a67cc75 ee209f077340d64eaeabd8719a11e7fd 63f166dee9c2fc7c5eec0d57b857719d 6cf2eae021e0cbeb56df7a98c9354697 81833814108eebccd25b3bfc15aa2dbe 87c4e5f08c5ef4e3c88b926f4e5e248f b87eec1c1118ca80f501c82323adacd9 e331ae17e32beb86fbaf819951a0f598 21a9a152faa1ff216321e0505952bc38 344bb899cfdbd4210b716a0e401e2630 10e0d09d95e9938e109f2926c66f2106 205def6c9b050b0395b78594cde838af 2069a0574c533db1579e7454a3b099c9 34e87a37f96ad2d18c3d43922b482aee 4b8a86fc92818558c7d97272f1c80199 a5f95a15da519cea6bf538a166759eea c65f20147377898524748e83398d9fc7 d389b0fdaad58224375a7785a518fe00 243dd9fc68aaa0f485695823a0fb4699 dfff6302faa41f78a5be123cfe5f274b e63564d82c57ed5f4406ff0e8dd07581 61610722243c7565f34547a87e43306b a1c9f0e73379cbcebc3201e6b158dccd aae5664ba639b7621913135d89930943 53ab4cf3d3796c7841c0a778a5ffa35a 243dd9fc68aaa0f485695823a0fb4699 607e3160504047e072c45603133fc06c e8f3f8cbf173703ea65d430c68c93ac1 ad6f52d27e203bd5c5ea7fcf7e66102b 51fb8b8c5627e36a5a4ae0314dc78249 4c4fc1575329e7566811d741755487e5 f38ee6692cbafca1ccff9206d99db8e6 822b8d0ee754f5defdbb08dfa85e0340 90c50bc69d7ade5c7cff8a6b5186f942 5e57023ca87826cd875aaef28c009721 88b2f7a5b197fa6f8f9fd220b099de1e 1411e08bfc8e20580e5d38540ca5f690 6bf8534a92729707790cfb3d115d4e94 fd6d7431bc31fadb85ffb174bac3a192 15e1c1eb4862633a55740bfed306fe5b 13c5545832b9d08a185d8514e98dc4ac a5e092d6b97ba6752ac1293decda1295 40a4830496396c78bbca3e7ea2be8fd3 2a71314b2b21c6293dde74621118b6cc 891f1392751e0fb3bf983920f3b5785e |

Xorddos变种

连接域名:luoyefeihua.site 捕获时间: 大量出现于2021年12月份,至今仍十分活跃。 |

参考链接:

[1]https://blog.nsfocus.net/mediocre-botnet-ssh/

[2]https[:]//www.jianshu.com/p/58ff5bf322f1

[3]https://www.haomadh.com/qq/18844.html

[4]https://www.winak.C&C/thread-7536-1-1.html

[5]https://www.haomadh.com/qq/18844.html

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。