一、漏洞概述

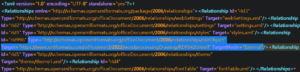

近日,绿盟科技捕获到一个恶意的Word文档,并在样本中发现了在野利用的0day(被称为“Follina”):

5月31日,绿盟科技CERT监测到微软发布安全公告,披露了一个Microsoft Support Diagnostic Tool 的代码执行漏洞(CVE-2022-30190),当从Word等应用程序使用 URL 协议调用 MSDT 时存在远程执行代码漏洞,攻击者通过制作恶意的Office文档,诱导用户在受影响的系统上打开恶意文档后,在宏被禁用的情况下,仍可通过 ‘ms-msdt’ URI执行任意PowerShell代码,当恶意文件保存为RTF格式时,无需受害者打开文件,即可通过资源管理器中的预览窗格在目标系统上执行任意代码。此漏洞已被在野利用,目前已有PoC公开,请相关用户采取措施进行防护。

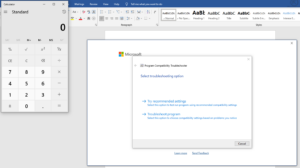

MSDT(Microsoft Support Diagnostics Tool,微软支持诊断工具)是一个Windows实用程序,用于排除故障并收集诊断数据以供专业人员分析和解决问题。

绿盟科技CERT已成功复现此漏洞:

参考链接:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-30190

二、影响范围

受影响版本

- Windows Server 2012 R2 (Server Core installation)

- Windows Server 2012 R2

- Windows Server 2012 (Server Core installation)

- Windows Server 2012

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 for x64-based Systems Service Pack 2

- Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows RT 8.1

- Windows 8.1 for x64-based systems

- Windows 8.1 for 32-bit systems

- Windows 7 for x64-based Systems Service Pack 1

- Windows 7 for 32-bit Systems Service Pack 1

- Windows Server 2016 (Server Core installation)

- Windows Server 2016

- Windows 10 Version 1607 for x64-based Systems

- Windows 10 Version 1607 for 32-bit Systems

- Windows 10 for x64-based Systems

- Windows 10 for 32-bit Systems

- Windows 10 Version 21H2 for x64-based Systems

- Windows 10 Version 21H2 for ARM64-based Systems

- Windows 10 Version 21H2 for 32-bit Systems

- Windows 11 for ARM64-based Systems

- Windows 11 for x64-based Systems

- Windows Server, version 20H2 (Server Core Installation)

- Windows 10 Version 20H2 for ARM64-based Systems

- Windows 10 Version 20H2 for 32-bit Systems

- Windows 10 Version 20H2 for x64-based Systems

- Windows Server 2022 Azure Edition Core Hotpatch

- Windows Server 2022 (Server Core installation)

- Windows Server 2022

- Windows 10 Version 21H1 for 32-bit Systems

- Windows 10 Version 21H1 for ARM64-based Systems

- Windows 10 Version 21H1 for x64-based Systems

- Windows Server 2019 (Server Core installation)

- Windows Server 2019

- Windows 10 Version 1809 for ARM64-based Systems

- Windows 10 Version 1809 for x64-based Systems

- Windows 10 Version 1809 for 32-bit Systems

三、攻击排查

若目标机器受此漏洞影响,可通过下列方法排查是否遭受攻击。

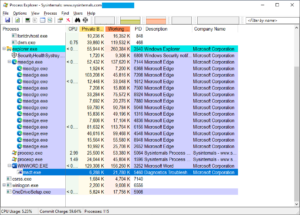

1、进程排查

查看在word.exe 或 excel.exe 等父进程下,有无异常新建 msdt.exe相关的子进程:

上述异常进程为攻击者进行漏洞利用后所产生。

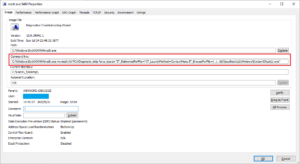

2、注册表检查

查看office对应注册表下有无异常目录产生:

1、HKCU\Software\Microsoft\Office\$OFFICE_VERSION\Common\Internet\Server Cache

2、HKEY_USERS\$USER_SID\SOFTWARE\Microsoft\Office\$OFFICE_VERSION\Common\Internet\Server Cache

上述注册表异常信息为攻击者利用漏洞执行恶意代码后产生的痕迹。

四、漏洞防护

4.1 官方防护

目前微软暂未针对此漏洞发布安全补丁,提供了临时修复措施进行防护:

禁用MSDT URL协议

1、以管理员身份运行命令提示符。

2、备份注册表项后,执行命令“reg export HKEY_CLASSES_ROOT\ms-msdt filename”。

3、再执行命令“reg delete HKEY_CLASSES_ROOT\ms-msdt /f”。

撤销该禁用:

1、以管理员身份运行命令提示符。

2、备份注册表项后,执行命令“reg import filename”

官方参考链接:https://msrc-blog.microsoft.com/2022/05/30/guidance-for-cve-2022-30190-microsoft-support-diagnostic-tool-vulnerability/

Microsoft Defender在1.367.719.0及以上版本支持此漏洞的检测和防护,Microsoft Defender for Endpoint 已为用户提供检测和警报;Microsoft365 Defender门户中的以下警报标题可以提示网络上的威胁活动:Office 应用程序的可疑行为、Msdt.exe 的可疑行为

4.2 其他防护建议

1、关闭资源管理器的预览窗格,不轻易打开陌生链接或下载来历不明的文档;

2、如果您使用Microsoft Defender的 Attack Surface Reduction(ASR)规则,则可在Block模式下激活“阻止所有Office应用程序创建子进程”规则。若您还没有使用ASR规则,可先在Audit模式下运行规则,观察结果以确保不会对系统造成不利影响;

3、通过创建ASL规则防止Office产生子进程:

Set-MpPreference -AttackSurfaceReductionRules_Ids d4f940ab-401b-4efc-aadc-ad5f3c50

688a -AttackSurfaceReductionRules_Actions Enabled

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。