本报告数据来源于国内用户数据的抽样调查,仅供读者参考。

一. Web攻击态势

1.1 Web攻击统计

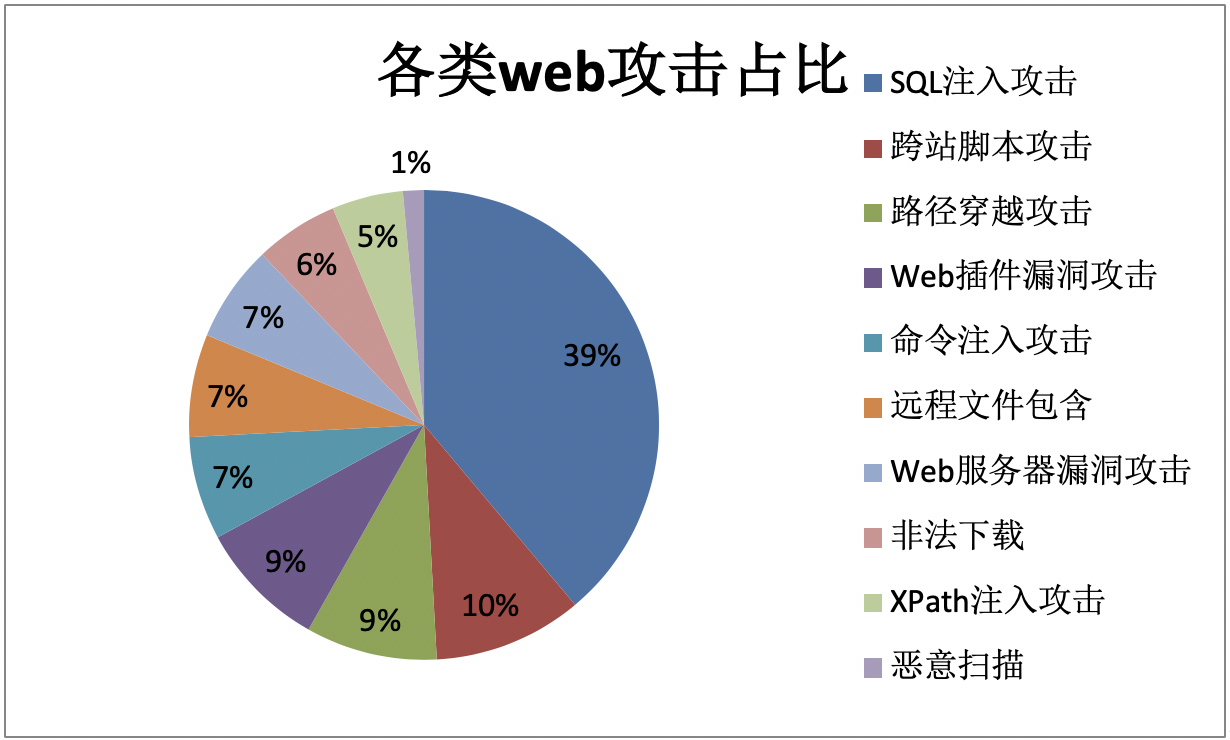

通过抽样分析国内部分用户WAF日志,统计各类web攻击数量如下表:

| 攻击类型 | 攻击次数 |

| SQL注入攻击 | 42,042,770 |

| 跨站脚本攻击 | 11,087,063 |

| 路径穿越攻击 | 9,780,965 |

| Web插件漏洞攻击 | 9,598,551 |

| 命令注入攻击 | 7,693,440 |

| 远程文件包含 | 7,641,684 |

| Web服务器漏洞攻击 | 7,217,595 |

| 非法下载 | 6,219,000 |

| XPath注入攻击 | 5,287,081 |

| 恶意扫描 | 1,561,930 |

各类型web攻击占比情况如下:

1.2 Web漏洞利用

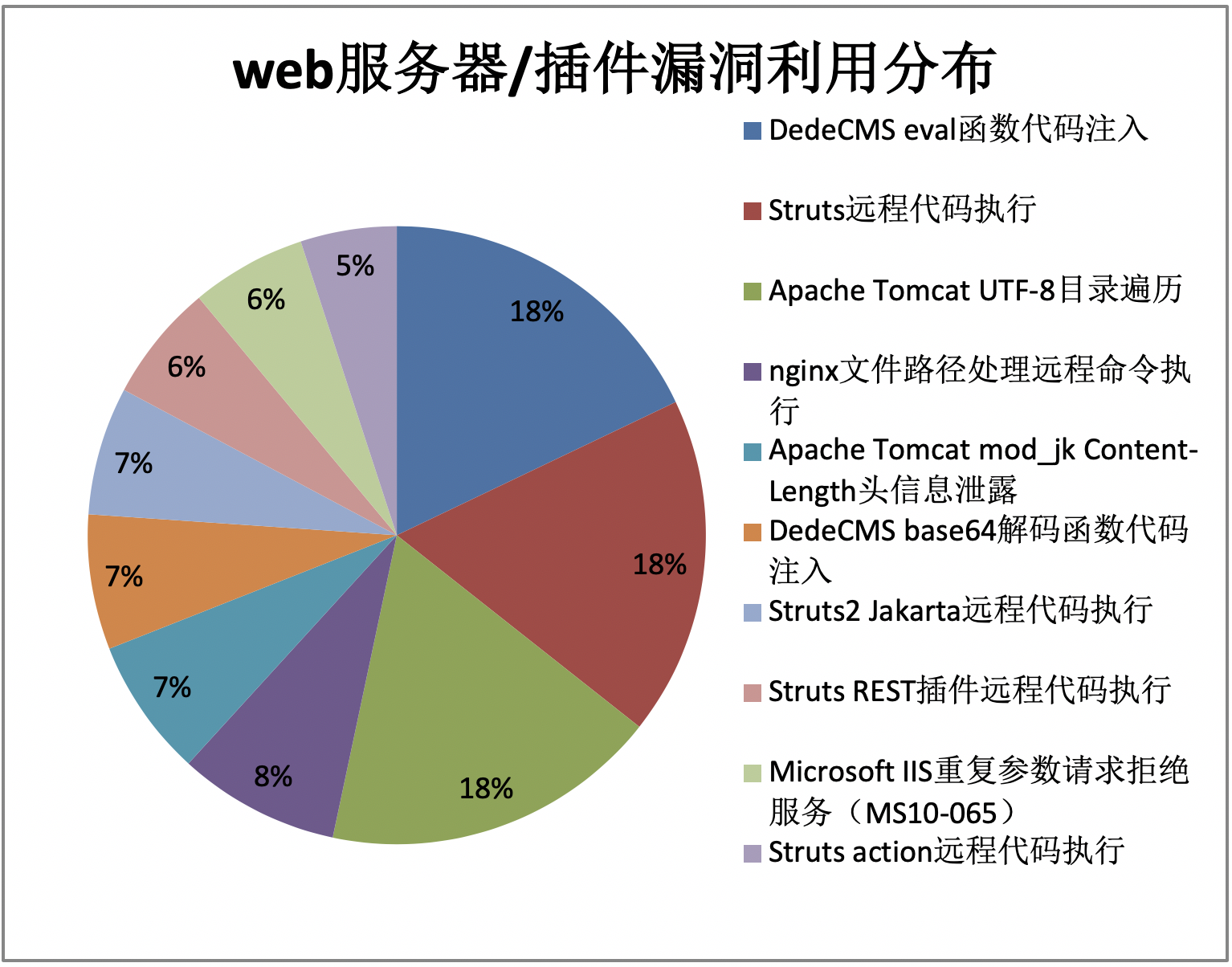

攻击针对的Web服务器/插件Top10:

| 序号 | 攻击针对的Web服务器/插件Top10 |

| 1 | DedeCMS eval函数代码注入漏洞 |

| 2 | Struts远程代码执行漏洞 |

| 3 | Apache Tomcat UTF-8目录遍历漏洞 |

| 4 | nginx文件路径处理远程命令执行漏洞 |

| 5 | Apache Tomcat mod_jk Content-Length头信息泄露漏洞 |

| 6 | DedeCMS base64解码函数代码注入漏洞 |

| 7 | Struts2 Jakarta远程代码执行漏洞 |

| 8 | Struts REST插件远程代码执行漏洞 |

| 9 | Microsoft IIS重复参数请求拒绝服务漏洞(MS10-065) |

| 10 | Struts action远程代码执行漏洞 |

攻击针对的Web服务器漏洞Top10:

| 序号 | 漏洞名称 |

| 1 | Apache Tomcat UTF-8目录遍历漏洞 |

| 2 | nginx文件路径处理远程命令执行漏洞 |

| 3 | Apache Tomcat mod_jk Content-Length头信息泄露漏洞 |

| 4 | Microsoft IIS重复参数请求拒绝服务漏洞(MS10-065) |

| 5 | Apache HTTP Server畸形Range和Range-Request选项处理远程拒绝服务漏洞 |

| 6 | Microsoft IIS 4.0/5.0 Unicode解码错误可远程执行命令漏洞(MS00-078) |

| 7 | Microsoft IIS文件枚举漏洞 |

| 8 | nginx 不正确处理URI导致目录遍历漏洞 |

| 9 | Microsoft IIS 3.0 “%2e” ASP源码泄露漏洞 |

| 10 | nginx WebDAV目录遍历漏洞 |

攻击针对的Web插件漏洞Top10:

| 序号 | 漏洞名称 |

| 1 | DedeCMS eval函数代码注入漏洞 |

| 2 | Struts远程代码执行漏洞 |

| 3 | DedeCMS base64解码函数代码注入漏洞 |

| 4 | Struts2 Jakarta远程代码执行漏洞 |

| 5 | Struts REST插件远程代码执行漏洞 |

| 6 | Struts action远程代码执行漏洞 |

| 7 | Struts2开发模式 |

| 8 | DedeCMS PHP全局变量$_POST覆盖漏洞 |

| 9 | phpMyAdmin exec函数代码注入漏洞 |

| 10 | phpMyAdmin system()函数代码注入漏洞 |

二、漏洞态势

2.1 现网漏洞

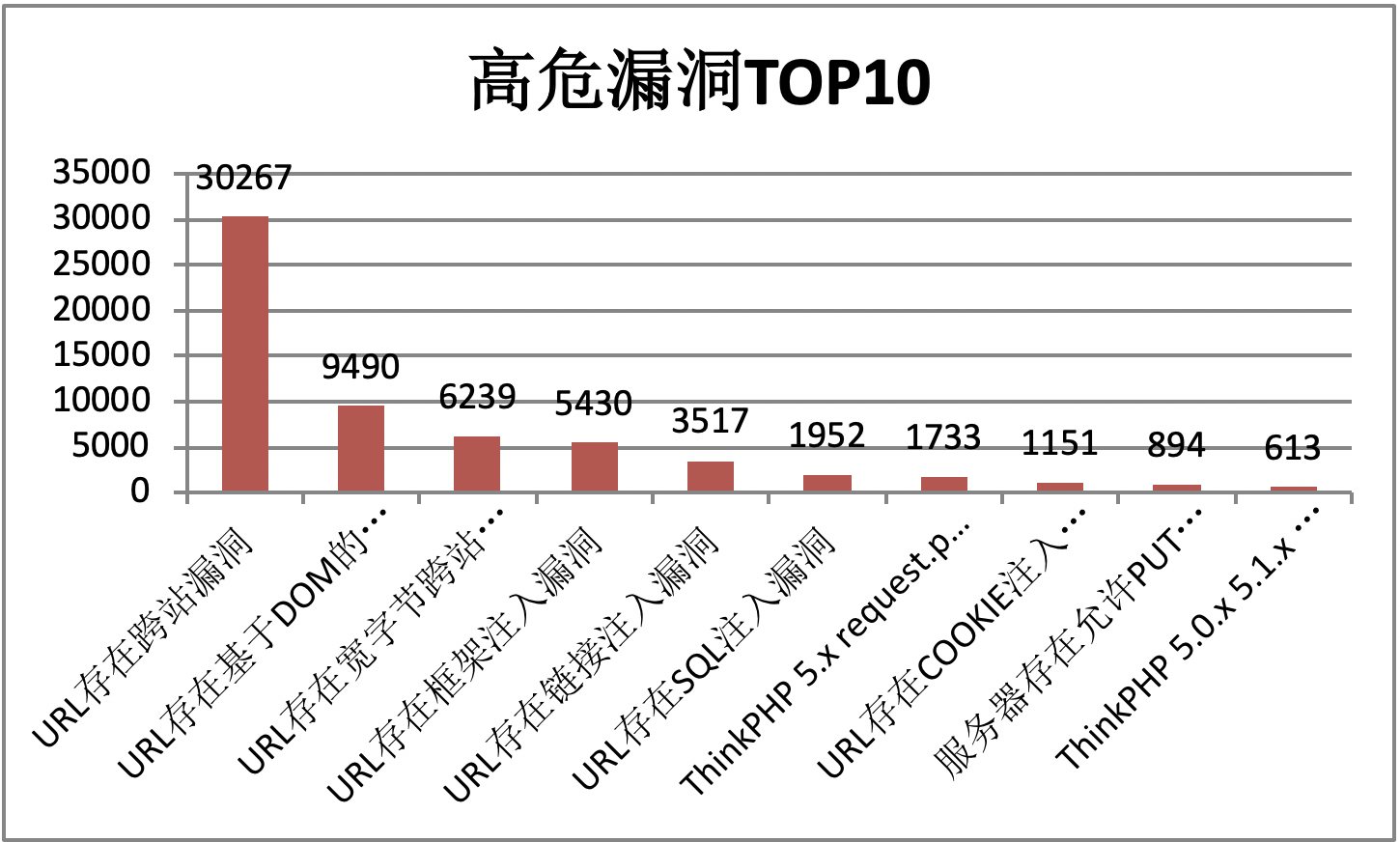

通过抽样调查国内站点漏洞数据发现,存在的高中危漏洞TOP10分别是:

高危漏洞TOP10:

| 漏洞名称 | 数量 |

| 检测到目标URL存在跨站漏洞 | 30267 |

| 检测到目标URL存在基于DOM的跨站脚本漏洞 | 9490 |

| 检测到目标URL存在宽字节跨站漏洞 | 6239 |

| 检测到目标URL存在框架注入漏洞 | 5430 |

| 检测到目标URL存在链接注入漏洞 | 3517 |

| 检测到目标URL存在SQL注入漏洞 | 1952 |

| ThinkPHP 5.x request.php存在变量覆盖导致远程代码执行漏洞 | 1733 |

| 检测到目标URL存在COOKIE注入漏洞 | 1151 |

| 检测到目标服务器存在允许PUT文件上传目录 | 894 |

| ThinkPHP 5.0.x 5.1.x 未过滤控制器导致远程代码执行漏洞 | 613 |

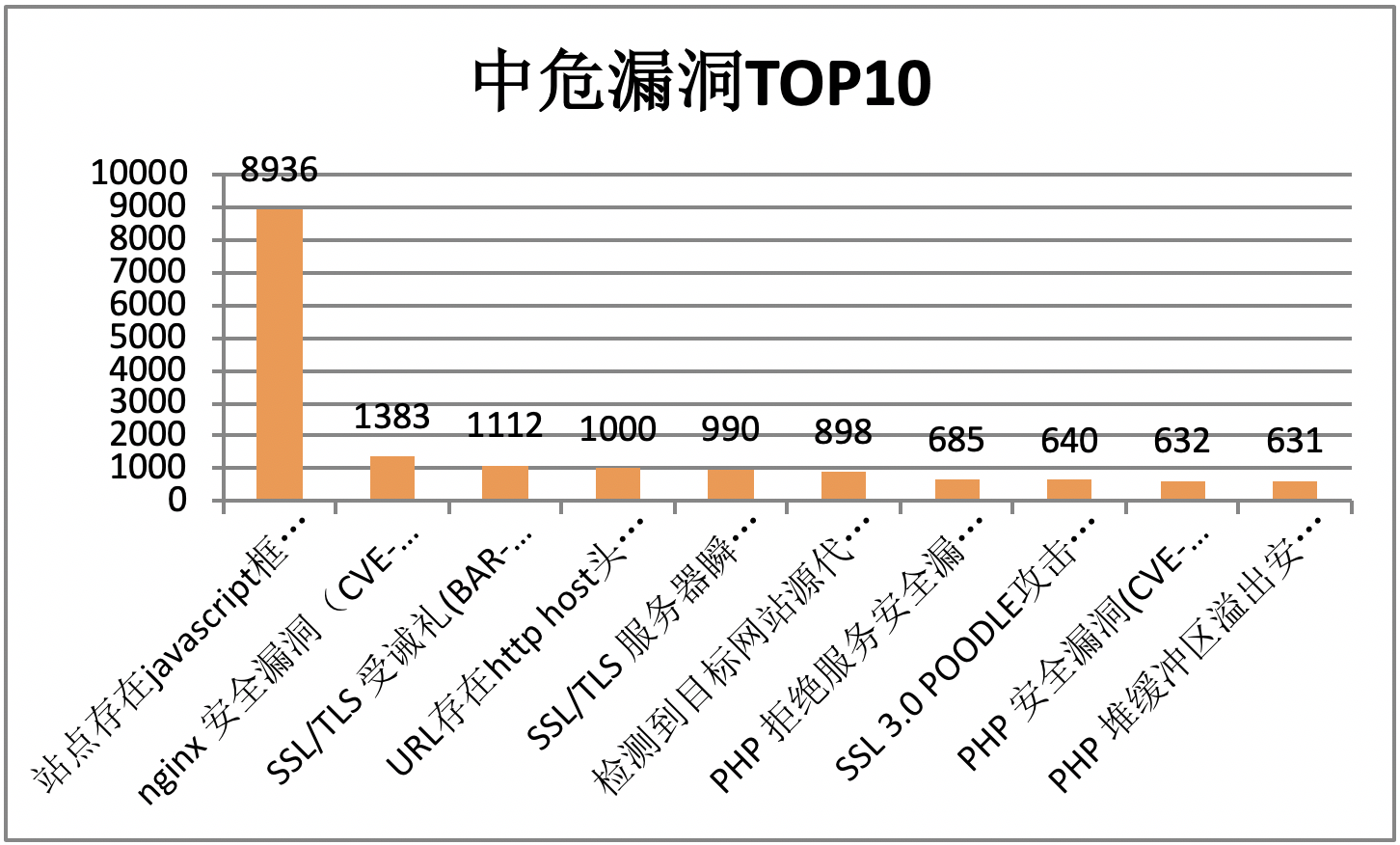

中危漏洞TOP10:

| 漏洞名称 | 数量 |

| 检测到目标站点存在javascript框架库漏洞 | 8936 |

| nginx 安全漏洞(CVE-2018-16845) | 1383 |

| SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)【原理扫描】 | 1112 |

| 检测到目标URL存在http host头攻击漏洞 | 1000 |

| SSL/TLS 服务器瞬时 Diffie-Hellman 公共密钥过弱【原理扫描】 | 990 |

| 检测到目标网站源代码泄露 | 898 |

| PHP 拒绝服务安全漏洞(CVE-2018-19396) | 685 |

| SSL 3.0 POODLE攻击信息泄露漏洞(CVE-2014-3566)【原理扫描】 | 640 |

| PHP 安全漏洞(CVE-2018-14851) | 632 |

| PHP 堆缓冲区溢出安全漏洞(CVE-2018-14883) | 631 |

三、DDoS攻击态势

2019年1月1日到2019年6月31日,监测发现国内部分用户DDoS攻击情况统计如下:

| 本地流量清洗服务 | 详情 |

| DDoS攻击检测数 | 6045 |

| 单次最大攻击流量攻击类型及攻击流量峰值 | SYN FLOOD:119.2Gbps |

| 最长持续时间及攻击类型 | SYN FLOOD:1小时31分2秒 |

| 最大总攻击流量及攻击类型 | SYN Flood: 7371.5Gbytes |

攻击类型分布:

| 攻击类型 | 频次 | 各类型攻击总攻击流量(Gbytes) | 总攻击流量占比 |

| SYN Flood | 592 | 27308.09 | 85.26% |

| ACK FLOOD | 1169 | 3218.206 | 10.05% |

| SSDP REFLECTION FLOOD | 2 | 613.63 | 1.92% |

| UDP Flood | 513 | 313.614 | 0.98% |

| Memcache 反射攻击 | 1 | 127.09 | 0.40% |

| Conn Flood | 1869 | 112.5273 | 0.35% |

| NTP REFLECTION FLOOD | 3 | 303.92 | 0.95% |

| Other | 9 | 32.04 | 0.10% |

| FIN/RST Flood | 1 | 0.039 | 0.00% |

| Stream Flood | 134 | 0.38 | 0.00% |

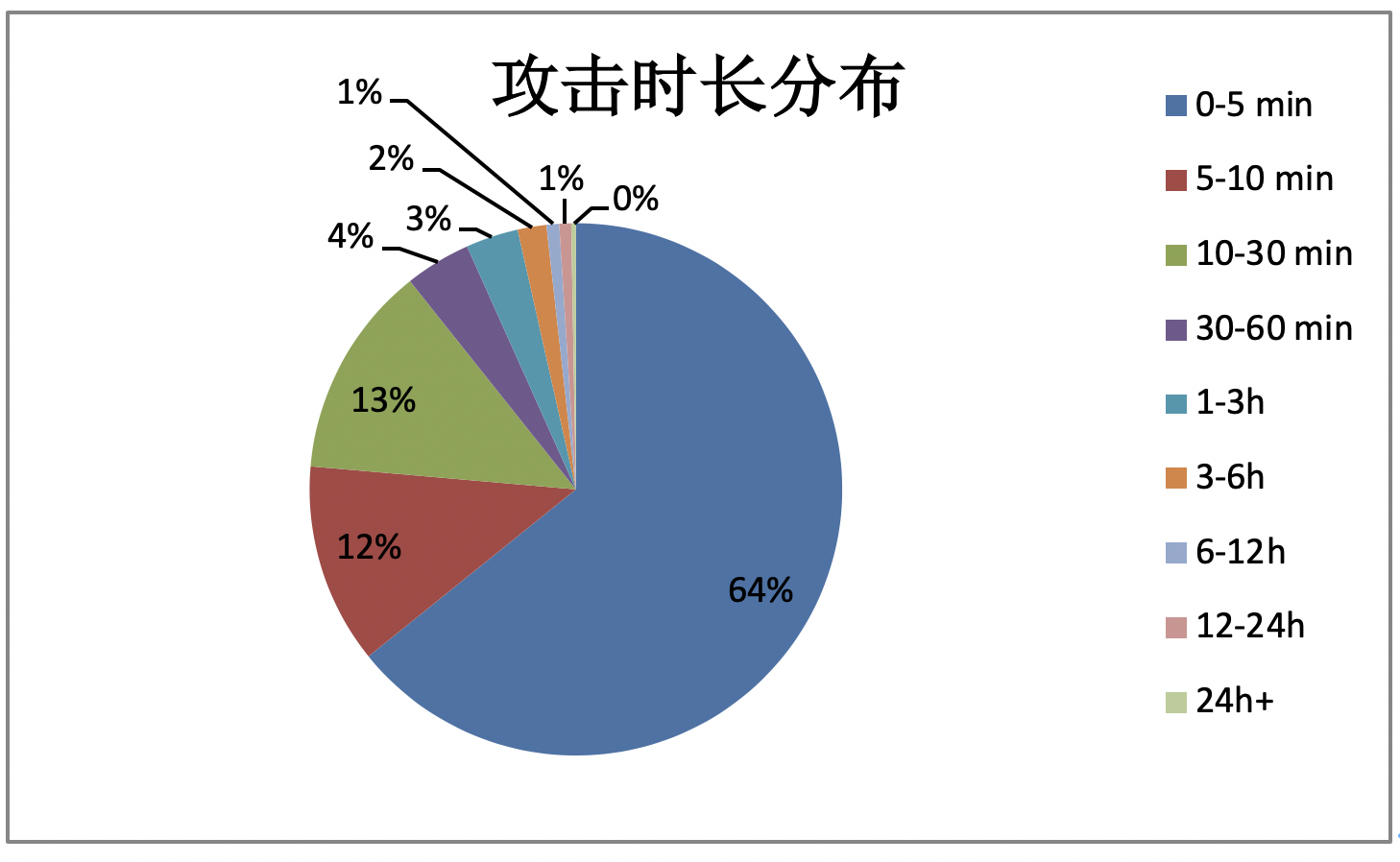

攻击时长分布:

| 时长分布 | 0-5 min | 5-10 min | 10-30 min | 30-60 min | 1-3h | 3-6h | 6-12h | 12-24h | 24h+ |

| 攻击次数 | 2759 | 523 | 555 | 172 | 137 | 75 | 33 | 31 | 12 |

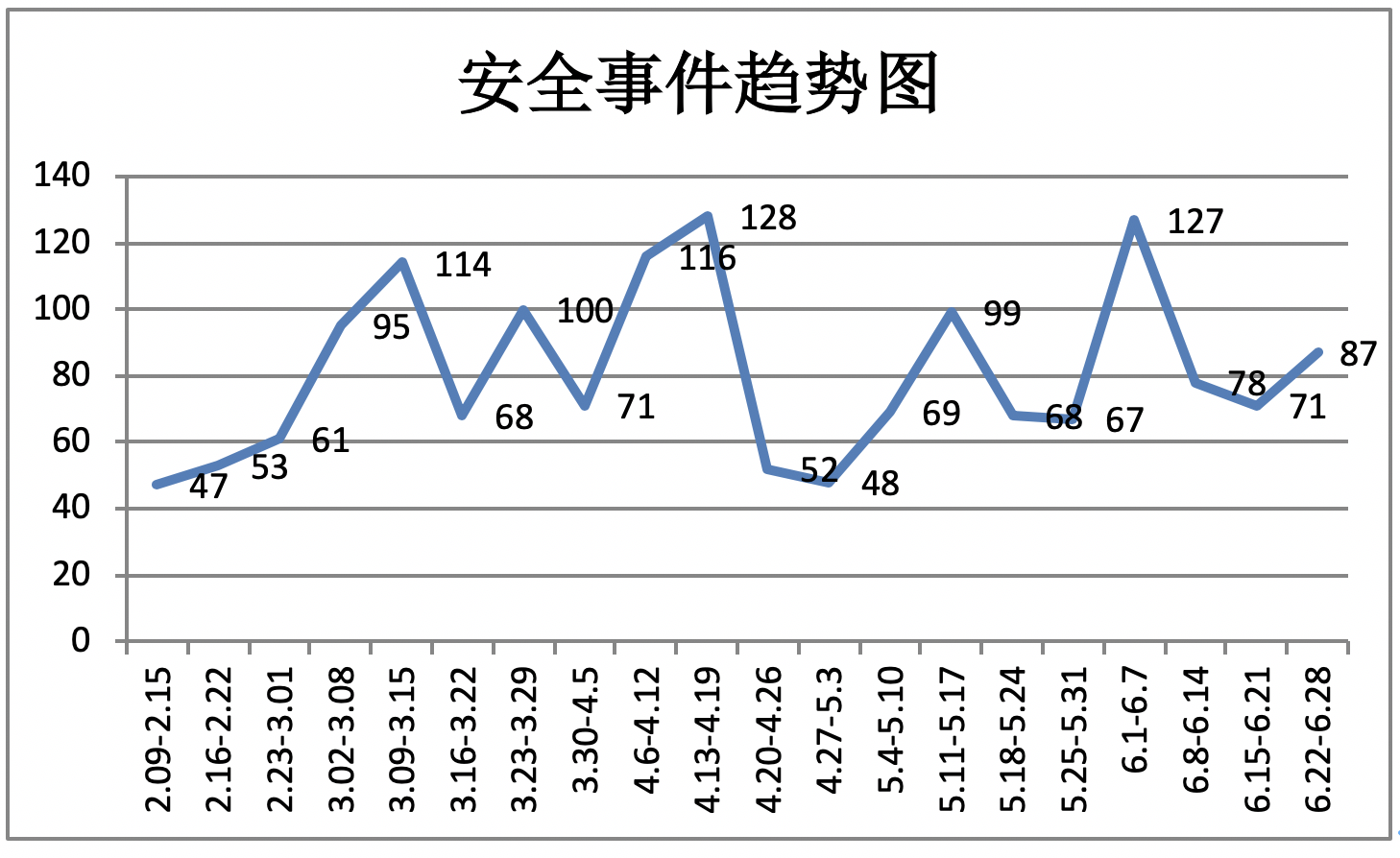

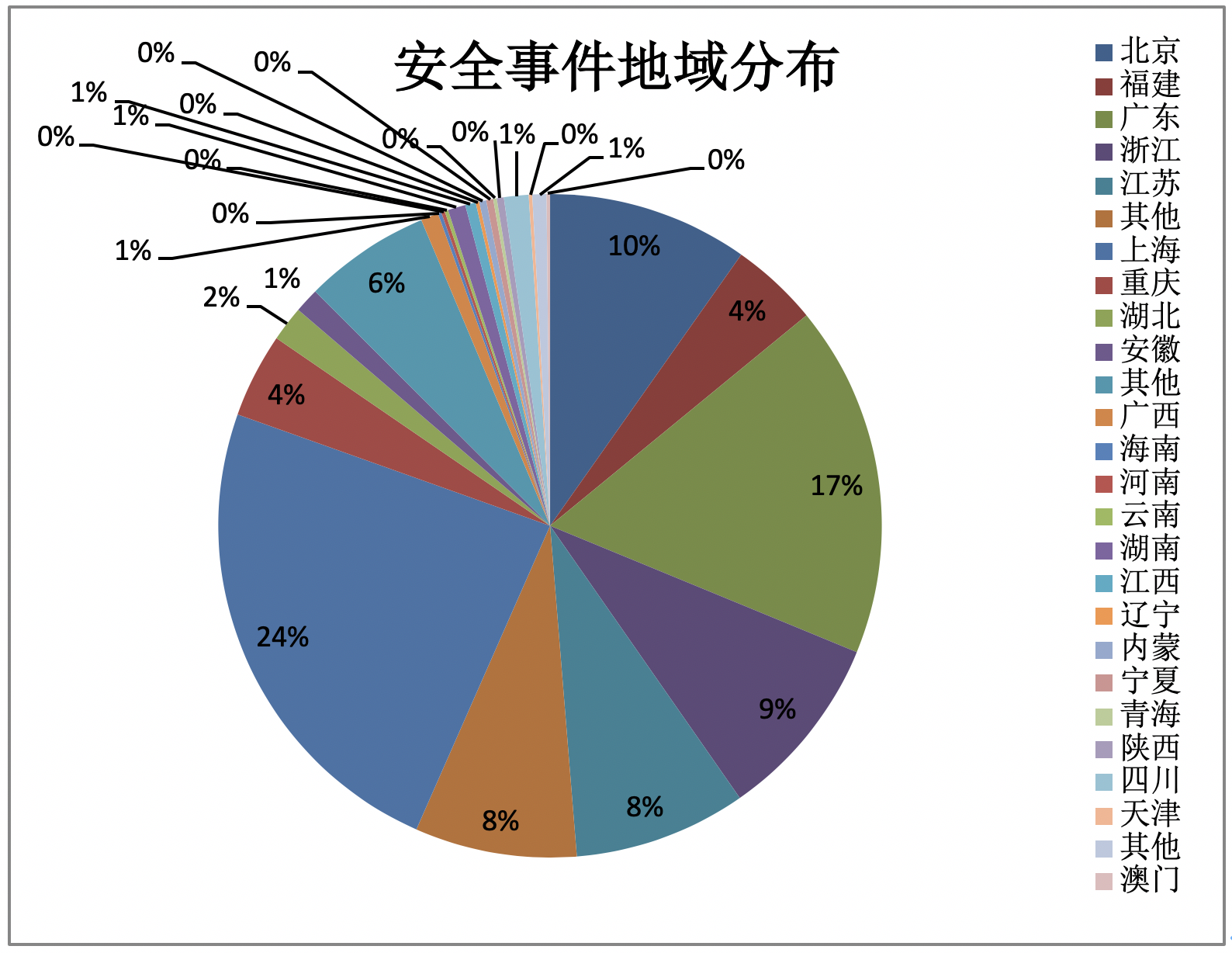

四、安全事件态势

4.1 安全事件

通过抽样调查统计国内部分用户数据,各类安全事件统计如下:

| 事件类型 | 事件量 |

| 网页篡改 | 715 |

| 关键字 | 249 |

| 挖矿 | 239 |

| 蠕虫 | 112 |

| 网页挂马 | 133 |

| 入侵 | 53 |

| 勒索软件 | 35 |

| 恶意程序通讯 | 40 |

| 病毒通信 | 19 |

| 其他 | 19 |

| 僵尸网络 | 9 |

| 木马 | 10 |

| 漏洞攻击 | 10 |

| 流量异常 | 8 |

| 钓鱼 | 7 |

| webshell后门访问 | 6 |

| 拒绝服务 | 4 |

| 样本分析 | 4 |

| 漏洞验证 | 2 |

| 攻击溯源 | 1 |

| 攻击验证 | 1 |

| 漏洞利用 | 1 |

各类安全事件占比:

注:本报告数据来源于国内用户数据的抽样调查,仅供读者参考。