绿盟科技网络安全威胁周报及月报系列,旨在简单而快速有效的传递安全威胁态势,呈现重点安全漏洞、安全事件、安全技术。获取最新的威胁月报,请访问绿盟科技博客 https://blog.nsfocus.net/。

一. 2017年7月数据统计

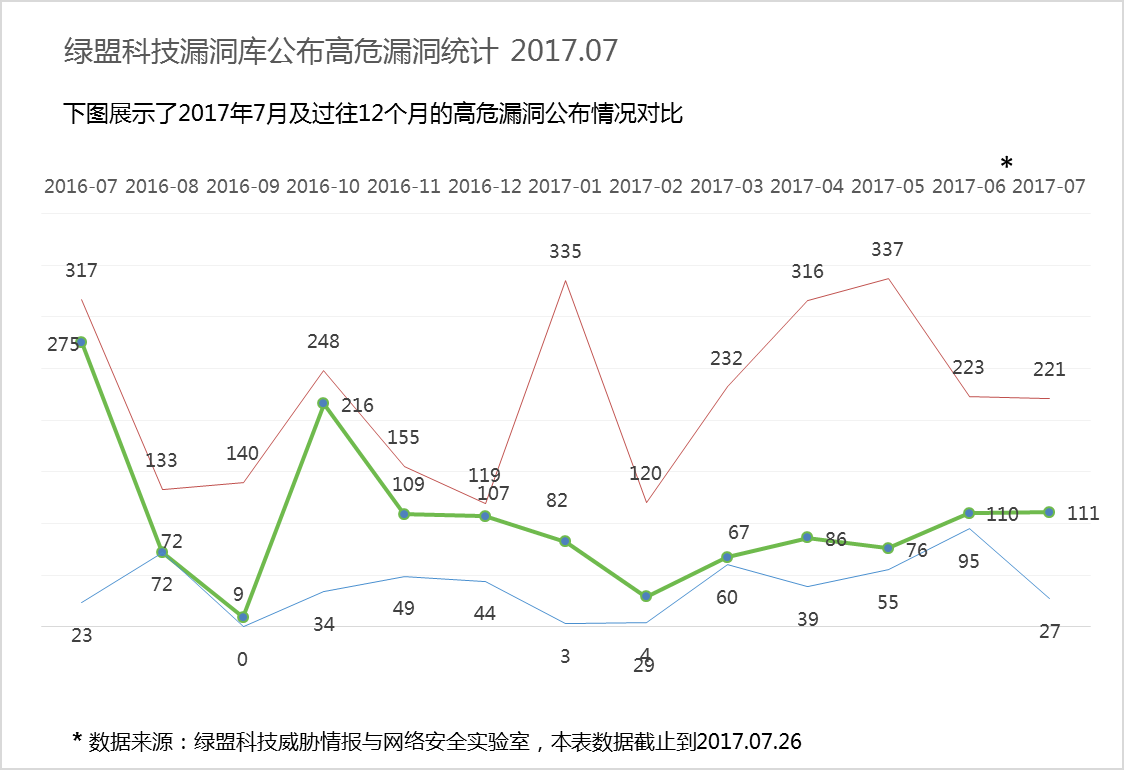

1.1 高危漏洞发展趋势

2017年7月绿盟科技安全漏洞库共收录199个漏洞, 其中高危漏洞111个,微软高危漏洞27个,上月监测到CVE公布高危漏洞数量为221个。相比6月份漏洞数量基本持平。

1.2 互联网安全漏洞

Apache Struts2 远程代码执行漏洞(S2-048)

来源:https://blog.nsfocus.net/apache-struts2-remote-code-execution-vulnerability-s2-048-technical-analysis-protection-scheme/

简述:2017年7月7日,Apache Struts发布最新的安全公告,Apache Struts 2.3.x的strus1插件存在远程代码执行的高危漏洞,漏洞编号为CVE-2017-9791(S2-048)。攻击者可以构造恶意的字段值通过Struts2的Struts1的插件,远程执行代码。

微软发布7月补丁修复55个安全问题

来源:https://blog.nsfocus.net/microsoft-released-july-patch-fix-55-security-issues/

简述:微软于周二发布了7月安全更新补丁,修复了55个从简单的欺骗攻击到远程执行代码的安全问题,产品涉及Internet Explorer、Microsoft Edge、Microsoft Windows、Microsoft Office和Microsoft Office Services and Web Apps、.NET Framework、Adobe Flash Player以及Microsoft Exchange Server。

思科修复9个严重远程代码执行漏洞

来源:http://secjia.com/cisco-security-patches-snmp

简述:思科修复了SNMP子系统中的9个严重远程代码执行缺陷,所有版本的IOS和IOS XE软件都受到影响。思科于6月29日公开披露了该漏洞, 并提供了应急措施, 但是并没有给出安全补丁。。

思科在Chrome和火狐浏览器上的WebEx扩展有远程代码执行漏洞CVE-2017-6753

来源:http://secjia.com/cisco-webex-rce-cve-2017-6753

简述:思科WebEx扩展再曝严重的远程代码执行漏洞,今年再曝严重的远程代码执行漏洞(CVE-2017-6753),这是本年度第二次发现该扩展存在漏洞。攻击者可利用该漏洞在目标机器上以受影响浏览器权限远程执行恶意代码。。

SambaCry漏洞CVE-2017-7494再被利用

来源:http://secjia.com/sambacry-backdoors-on-nas

简述:黑客正在利用SambaCry 漏洞,攻击较早版本的samba 文件共享服务器,并安装木马程序。根据来自趋势科技的专家, 大多数攻击都针对网络连接存储(nas) 设备,这样的设备不少是用Samba服务进行文件共享的。

百度网盘用户数据泄露

来源:http://secjia.com/baidu-pan-databreach

简述:7月18日,有微信公众号发文称,在百度网盘看到大量私人信息,甚至包括企事业单位内部通讯录。

Apache Tomcat安全绕过漏洞CVE-2017-5664

来源:http://secjia.com/baidu-pan-databreach

简述:Apache Tomcat由于设置错误,出现了tomcat安全绕过漏洞CVE-2017-5664,攻击者利用这个漏洞可以绕过某些安全性限制,执行未授权动作。这可能引发更多攻击。

全球大型比特币交易中心Bithumb被黑

来源:hhttp://secjia.com/bithumb-data-breach

简述:世界上最大的比特币和以太加密货币交易市场之一的Bithumb最近被黑客攻击,黑客成功窃取了31800 个Bithumb 网站用户的个人信息,造成超过100万美元的损失。

锤子员工在GitHub提交文件造成数据泄露

来源:http://secjia.com/smartisan-date-leak

简述:近日,锤子员工李貌在GitHub上提交的文件被发现竟然包含坚果Pro的激活数量,截止6月15日共计207707行数据。

Verizon数据泄露

来源:http://secjia.com/verizon-databreach

简述:Verizon数据泄露,数TB文件暴露在公网1400万客户敏感信息公开下载。

2020年底以后Adobe不再支持Flash Adobe

来源:http://tech.163.com/17/0726/07/CQ8M4HT200097U7T.html

简述:2017年7月25日,Adobe在其博客上发布声明,将于2020年底停止更新和分发FlashPlayer,并鼓励内容创作者将现有的Flash内容迁移到新的开放格式。

Petya勒索软件作者公布了主密钥

来源:http://secjia.com/petya-ransomware-released-master-key

简述:Petya作者公布了原始版本Petya勒索软件的主密钥(不是NotPetya),受该软件感染的受害者可使用这个密钥免费恢复加密文件。

(来源:绿盟科技威胁情报与网络安全实验室)

1.3 绿盟科技漏洞库十大漏洞

声明:本十大安全漏洞由NSFOCUS(绿盟科技)安全小组<security@nsfocus.com>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

http://www.nsfocus.net/index.php?act=sec_bug&do=top_ten

- 2017-07-13 Adobe Flash Player远程内存破坏漏洞(CVE-2017-3099)

NSFOCUS ID: 37138

链接:http://www.nsfocus.net/vulndb/37138

综述:Flash Player是多媒体程序播放器。Adobe Flash Player 26.0.0.137在实现上存在内存破坏漏洞,可使攻击者远程执行任意代码。

危害:攻击者可以通过诱使受害者打开恶意swf文件来利用此漏洞,从而控制受害者系统

- 2017-07-12 Microsoft Edge 远程内存破坏漏洞(CVE-2017-8596)

NSFOCUS ID: 37112

链接:http://www.nsfocus.net/vulndb/37112

综述:Microsoft Edge是内置于Windows 10版本中的网页浏览器。Microsoft Edge未正确处理内存对象,在实现上存在远程代码执行漏洞,可导致攻击者在当前用户上下文中执行任意代码。

危害:远程攻击者可以通过诱使受害者打开恶意网页来利用此漏洞,从而控制受害者系统

- 2017-07-10 Apache Struts远程代码执行漏洞(CVE-2017-9791)

NSFOCUS ID: 37074

链接:http://www.nsfocus.net/vulndb/37074

综述:Struts2 是构建企业级Jave Web应用的可扩展框架。在Struts 2.3.x 系列的Showcase 应用中演示Struts2整合Struts 1的插件中存在一处任意代码执行漏洞。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,从而控制服务器

- 2017-07-24 VMware多个产品内存破坏漏洞(CVE-2017-4901)

NSFOCUS ID: 37211

链接:http://www.nsfocus.net/vulndb/37211

综述:VMware Workstation 是一款功能强大的桌面虚拟计算机。VMware Workstation的拖放(DnD)函数存在越界内存访问漏洞。

危害:本地攻击者可以利用此漏洞来提升权限,对宿主机进行非授权的访问

- 2017-06-26 Microsoft Malware Protection Engine远程代码执行漏洞(CVE-2017-8558)

NSFOCUS ID: 36968

链接:http://www.nsfocus.net/vulndb/36968

综述:Microsoft Malware Protection Engine是恶意程序保护引擎。Microsoft Malware Protection Engine在实现上存在远程代码执行漏洞。

危害:攻击者可以利用此漏洞获取敏感信息,绕过某些安全限制

- 2017-07-19 Oracle WebLogic Server 远程安全漏洞(CVE-2017-10137)

NSFOCUS ID: 37184

链接:http://www.nsfocus.net/vulndb/37184

综述:Oracle Fusion Middleware是一个全面的中间件产品系列,由SOA和中间件产品组成。Oracle WebLogic Server在JNDI组件实现上存在安全漏洞。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,对服务器进行非授权的访问

- 2017-06-27 Microsoft Skype栈缓冲区溢出漏洞(CVE-2017-9948)

NSFOCUS ID: 36980

链接:http://www.nsfocus.net/vulndb/36980

综述:Microsoft Lync是一个即时通信客户端。Skype for Business是商务通信软件。Microsoft Skype在实现上存在栈缓冲区溢出漏洞,此漏洞源于MSFTEDIT.DLL未正确处理带消息框的远程RDP剪切版内容。

危害:远程攻击者可以利用这些漏洞控制受害者系统

- 2017-07-17 Apache HTTP Server 内存破坏漏洞(CVE-2017-9788)

NSFOCUS ID: 37147

链接:http://www.nsfocus.net/vulndb/37147

综述:Apache HTTP Server是Apache软件基金会的一个开放源代码的网页服务器。Apache httpd的某些版本,在mod_auth_digest连续分配key=value之前或之间,类型’Digest’的Proxy-]Authorization标头值占位符未被初始化或重置。存在信息泄露漏洞。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,对服务器进行非授权的访问

- 2017-07-14 Nginx 远程整数溢出漏洞(CVE-2017-7529)

NSFOCUS ID: 37146

链接:http://www.nsfocus.net/vulndb/37146

综述:Nginx是一款使用非常广泛的高性能web服务器。Nginx 0.5.6-1.13.2版本在nginx

范围过滤器模块中存在整数溢出漏洞,可使攻击者通过构造的请求,获取敏感信息。

危害:远程攻击者可以通过向服务器发送恶意请求来利用此漏洞,对服务器进行非授权的访问

- 2017-06-30 Schneider Electric U.motion Builder 硬编码密码漏洞(CVE-2017-9957)

NSFOCUS ID: 37013

链接:http://www.nsfocus.net/vulndb/37013

综述:Schneider Electric U.motion Builder是一款生成器产品。U.motion Builder 1.2.1及更早版本在实现上存在系统web访问帐户硬编码漏洞,可导致信息泄露。

危害:攻击者可以利用此漏洞获取敏感信息,劫持用户会话,绕过某些安全限制。

1.4 DDoS攻击类型

7月份绿盟科技科技威胁情报及网络安全实验室收集及梳理了近12860次攻击,与6月份相比,攻击次数减少,但在这个月的攻击类型中,SSDP攻击是主要的攻击类型,在攻击事件中接近50%

小提示

- ChargenFlood:Chargen 字符发生器协议(Character Generator Protocol)是一种简单网络协议,设计的目的是用来调试TCP 或UDP 协议程序、测量连接的带宽或进行QoS 的微调等。但这个协议并没有严格的访问控制和流量控制机制。流量放大程度在不同的操作系统上有所不同。有记录称,这种攻击类型最大放大倍数是358.8倍。

- NTPFlood:又称NTP Reply Flood Attack,是一种利用网络中时间服务器的脆弱性(无认证,不等价数据交换,UDP协议),来进行DDoS行为的攻击类型。有记录称,这种攻击类型最大放大倍数是556.9倍。

- SSDPFlood:智能设备普遍采用UPnP(即插即用)协议作为网络通讯协议,而UPnP设备的相互发现及感知是通过SSDP协议(简单服务发现协议)进行的。攻击者伪造了发现请求,伪装被害者IP地址向互联网上大量的智能设备发起SSDP请求,结果被害者就收到了大量智能设备返回的数据,被攻击了。有记录称,这种攻击类型最大放大倍数是30.8倍。

更多相关信息,请关注绿盟科技DDoS威胁报告。

二. 博文精选

德勤报告解读:能源行业正面临着严峻的网络安全问题

6月26日,世界四大会计事务所之一的德勤发布了针对石油和天然气行业网络安全的调查报告—《保护联网能源储备—上游石油与天然气行业网络安全问题》,其中深度揭秘了石油与天然气行业面临的网络安全威胁以及应对重点。。

Petya和NotPetya的关键技术性区别

有关Petya和NotPetya的文章这段时间已经铺天盖地了。大家都知道Petya和NotPetya是利用了永恒之蓝的漏洞,修改用户主引导记录(MBR),从而实现文件的加密。可是它们之间的具体区别是什么呢?本篇文章着重从技术角度分析了Petya和NotPetya的关键不同点。

浅谈消费金融及《消费金融公司试点管理办法》解读

所谓消费金融公司是指经中国银行业监督管理委员会批准,在中华人民共和国境内设立的,不吸收公众存款,以小额、分散为原则,为中国境内居民个人提供以消费为目的贷款的非银行金融机构。消费金融公司的注册门槛为3亿元人民币或等值的可兑换货币,且为一次性实缴货币资本。消费金融公司的业务主要包括个人耐用消费品贷款及一般用途个人消费贷款、信贷资产转让及同业拆借、发行金融债等。。

绿盟网站安全解决方案白皮书

近些年来,随着互联网技术的发展以及电子商务和电子政务的普及,各党政机关、企事业单位面临的网站安全问题也随之凸显出来。为了继续发挥互联网经济产生效益和优势,需要我们必须积极应对网站安全问题。

(来源:绿盟科技博客)

三. 安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

ToorCon

时间:Aug28-Sep 3,2017

简介:ToorCon (a play on the word “Root” in the computing sense) is another West Coast US event, which is considered as being pretty left-field. Having started in 1999 (in San Diego, CA) this hacker conference is named after the San Diego 2600 user group..

网址:https://sandiego.toorcon.net/

26th USENIX Security Symposium

时间:August 16–18, 2017

简介:The USENIX Security Symposium brings together researchers, practitioners, system administrators, programmers, and anyone interested inthe latest advances in the security and privacy of computer systems and networks. USENIX is the first technical membership association offering open access to research, with a variety of events covering sysadmin, security, systems, and more.

网址:https://www.usenix.org/conference/usenixsecurity17

声 明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000年4月,总部位于北京。在国内外设有30多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测/防护、抗拒绝服务攻击、远程安全评估以及Web安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于2014年1月29日起在深圳证券交易所创业板上市交易,股票简称:绿盟科技,股票代码:300369。

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880