什么是Xcode

Xcode 是苹果公司开发的编程软件,是开发人员进行苹果电脑及手机程序开发的工具。根据斯诺登提供的资料,美国政府研究人员创建了一个特殊版本的Xcode,希望借此将监控后门植入到手机应用程序APP中,并通过苹果应用商店App Store散发。(该信息引自百度百科等词条)

XcodeGhost事件动态

-

9月12日,国内某软件厂商在调整软件APP时,发现其在启动、退出时会通过网络向这个域名(init.icloud-analysis.com),发送异常的加密流量;

-

9月14日,CNCERT发布了这个事件的预警公告;

-

9月18日,由于事件涉及国外最大的手机厂商苹果,国内媒体及安全圈开始对事件发酵传播;

-

9月19日,绿盟科技云安全平台发布XcodeGhost分析、在线自主扫描服务及相关应对建议

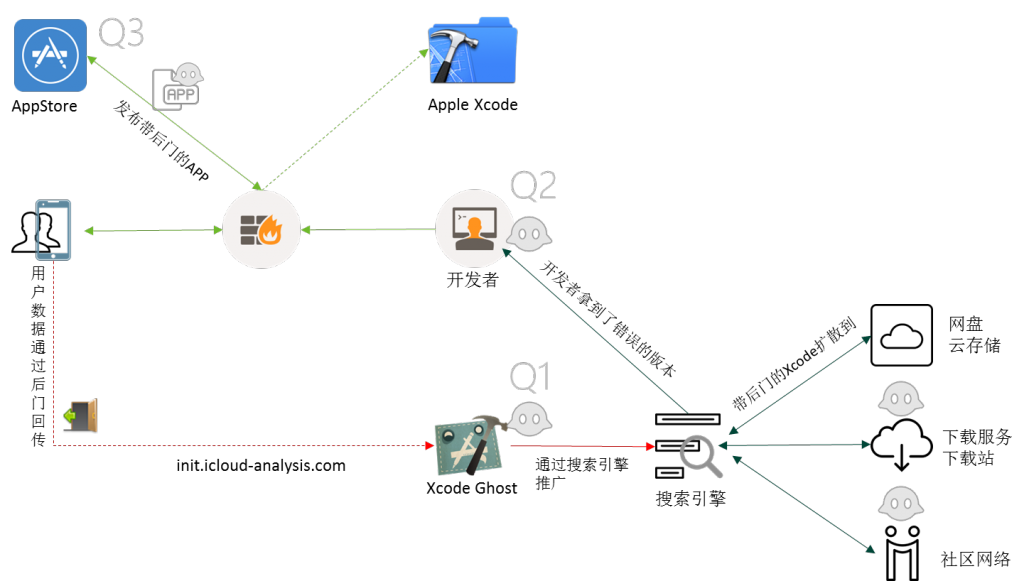

XcodeGhost后门传播过程

考虑到XcodeGhost在传播机制上利用了搜索引擎进行优化推广(SEO),策划者至少在1年之前就开始了这个动作。

- 开发者会从苹果官方网站上获取Xcode开发工具,但由于大家都知道的原因,下载速度较慢,或者有时候无法下载。这样就只能从搜索引擎尝试搜索下载资源了。

- 某些人就看中了这个机会,对Xcode开发工具做了手脚,并通过搜索引擎进行推广,将这个版本散播到各种云存储、下载服务及社区网络

- 开发者通过搜索下载做了手脚的Xcode,开发出的手机程序APP,就也带了后门,并向苹果应用商店APPStore提交

- 出于某些原因,苹果商店审核通过了这些带有后门的程序,并将之在应用商店中公开发布

- 广大的用户在苹果应用商店中下载安装了这些带有后门的程序,而且这些程序往往还都是比较热门的程序

- 带有后门的手机程序安装数量越来越大,开始有批量的用户数据向这个网站发送,(init.icloud-analysis.com)

]1 xcodeGhost传播链条

影响范围

在网络上流传了各种受影响的APP列表及相关信息,比如”发现AppStore下载量最高的5000个APP中有76款APP被XCodeGhost感染,其中不乏大公司的知名应用,也有不少金融类应用,还有诸多民生类应用。根据保守估计,受这次事件影响的用户数超过一亿”

但根据绿盟科技云安全平台XcodeGhost自助检测情况来看,主要大客户的手机应用程序均未受影响,包括运营商、银行、证券、航空、公安。互联网应用最新发布的版本中,还有如下APP存在问题,包括网易公开课、滴滴打车、12306。

还存在的四个问题

Q1:XcodeGhost的目的是什么?据其说只是做了测试,投放了广告,测试的目的是测试什么,测试苹果安全审核机制吗?所谓”传源码供研究人员分析,业内人士从源码判断’可信度较高'”的说法,并不足以证明他们的原始目的。一旦测试成功,后面再做什么,很难说了。且追溯这件事情的起源,可以看到其”用心良苦”的几个地方。

- 钻了空子,利用了国内不易获取官方Xcode的中间环节,

- 收集用户设备上的诸多信息,包括设备型号及系统版本等,并采用加密手段,将信息回传到init.icloud-analysis.com。在绿盟科技长年的攻防事件分析经验来看,这常常是攻击者在踩点,这在之前《简要分析Hacking Team 远程控制系统》中,可以看到类型的回传数据。

- 采用了SEO推广等手段,将其做了手脚的Xcode版本,快速扩散到各个领域。

Q2:这次被感染的开发者涉及几十个大小组织,表明移动开发领域出于种种原因,缺乏内部安全性审核,这可能是互联网营销模式所导致的,包括快速迭代的要求,包括安全方面缺乏投入等原因,这方面的典型案例,之前我们在《互联网金融安全:裸跑问题尽早解决》中也提到过。

Q3:苹果APPStore对于APP的审核机制还存在一定的问题,显然对于广告的审核机制与后门的审核机制,存在模糊地带,这可能就是Q1中测试行为的真正目的。由于这个审核机制存在这样的问题,才导致那么多被做过手脚的APP依然得以发布,被大范围的用户下载使用。

类比这种情况,安卓平台对于APP的审核更为糟糕,google是完全被封闭的,国内的开发者完全只能从非官方渠道下载,且其APP市场更为混乱,一旦发生安全事件,影响更为恶劣。

Q4:这个问题并没有在上图中标示出来,因为这个问题在国内众多云存储、下载服务及社区网络中,已经变得”不成问题”。许多公开散发的自由软件,尤其是一些稀缺资源上,大多捆绑有各种推广服务及广告内容,这些推广形式大多带有后门,这些后门除了做广告之外,随时都有可能转变性质,去做更为恶劣的事情,比如发起DDoS攻击。

值得让公众警惕的是,随着XcodeGhost事件的不断传播,公众已经开始急切需要app后门的检测手段,而各种各样的检测工具,又开始在各种云存储、下载服务及社区网络中流传,这些工具是否还存在问题,如果又有做过手脚的检测工具散播开来并在大量用户的电脑上安装,有再次被大量利用的可能。安全检测及评估需要严格控制资质,并需要打造云安全平台。

检测机制

绿盟科技的技术专家对数十例受感染的ipa进行拆包分析,可以看到XcodeGhost的主要特征就是那个域名,对这个特征进行匹配扫描,即可以快速判断APP是否已被做过手脚。

- 检查开发的ipa包中可执行文件是否包含”icloud-analysis.com”字符串,

如果您还在开发过程中,可以采用如下方法快速判断当前开发环境是否已经受到污染

- 检查Xcode目录下的如下目录下是否存在可疑的framework文件,官方Xcode中该目录为空

- /Applications/Xcode.app/Contents/Developer/Platforms/iPhoneOS.platform/Developer/SDKs

- 并检查Target->Build Setting-> SearchPaths->Framework Search Paths中设置是否正确

这里将其中的主要特征公布出来,1与安全同行交流,便于尽快完善检测机制;2便于大家进行手工自检。

绿盟云发布XcodeGhost在线检测

基于XcodeGhost特征,绿盟科技云安全平台快速发布XcodeGhost自服务在线检测,用户可以将自己的APP(ipa文件)上传到该平台,即可以快速检测及确认程序是否使用了非官方版的Xcode,以及是否存在安全风险。

整个检测过程不会再次封装及散播程序文件样本,更不会涉及用户环境,确保不会造成次生影响。

您可以登录绿盟云,尽快进行在线自助检测

https://cloud.nsfocus.com/#/krosa/views/initcdr/secalertindex

当上传的IPA经过扫描后,出现如下提示,则确定存在XcodeGhost后门

]4 XcodeGhost检测结果

防护建议

- 对于普通用户,请随时关注官方APP的升级情况,一旦官方发布新版本,请尽快升级;

- 对于开发者,请从官方下载Xcode乃至更多的开发工具,并建议进行MD5和SHA1双校验。后续要提高相关安全意识及参加相关安全开发的培训。

- 对于开发组织,请尽快进行内部代码安全性审核,同时可以考虑与安全厂商进行合作,进行安全性评估。

- 对于行业组织or主管机构,呼吁成立APP安全性审核的组织以及安全规范标准。

- 对于苹果公司,呼吁其加强安全性审核机制,不要对IOS系统安全性存在盲目的自信,并考虑与国内的安全组织进行积极协作,促进安全生态环境建设。