一、概要

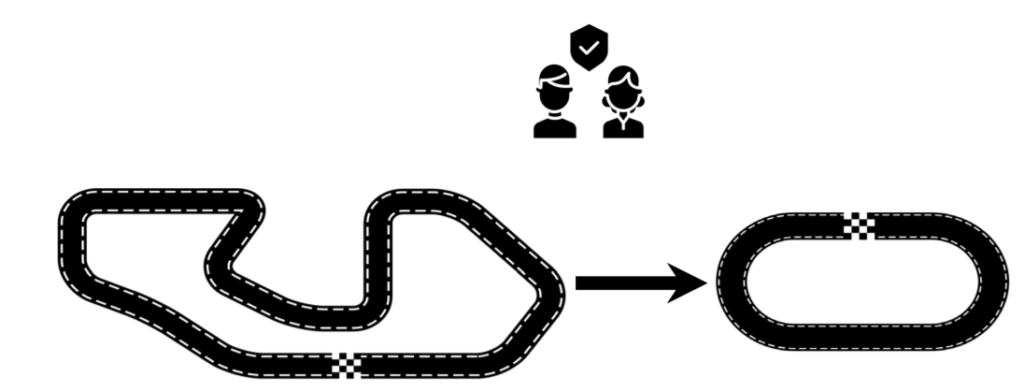

在 RSAC 大会上,Jeff 在议题“Top Active Directory Attacks: Understand, then Prevent and Detect“中分享了他对内网攻防的看法。他认为,攻击方获取了内网的初始权限后,攻击方和防守方就开始了一场赛跑,攻击方要尽可能快的达成目的,防守方要尽可能快的检测并响应攻击事件。他列举了攻击方获取初始权限后,高频使用的攻击方式及对应的加固措施,便于防守方可以快速的检测和响应,并通过加固措施延缓攻击方的攻击时间。

二、防守方面临的挑战

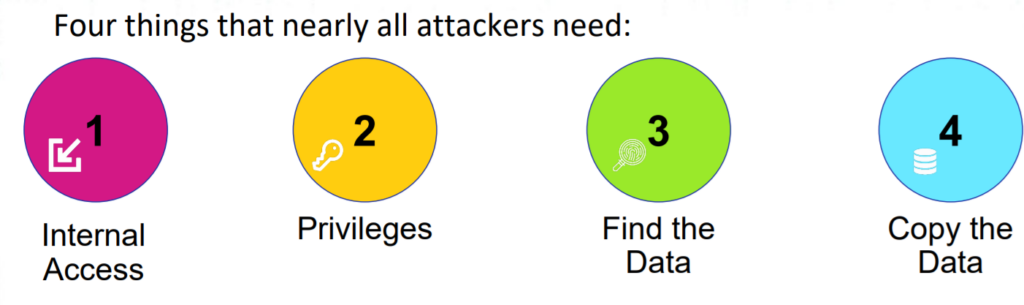

在分析攻击方的整个攻击过程时,Jeff 把攻击过程的洛克马丁七杀链简化为四个阶段:

第一阶段,攻击方通过网络钓鱼、攻击公开服务、近源攻击、供应量攻击等方式获取一个内部网络的立足点。

第二阶段,攻击方寻找到内部网络中有特权的用户,进一步扩张权限。

第三阶段,攻击方寻找有价值的数据,即使在有特权的情况下,寻找有价值的数据都不是一件容易的事。

第四阶段,攻击方通过复制等手段窃取数据。

另外攻击方的目标还可能是植入勒索软件,即第三阶段和第四阶段合并为删除备份植入勒索软件,这极大的缩短攻击方达成目标的时间。

采取预防措施确实可以解决部分问题,但预防措施不能百分百的问题解决问题,还要着重于检测和加快响应速度,防御方应尽可能在攻击方达成目的之前检测并响应攻击事件,主要是两方面

- 减少防御方检测和响应的时间

2.让攻击方花费更长的时间

三、高频攻击方式及加固措施

3.1 高频攻击方式

密码喷洒

用几个固定的密码模式比如 Password、Welcome 等常见单词的变形,遍历用户列表尝试登录单因素认证的应用如:outlook web app、office 365、SMTP、VPN(部分是双因素)、RDP、SMB文件共享等服务,这种方式的优势在于可以避免触发用户锁定策略。

撞库攻击

很多用户在不同系统使用相同的帐号密码,因此得到用户在A系统的账户后可以尝试登录B系统。即通过已经泄露的账户密码,批量登录其他系统,可以快速获取一批可以登录的用户,这些用户可以用来快速扩大权限。

文件共享

内网中通过SMB共享文件尤其时跨部门分享时,用户一般不会额外设置文件共享的权限,默认情况下内网中的任何用户有读权限。攻击方有任意一个内网用户,即可查看这些文件内容

DNS fallback滥用

内网中 DNS 解析失败时会尝试 LLMNR、NBNS 等协议,如果配置有误,会导致LLMNR投毒,进而可能会导致 NTLM Relay。

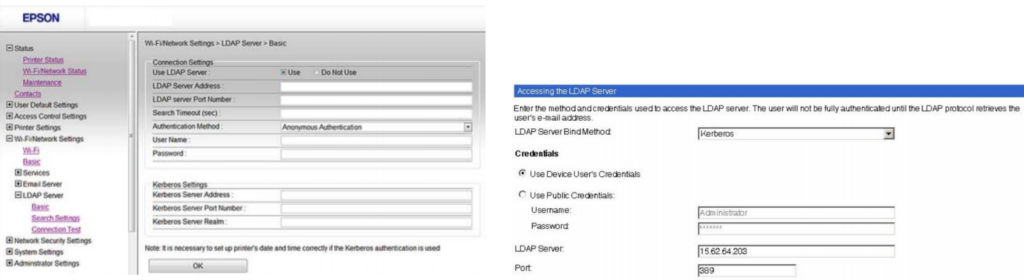

打印机

打印机的 Web服务可以匿名访问,而且在Web服务中保存了AD账户密码。例如:

Kerberoasting

在微软 Kerberos 协议实现中,任何经过认证的域用户可以获取服务票据,服务票据通过服务账户 HASH 加密,而服务账户一种是关联到机器账户,一种是关联到域用户账户。机器账户密码复杂爆破难度高,通常寻找域用户账户关联的服务来进行爆破。

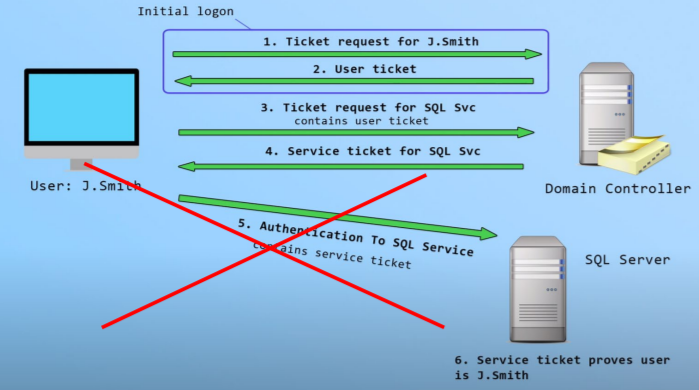

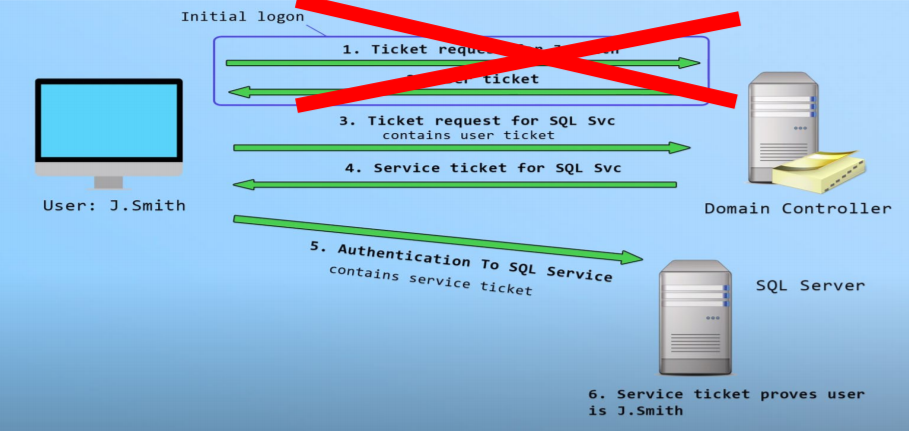

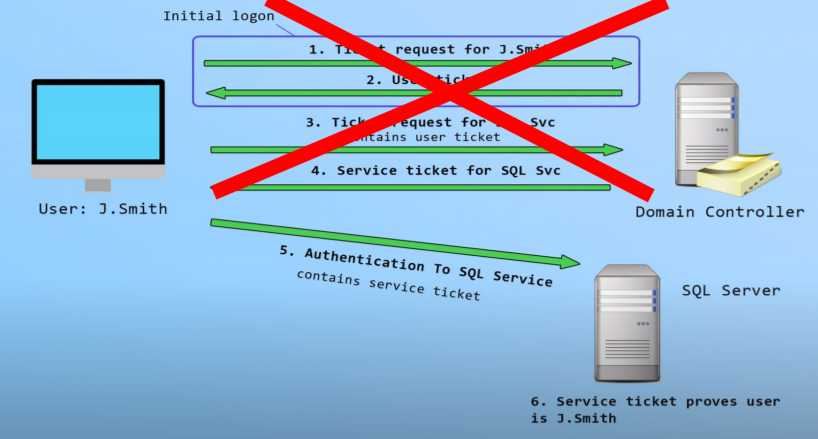

黄金票据攻击

黄金票据本质是由 KDC 的krbtgt 账户 HASH 加密的,所以一但获取到 krbtgt 账户的 HASH,就可以不通过 KDC,直接生成黄金票据。

白银票据攻击

白银票据本质是 KDC 用服务服务账户的 HASH 加密生成的,所以一但获取到服务账户的 HASH,就可以不通过 KDC,直接生成白银票据。

3.2 对应的加固方案

Kerberoasting

短期加固措施:扫描内网所有的 SPN,找到可被爆破的 SPN,对这些 SPN 设置复杂的密码、设置复杂的密码策略、审计登录日志。

长期加固措施:通过 4624 登录事件日志,判断可被爆破的账户是否还在使用,如果没有使用,删除该SPN,并且重置每个账户的密码并配置新的策略,也可使用微软的 GMSA 功能维护这类账户。

密码喷洒和撞库攻击

加固措施:密码策略中配置禁止词汇,如常见的password、spring 等、在 DC 上安装agent、开启审计模式。

打印机

短期加固措施:找出所有子网,利用 nmap 扫描 web 服务,使用 EyeWitness 获取web应用截图并检查 web应用是否被密码保护。

长期加固措施:迁移所有的打印机到独立的子网。

文件共享

短期加固措施:通过Snaffler 寻找敏感信息,并删除。

长期加固措施:寻找所有的文件共享,索引并搜索所有公司认为的敏感信息,并删除。

DNS fallback滥用

短期加固措施:通过 Wireshark 检查使用 LLMNR、NBNS、mDNS的 IT 设备,并禁用这些协议。

长期加固措施:逐步在整个公司禁用这些协议,同时也禁用 WPAD,并且验证SMB 签名是否启用。

四、总结

攻防双方都要了解攻击方式并减少自己的行动时间,都要采取措施增加对方的行动时间。整个分享聚焦于通过了解攻击方式和对应的加固措施来达成这一目标,列举的几个攻击方式也是简单且高频在域环境中出现的。

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。