“WannaCry”勒索事件自爆发以来,造成了大量Windows主机感染,本文档用于指导企业安全管理人员可以在第一时间对可能发生的病毒爆发进行充分准备,引导企业通过正确的流程和手段进行危害抑制和损失控制。

准备工作

内部通告

企业应首先建立组织内部的通告机制,确保全员了解并遵从相关指导,避免错误操作所造成的不必要的损失,内部通告包括但不限于:

- 微信客户端/短信通告

- 办公环境人工通告

通告内容应说明,可参考下文:

由于近日爆发WannaCry勒索病毒,此病毒可在局域网内通过445端口自行传播,为了避免周一上班后刚开机就被感染, 且把硬盘所有文件都加密,请开机前先断网,按顺序执行如下4条防护操作,windows服务器运维人员请尽早执行。 已经发现自己中病毒,文件被加密的电脑、服务器,禁止接入网络! 防护操作: 1.已感染主机禁止接入网络 2.断网(拔网线) 3.开机(若关机状态) 4.关闭445端口并确认(如自行可处理):本机cmd窗口执行命令"netstat -ano | findstr ":445"",回车后无任何返回。 5.联系企业IT运维或安全人员协助离线打补丁,联系人:xxxx

相关工具

企业应自行或联系安全服务供应商提供相关工具,建议工具如下:

启动必读

- 尽可能保持主机关闭以及断网状态:部分解决方案建议通过联网下载修复工具的方式对漏洞进行修补,这种行为在当前的互联网环境下是非常危险的,已经发现有部分处于专网内的用户在打开电脑联网下载修复工具时被蠕虫感染。这是由于存在漏洞的主机在联网的同时,会迅速的被蠕虫扫描到,相当于给了蠕虫可乘之机。建议如主机未开机,继续保持主机关闭,并拔掉网线,关闭Wifi等可能的网络接入。

- 付费风险:部分中招主机可能包含关键信息,企业处于业务考虑可能会考虑通过比特币付款,目前尚未确认付款可以恢复数据,建议企业慎重考虑。

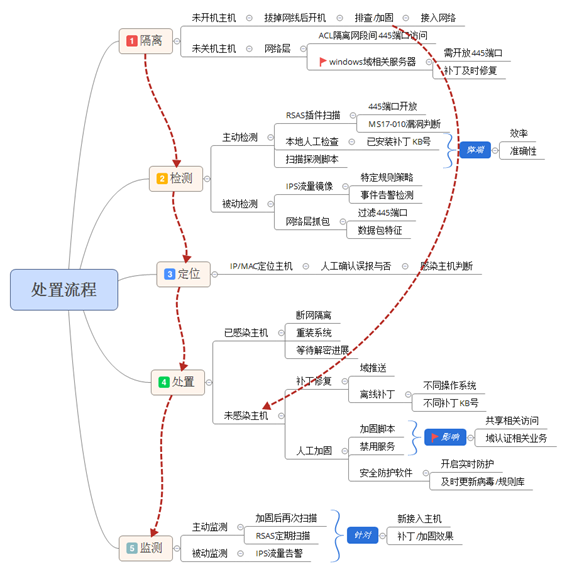

处置流程

WannaCry勒索蠕虫病毒处置五步走,如下图。

网络隔离

网络中可能存在持续运行的主机,这部分主机很可能已经被感染了蠕虫病毒,为了病毒进一步扩散,风险控制第一步:通过ACL网段访问控制做网络层的隔离处理,防止蠕虫病毒通过445端口在网段间传播。详细操作参考附录B ACL网络访问控制。

以Cisco设备配置为例,在网络边界(出口网关、路由器或安全设备)、内部网络区域(交换机及无线设备)处部署安全策略,以防范和降低攻击产生的影响。详细配置方案如下:

Cisco设备旧版本配置:

ip access-list extended deny-WannaCry deny tcp any any eq 445 permit ip any any interface [需要挂载的三层端口名称] ip access-group deny-WannaCry in ip access-group deny-WannaCry out

Cisco设备新版本配置:

ip access-list deny-WannaCry deny tcp any any eq 445 permit ip any any interface [需要挂载的三层端口名称] ip access-group deny-WannaCry in ip access-group deny-WannaCry out

其他设备的配置可参考附录B ACL网络访问控制,或联系相关设备厂商进行配置。

风险检测

做好网段间的445端口访问控制后,使用主动检测结合被动检测的方式,对网络中存在的被感染主机以及漏洞主机进行风险排查。

主动检测

- MS17-010漏洞扫描

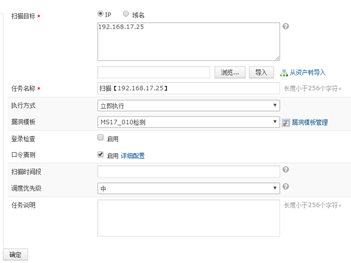

使用绿盟科技远程安全评估工具,加载MS17-010插件扫描分析网段中存在的受漏洞影响的主机。详细操作步骤如下:

1、升级RSAS检测规则,将规则升级至最新版

2、在模版管理—漏洞模版中,点击添加,新增MS17-010漏洞模版。

3、搜索MS17-010,勾选规则。

4、新建对网络主机MS17-010漏洞的扫描任务,勾选上一步新建的漏洞模板。

5、如果主机存在漏洞,扫描结果中会出现漏洞风险信息。

人工排查

1.对于未开机的主机,风险排查确认网络中不存在感染主机后,断开网络后再进行开机检查;

2.对于持续开机运行的主机,人工查看是否感染了勒索蠕虫病毒。

– 若感染病毒,立即断网隔离,等待下一步处置;

– 若未感染病毒,断网查看是否安装了相关的安全补丁,排查方法如下:

windows Server 2003检测方法

在“添加或者删除程序”功能面板中,开启“显示更新”,查找是否存在KB4012598补丁。

下图为已安装补丁显示。

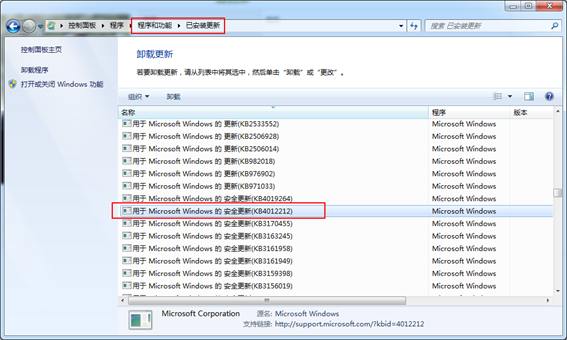

Windows 7 补丁检测方法:

打开“控制面板”——> “程序和功能”——> “查看已安装的更新”,查找Windows 7操作系统的MS17-010漏洞对应的更新补丁(KB4012212)。

由于不同系统版本中补丁编号不同,对照如下表所示的相应补丁进行查找:

| 系统版本 | 补丁号 |

| Windows XP SP3 | KB4012598 |

| Windows XP x64 SP2 | KB4012598 |

| Windows 2003 SP2 | KB4012598 |

| Windows 2003 x64 SP2 | KB4012598 |

| Windows Vista Windows Server 2008 | KB4012598 |

| Windows 7/Windows Server 2008 R2 | KB4012212 |

| KB4012215 | |

| Windows 8.1 | KB4012213 |

| KB4012216 | |

| Windows Server2012 | KB4012214 |

| KB4012217 | |

| Windows Server2012 R2 | KB4012213 |

| KB4012216 | |

| Windows 10 | KB4012606 |

| Windows 10 1511 | KB4013198 |

| Windows 10 1607 | KB4013429 |

如果找不到该补丁安装记录,需要及时下载对应版本的升级补丁进行安装,请参考附录A MS17-010补丁对应和下载列表。

4.2.2 被动检测

通过IPS工具的分析方案和网络层抓包的分析方案,排查网络中是否存在被感染主机。

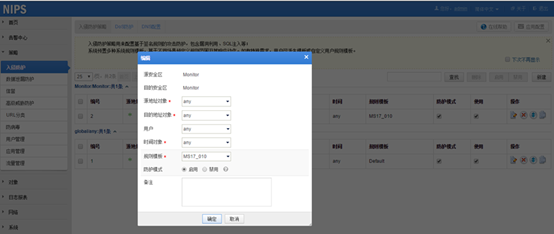

IPS流量镜像分析

绿盟科技NIPS工具提供了针对网络中蠕虫病毒流量特征分析功能,并进行流量告警。详细检测步骤如下:

1.升级NIPS规则,将规则升级至最新版。

2.新建防护规则,编号23994,检测MS17-010漏洞攻击。

3.新建防护规则,编号41489,检测Doublepulsar后门通信。

4.新建入侵防护策略,选择刚才创建的规则模版。

5.当检测出攻击时,会产生入侵防护事件告警。就可判断出蠕虫病毒利用漏洞在网络中传播。

网络层抓包分析

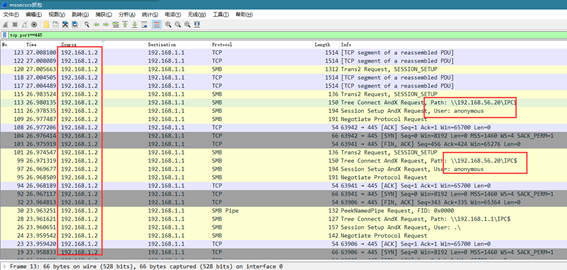

若网络中存在被感染主机,则WannaCry病毒会持续不断的发起探测请求,因此,接入主机可通过抓取网络层流量,查看是否存在感染主机。具体操作过程如下:

1.接入设备(设备系统已升级至最新补丁,确定不会受蠕虫病毒感染),开放445端口;

2.打开抓包工具wireshark,监听本地网卡,抓取网络层流量。

3.通过规则tcp.port==445过滤网络中发起的445端口流量,若能看到存在大量的445请求,并出现IPC$共享链接请求,可初步判断网络中存在蠕虫病毒。

4.通过上图可以看到,192.168.1.2主机正在向外发起大量TCP请求,并且在连接192.168.56.20主机的IPC共享,可初步判断192.168.1.2主机已被感染且正在探测56.20主机。

风险定位

通过主动检测和被动检测的方式,排查网段中是否存在被感染主机,若排查确认存在,则通过IP/MAC定位主机,然后人工确认是否误报并判断是否感染病毒,进行下一步处理。

病毒感染和漏洞风险检测根据交叉得出风险评估结论:

- 无主机感染+无漏洞影响=安全;

- 无主机感染+有漏洞影响=有风险;

可结合绿盟科技远程安全评估工具(RSAS)分析结果进行判断。如下图所示,经人工确认开机主机未受病毒感染,但存在漏洞影响,就可判断网络存在风险。

- 有主机感染+有漏洞影响/无漏洞影响=危险;

若主机已被感染病毒,屏幕会显示如下的告知付赎金的界面。

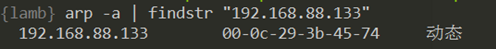

若通过分析和扫描,确认存在感染主机后,可在命令行下通过IP获取主机MAC地址,执行如下命令,查看IP地址对应的Mac地址。

arp -a | findstr "192.168.88.133" 或者 arp -a |find "192.168.88.133"

然后依据Mac查找到具体的主机。

风险处置

已感染病毒病毒主机处置

感染主机处置

针对已感染WannaCry病毒的主机,首先进行断网隔离,判断加密文件的重要性,决定是否格式化磁盘重装系统,还是保持断网状态等待进一步解密进展。

如果内网存在主机无法访问外部网络的情况,需要迅速在内网中添加DNS解析,将www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com解析到某台内网中可以访问的主机上,确保内网主机可以访问该域名,阻断蠕虫的进一步传播。

病毒清除

在被感染主机上,需要对蠕虫进行清除:

1. 关闭进程:

关闭tasksche.exe进程:

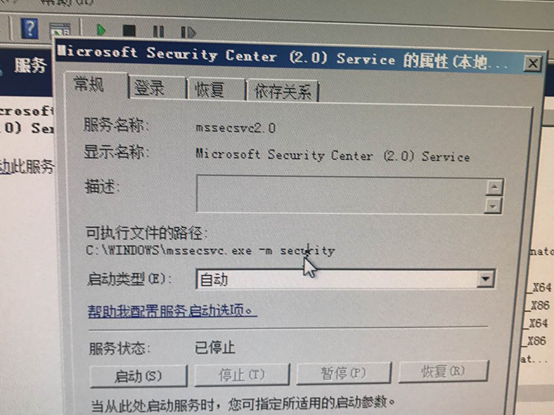

不完全执行的状态下,还可能有mssecsvc.exe,即最初启动的那个进程,在后续完全执行的状态下,还可能有其他tor等的进程,建议在关闭进程的时候,将下面所列举的可执行文件涉及的相关进程都关闭掉,如下图所示。

删除相关服务:

(1)删除服务mssecsvc2.0,服务路径:

C:/WINDOWS/tasksche.exe或者C:/WINDOWS/mssecsvc.bin -m security

(2)删除hnjrymny834(该服务名可能随机)服务:

查找对应的路径,在其路径名下删除可执行文件。

清除注册表项:

在注册表中,删除以下键值:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\hnjrymny834 “C:\ProgramData\hnjrymny834\tasksche.exe”

或者

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\hnjrymny834

删除病毒文件:

病毒运行后,释放的文件目录存在于

- C:\ProgramData\hnjrymny834

- C:\Users\All Users\hnjrymny834

如下图所示:

病毒的可执行文件主要有以下文件:

C:\WINDOWS\tasksche.exe C:\ProgramData\hnjrymny834\tasksche.exe C:\Users\All Users\hnjrymny834\tasksche.exe

其他病毒相关文件还存在于:

文件夹 PATH 列表:

C:.

│ 00000000.eky

│ 00000000.pky

│ 00000000.res

│ @Please_Read_Me@.txt

│ @WanaDecryptor@.exe

│ @WanaDecryptor@.exe.lnk

│ b.wnry

│ c.wnry

│ f.wnry

│ out.txt

│ r.wnry

│ s.wnry

│ t.wnry

│ taskdl.exe

│ taskse.exe

│ u.wnry

│

├─msg

│ m_bulgarian.wnry

│ m_chinese (simplified).wnry

│ m_chinese (traditional).wnry

│ m_croatian.wnry

│ m_czech.wnry

│ m_danish.wnry

│ m_dutch.wnry

│ m_english.wnry

│ m_filipino.wnry

│ m_finnish.wnry

│ m_french.wnry

│ m_german.wnry

│ m_greek.wnry

│ m_indonesian.wnry

│ m_italian.wnry

│ m_japanese.wnry

│ m_korean.wnry

│ m_latvian.wnry

│ m_norwegian.wnry

│ m_polish.wnry

│ m_portuguese.wnry

│ m_romanian.wnry

│ m_russian.wnry

│ m_slovak.wnry

│ m_spanish.wnry

│ m_swedish.wnry

│ m_turkish.wnry

│ m_vietnamese.wnry

│

└─TaskData

├─Data

│ └─Tor

└─Tor

libeay32.dll

libevent-2-0-5.dll

libevent_core-2-0-5.dll

libevent_extra-2-0-5.dll

libgcc_s_sjlj-1.dll

libssp-0.dll

ssleay32.dll

taskhsvc.exe

tor.exe

zlib1.dll

剔除掉网段中存在的被感染病毒的主机后,对网段中的其他未感染的和未开机的终端进行安全排查并进行加固。

- 补丁修复

对于提供文件共享以及与认证服务相关的服务器,由于业务需求不能关闭端口和禁用服务,因此,建议使用升级补丁的方式进行加固处理。

您可选择如下方式的任意一种,对网络中的主机进行修复漏洞。

- 根据附录A MS17-010补丁对应和下载列表查找机器对应的更新补丁包,使用一台合理加固后的主机下载漏洞修复补丁,拷贝至目标主机后进行安装升级。

- 在域的机器如果配置有WSUS,可以进行域推送。统一修复对应的漏洞。

- 使用“绿盟科技离线补丁升级工具”对存在漏洞的主机离线安装补丁,或者禁用Server服务进行临时加固,确保漏洞被合理修复后,再使用“绿盟科技一键加固恢复脚本”对服务器进行恢复。

- 人工加固

如果不方便使用脚本可以采取手动加固的方式进行加固,可通过防火墙过滤445端口或者禁用Server服务的方式,针对WannaCry蠕虫病毒做临时防护处理,最终的解决方案还是升级补丁。

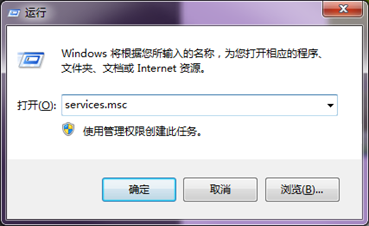

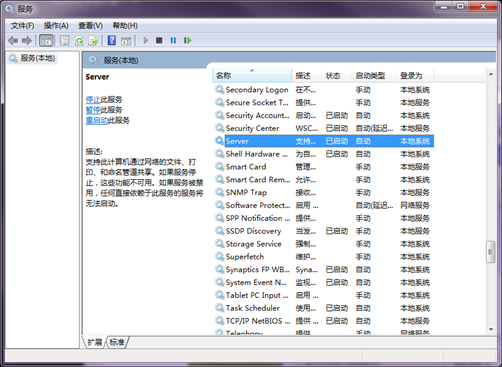

禁用Server服务加固处理

使用win+r组合按键,调出运行框,输入“services.msc”调出本地服务浏览窗口。

打开服务后,查找server服务:

将启动类型修改为禁用,此操作会防止重启以后server服务重新启动。点击停止按纽,将服务状态修改为‘已停止’状态。如下图所示

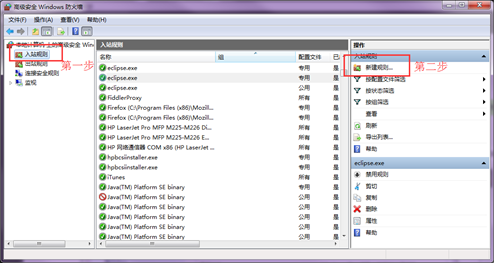

本机防火墙策略屏蔽445端口流量防护

- 在控制面板中打开Windows防火墙:

- 进入Windows防火墙配置界面,点击“高级设置”。

- 点击入站规则,再点击新建规则创建防火墙入站规则:

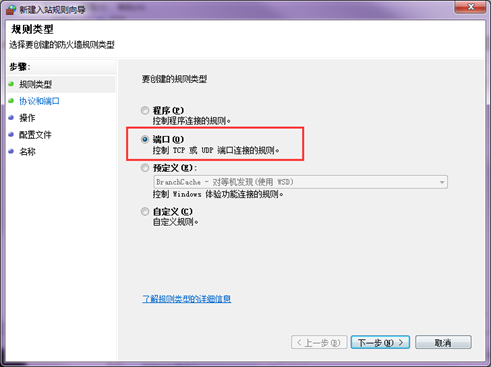

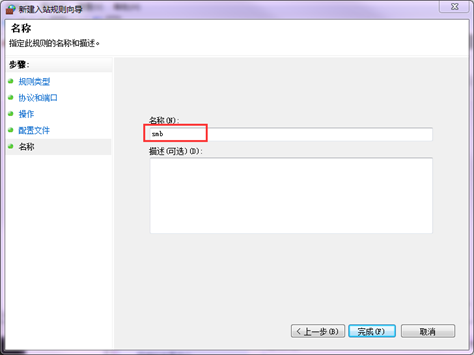

- 在新建入站规则向导中,针对协议和端口步骤,选择对端口过滤。

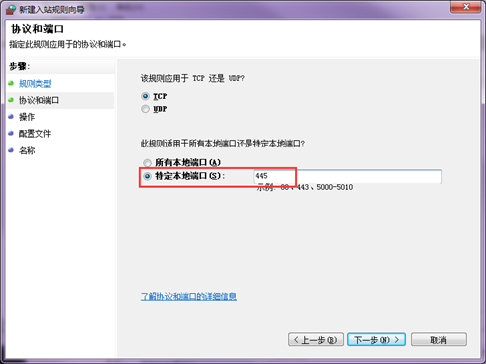

选择TCP协议和特定本地端口:445

5.在操作步骤中,选择阻止连接。

6、在应用该规则处,勾选域、专用以及公用选项。

7、填入规则名称,完成创建。

规则创建完成后,可看到入栈规则中存在445阻断规则。

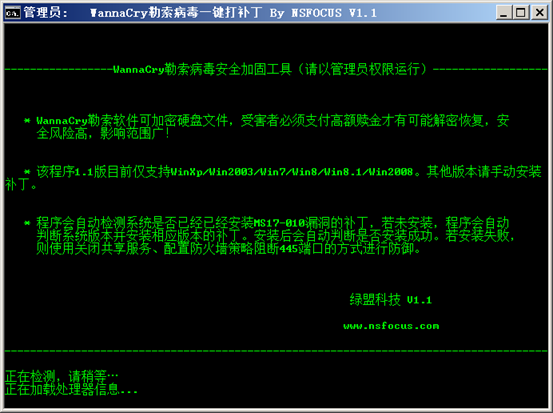

绿盟科技提供“WannaCry勒索病毒安全加固”工具,可联系绿盟科技相关支持人员获取工具。

自动检测系统是否已经安装MS17-010漏洞的补丁,若未安装,则自动判断系统版本并安装相应版本的补丁。如果安装失败,工具会通过关闭Server服务,配置防火墙策略阻断端口进行防御。

在使用时,以管理员权限运行工具,对系统进行升级,运行效果如下图:

注:

- Windows 8以上系统需要在安装后重启手动判断补丁是否安装成功。

- Windows Server 2012及以上版本暂不支持,下一个版本进行更新;

持续监测

主动检测

在主机加固完成后,所有主机开机并使用RSAS再次进行扫描确认,是否受MS17-010漏洞的影响。详细操作过程参考4.2.1.1 MS17-010漏洞扫描小节

定期使用RSAS做漏洞扫描,针对网段主机进行风险评估,若发现新接入主机存在风险,及时通报给相关人员。

被动持续监测

网络中接入NIPS,通过流量镜像分析的方式,持续对网络中的蠕虫病毒攻击监测。

如果您需要了解更多内容,可以

下载:“WannaCry”勒索事件处置手册-公开版

加入QQ群:570982169

直接询问:010-68438880