近期,一款名为WannaRen的勒索软件备受关注。由于在一段时间内勒索软件的传播来源无法确定,WannaRen造成的事件在中文互联网圈内引发了不小的骚动,以至于有人将其与17年的WannaCry事件相提并论,一时间人人自危。

伏影实验室对该软件与相关事件进行观察和分析,发现WannaRen的勒索行为只是攻击事件的冰山一角,而WannaRen带来的软件滥用、上游网站管理等方面的问题则更值得安全从业者关注。

总览

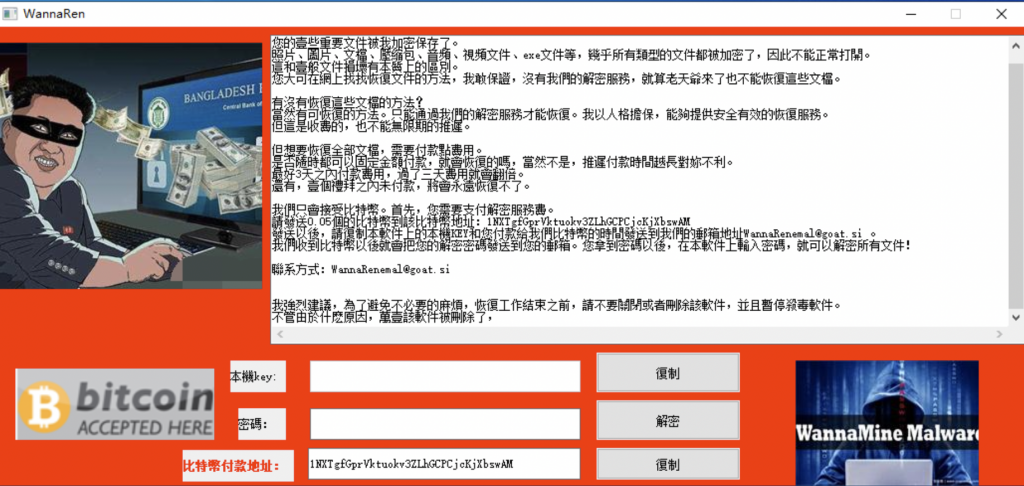

WannaRen的攻击报道最早在2020年4月5日出现,受害者主机几乎所有文件都会被加密并带有.WannaRen后缀。同时主机会显示带有勒索信息的窗口,要求受害者向指定钱包支付0.05比特币的赎金:

该勒索界面使用的信息文本与WannaCry软件使用的文本相同。

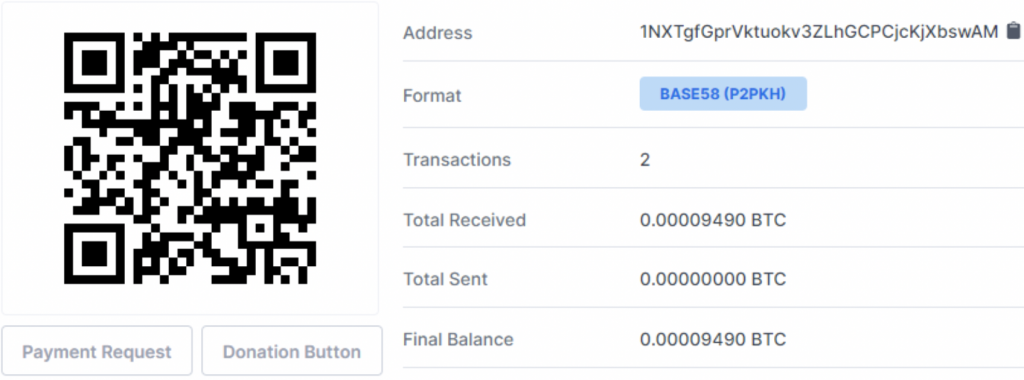

目前,该钱包未获得其要求的赎金金额:

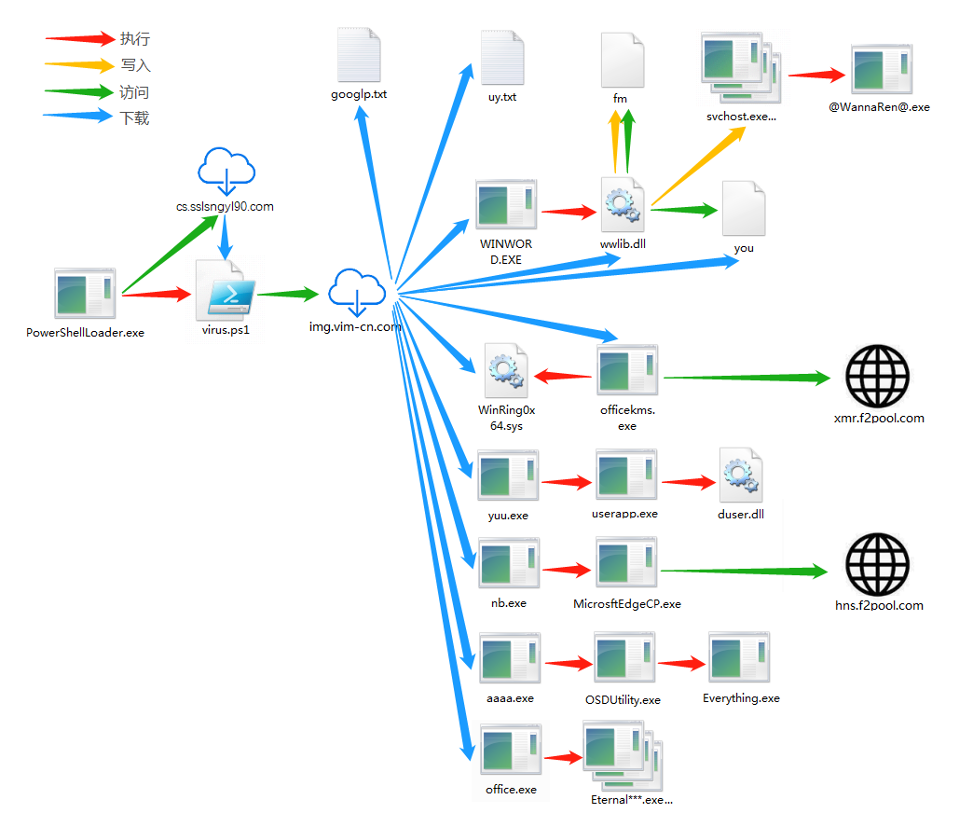

实际上,本次事件中的WannaRen勒索软件是国产攻击套件中的一部分。该攻击的初始组件借助国内的下载站西西软件园www.cr173.com传播,并通过中介网站img.vim-cn.com下载套件的各个组件,最终在受害者主机上运行。

该事件的完整攻击流程如下图:

解密工具:

链接1:

https://pan.baidu.com/s/1ZldVHNfuFC4NrPARqqmF4g

提取码: s42h

链接2:

https://github.com/FuYingLAB-NSFOCUS/WannarenDecrypt

组件分析

感染载体

本次事件中,来自www.cr173.com的部分带毒软件成为了攻击者的传播工具。在已观测的案例中,网站中的“KMS激活工具 19.5.2 最新免费版”、“开源代码编辑器(notepad++) v7.8.1 中文免费版”等软件携带了恶意代码,前者会访问hxxp://cs.sslsngyl90.com下载攻击套件安装脚本,最终执行WannaRen在内的多个恶意程序。

安装脚本

带毒软件运行从cs.sslsngyl90.com取得的安装脚本后,会前往img.vim-cn.com下载多个木马或工具,目前已确认的组件名称与功能见下表:

| 文件名称 | 位置 | 性质 |

| WINWORD.EXE | C:\ProgramData\WINWORD.EXE | 合法word可执行程序 |

| wwlib.dll | C:\ProgramData\wwlib.dll | 进程注入程序 |

| you | C:\Users\Public\you | 加密的WannaRen主体程序 |

| officekms.exe | C:\ProgramData\officekms.exe | XMrig CPU挖矿程序 |

| WinRing0x64.sys | C:\ProgramData\WinRing0x64.sys | XMrig使用的驱动工具 |

| nb.exe | C:\ProgramData\nb.exe | nbminer GPU挖矿程序 |

| yuu.exe | C:\ProgramData\yuu.exe | 挖矿程序的运行和监视程序 |

| aaaa.exe | C:\Users\Public\aaaa.exe | 利用EveryThing的间谍软件 |

| office.exe | C:\ProgramData\office.exe | 永恒之蓝漏洞扫描套件 |

| uy.txt | C:\ProgramData\uy.txt | html页面 |

| googlp.txt | C:\ProgramData\googlp.txt | html页面 |

勒索部分

执行流程

该攻击套件的勒索部分由WINWORD.EXE、wwlib.dll、you三个文件组成。

WINWORD.EXE是带有微软签名的合法word程序,攻击者通过该程序加载恶意的wwlib.dll文件。

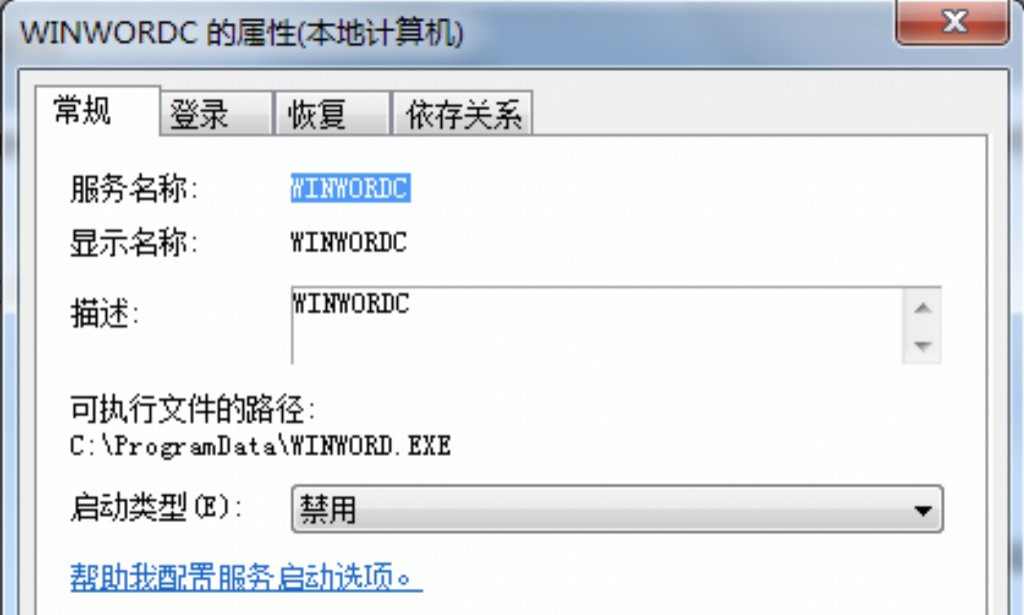

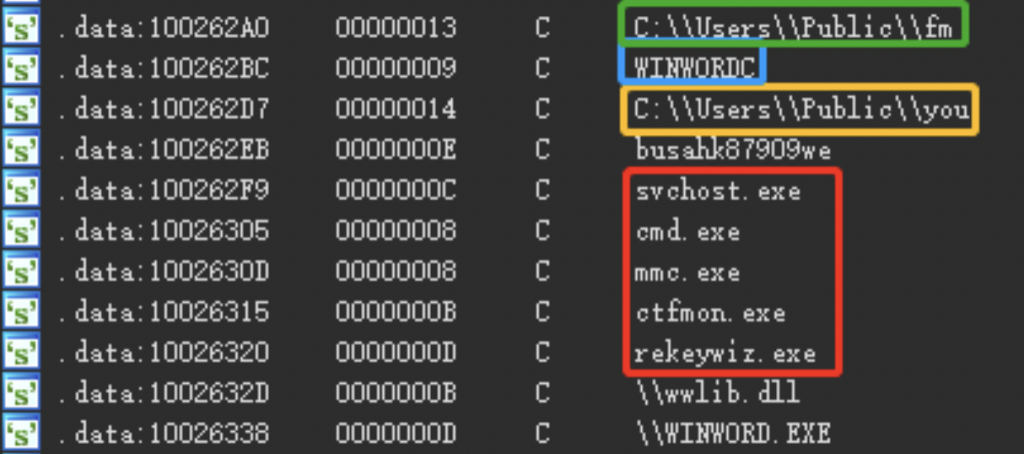

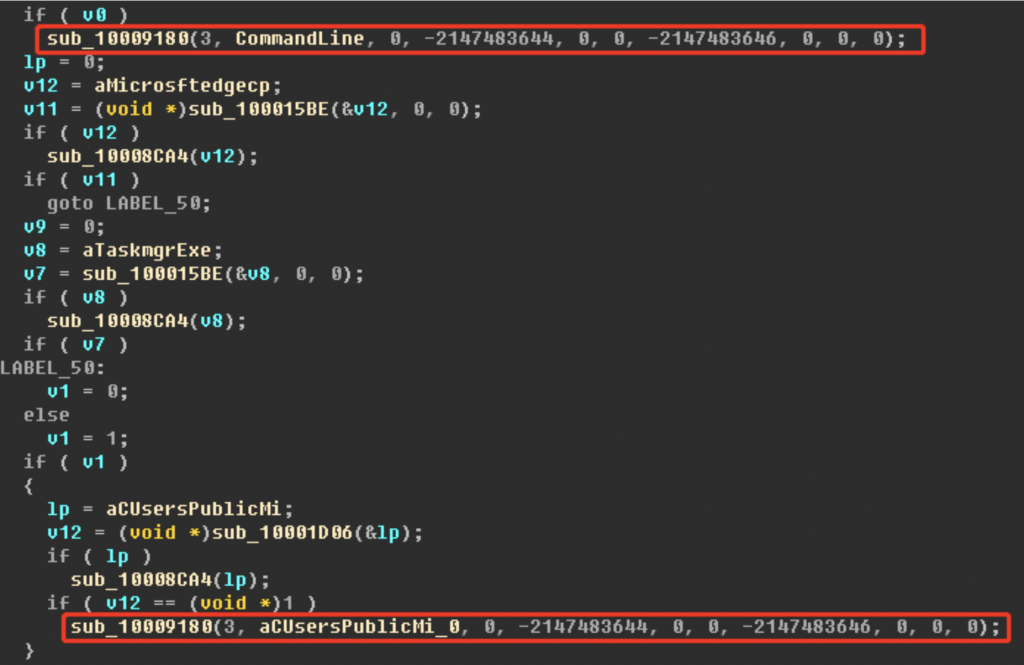

WINWORD.EXE首次执行后,会注册系统服务WINWORDC并指向位置C:\ProgramData\WINWORD.EXE,同时在C:\Users\Public\目录下生成文本文件fm记录当前系统时间。

WINWORDC服务项启动后,会检查fm文件中记录的系统时间并与当前时间比对,通过该操作在一定时间内隐藏自身行为。当满足待机条件后,恶意wwlib.dll开始读取you文件中的代码,并将其写入svchost.exe、cmd.exe、mmc.exe、ctfmon.exe、rekeywiz.exe之一的系统进程内:

系统进程被注入后,开始遍历磁盘目录,加密指定类型的文件。

最终,程序在C盘根目录释放名为@WannaRen@.exe的窗口程序,用于显示勒索内容。该@WannaRen@.exe同时也是WannaRen的解密程序。

加密流程

WannaRen使用RC4和RSA的混合加密模式。

对每个待加密文件,WannaRen首先通过时间种随机生成14位的RC4密钥,用此密钥将文件加密;

再使用固定的RSA公钥加密生成的RC4密钥,将密文存储在文件的头部。

WannaRen会加密以下扩展名的文件:

doc.docx.xs.xlsx.ppt.pptxpst.ost.msg.emlvsd.vsdx.txt.cs.rtf.123.wks.wk.pdf.dwg.onetoc.snt.jpeg.jpg.dcb.docm.dot.dot.dotx.xlsm.xlsbxlw.xlt.xlm.xlcxltx.xltm.pptm.ot.pps.ppsm.pps.ppam.potx.potmedb.hwp.602.sxisti.sldx.sldm.vi.vmdk.vmx.gpg.es.ARC.PAQ.bz2.bk.bak.tar.tgz.z.7z.rar.zip.bakup.iso.vcd.bmppng.gif.raw.cgmtif.tiff.nef.ps.ai.svg.djvu.m4.m3u.mid.wma.fl.3g2.mkv.3gp.mp.mov.avi.asf.mpg.vob.mpg.wmv.fa.swf.wav.mp3.s.class.jar.javarb.asp.php.jsp.rd.sch.dch.dip.l.vb.vbs.ps1.ba.cmd.js.asm.h.ps.cpp.c.cs.suo.ln.ldf.mdf.ibd.yi.myd.frm.odb.bf.db.mdb.accdbsql.sqlitedb.sqite3.asc.lay6.ly.mml.sxm.otg.og.uop.std.sxd.op.odp.wb2.slk.df.stc.sxc.ots.os.3dm.max.3ds.ut.stw.sxw.ott.ot.pem.p12.csr.ct.key.pfx.der.

该WannaRen程序使用了以下RSA公钥:

因此,被WannaRen加密后的文件包含加密RC4密钥和加密文件内容,使用三个关键词“WannaRenKey”、“WannaRen1”、“WannaRen2”分隔:

该加密方式使得被加密文件只能使用对应的RSA私钥解密,无法被暴力破解。

挖矿部分

攻击套件的挖矿部分主要由officekms.exe、nb.exe、yuu.exe三个程序构成。

officekms.exe

officekms.exe是名为XMRig的开源挖矿工具,用于CPU挖矿。本次事件攻击者使用该工具,在受害者主机上挖掘门罗币,使用矿池地址为xmr.f2pool.com:13531, ID为47XU72EwsukWYtYPqmWNuk5yYb5YzPGmMEfxG4BMMCDYYKSoKmnnQnxMx13oaVetgzZ6rYBsRSqbLZ7PcKaB2NSfQSRdZ9b.999。

nb.exe

nb.exe是名为nb miner的挖矿工具,有多个组件,用于GPU挖矿。攻击者使用该程序挖掘Handshake(HNS),使用矿池地址为hns.f2pool.com:6000, ID为hs1qlxjqehrw8wth6pdwrhh0cls7y3nvpk0xdcufvw.001。

yuu.exe

yuu.exe是一套白利用工具,用于绕过安全软件执行上述两种挖矿工具。

yuu.exe由合法程序userapp.exe(实际为微软rekeywiz.exe程序)和恶意运行库duser.dll组成,duser.dll被userapp.exe加载,运行officekms.exe和nbminer的主程序:

传播部分

攻击套件还包括传播组件,由office.exe和aaaa.exe两部分构成,它们分别是永恒之蓝扫描套件和EveryThing劫持木马。

office.exe

office.exe是成型的永恒之蓝漏洞扫描工具,会利用受害者主机扫描域内设备的永恒之蓝漏洞情况,并将扫描结果记录在文本文件中。攻击者可以读取工具的扫描结果,从而借助永恒之蓝漏洞攻击对应的设备。

aaaa.exe

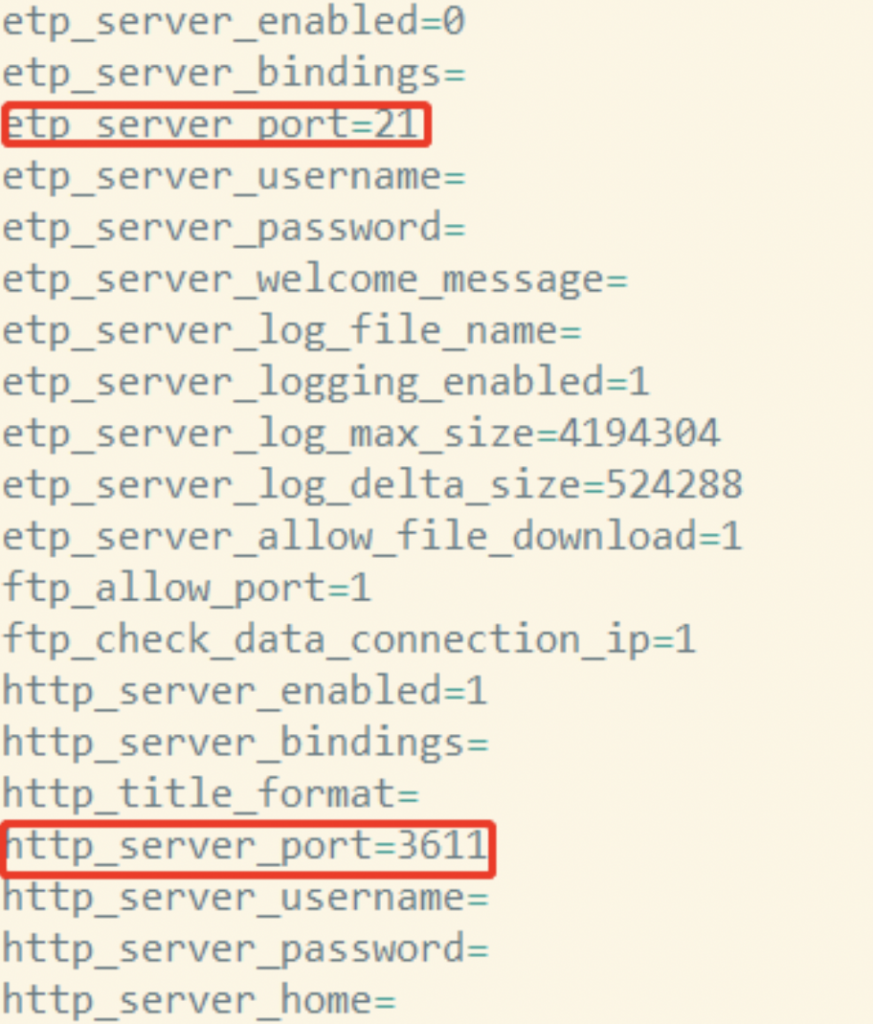

aaaa.exe是一个借助合法工具Everything进行窃密的木马程序。该木马程序的主体OSDUtility.exe利用已配置的Everything.exe程序,分别在本地的21和3611建立etp和http服务,使外部设备可以通过这些端口访问主机上的文件:

事件发展

自4月5号以来,WannaRen的攻击发生了一些变化。

4月6日,在WannaRen事件成为热点后,攻击者迅速更换了网站上托管的安装脚本。新的安装脚本去除了WannaRen相关程序的下载代码,不再能执行勒索功能。

4月9日以后,安装脚本中的所有组件链接都不再能下载。

4月9日,有消息称作者已交付勒索软件私钥,经验证可用于解密文件。

总结

事件发展表明,WannaRen的风波已经过去,但事件也留给我们一些思考。

本次攻击事件被关注的原因,是攻击者利用下载站这一介质,隐秘地传播了攻击组件的原始下载程序。这证明了部分软件分发网站在监管上存在问题,它们标榜的“保证无毒”也值得怀疑。

此外,攻击者过度招摇也是本次事件快速被发现的原因之一。攻击者使用的套件是近年来常见的黑客攻击工具的集合,而WannaRen显然成为了暴露这些组件的马脚。可以推测,WannaRen以外还有大量相似的攻击事件正在发生,而它们只是比WannaRen隐藏得稍好一些。

IoC:

| URL |

| hxxp://cs.sslsngyl90.com |

| hxxps://img.vim-cn.com/53/4a7ea9c67bab3e8f2d41977bf43d41dfe951cf |

| hxxps://img.vim-cn.com/0e/e594c8d687596f68a7b259097fe3296a86e6c4 |

| hxxps://img.vim-cn.com/17/ff3d8995e28d15ebf081d02b8532a6813897cf.bin |

| hxxps://www.upload.ee/files/11376352/1.txt.html |

| hxxps://www.upload.ee/files/11376579/1.txt.html |

| hxxps://img.vim-cn.com/d2/5340ae8e92a6d29f599fef426a2bc1b5217299 |

| hxxps://img.vim-cn.com/fd/31611086fb633acbe818d26f0dc710bb8e5350 |

| hxxps://img.vim-cn.com/35/7ed153b29fb4e945b1241ed805f21139ecc983 |

| hxxps://img.vim-cn.com/c9/b3a8ada87d992f7ef6fe68b6ecbadc339c71a1 |

| hxxps://img.vim-cn.com/82/651423b4a6a5fb251b87ebec0f44d1cd862c21 |

| hxxps://img.vim-cn.com/93/0a11acc864b124af1d3de9145eccfc4ebc98f5 |

| hxxp://cdn2.weidown.com/apk/AccuBattery_1.apk |

| hxxp://cdn2.weidown.com/apk/AccuBattery_1.3.4.apk |

| hxxp://cdn2.weidown.com/apk/5YZS_2.1.apk |

| hxxp://cdn2.weidown.com/apk/APlayer_1.5.apk |

| hxxp://cdn2.weidown.com/apk/APlayer_1.6.apk |

| hxxp://cdn2.weidown.com/apk/AGMJ_1.0.1.1.apk |

| HASH | name |

| 84db24ef0bf045d100c200d608204600 | kms激活工具 19.5.2.exe |

| 549972C86313F1077A1D143AA0313FE4 | virus.ps1 |

| 49780C35AAFD8E4ADBC132F76E4463CF | virus_new.ps1 |

| CEAA5817A65E914AA178B28F12359A46 | WINWORD.EXE |

| 9854723BF668C0303A966F2C282F72EA | wwlib.dll |

| 2D84337218E87A7E99245BD8B53D6EAB | you |

| 0C0195C48B6B8582FA6F6373032118DA | WinRing0x64.sys |

| 39E5B7E7A52C4F6F86F086298950C6B8 | officekms.exe |

| CA8AB64CDA1205F0993A84BC76AD894A | nb.exe |

| 9F09350FE69026571A9869E352E2C2BC | yuu.exe |

| 1976D15199E5F0A8FB6C885DF9129F56 | aaaa.exe |

| 124D75D7214A16635828982C6C24B8D2 | office.exe |

| 1DE73F49DB23CF5CC6E06F47767F7FDA | @WannaRen@.exe |