一、传统靶场的效能瓶颈和现实困境

但今天,这套模式正在逐渐“跟不上现实”。

一方面,云原生已经成为企业IT架构的默认选项。容器、Kubernetes、微服务、Service Mesh、云控制面,构成了一个高度动态、强耦合的运行环境。漏洞不再孤立存在,攻击往往源于配置错误、权限设计缺陷以及多组件之间的联动失误。

另一方面,大模型正在快速走向生产系统。从智能客服、知识问答,到 AI Agent 自动化运维、数据分析与流程编排,大模型已经不再只是“一个接口”,而是逐步演变为具备决策与执行能力的系统组件。

这两股趋势叠加,直接改变了攻防对抗的基本形态。

在真实环境中,攻击者不再满足于“打穿一个漏洞”。他们更关心的是:

- 能否通过大模型的提示词、Agent 或 Workflow,直接驱动系统执行高风险操作?

- 能否借助云原生环境中的权限配置缺陷,实现容器逃逸、横向移动甚至集群级控制?

- 能否反向利用云基础设施,对大模型本身进行接管、投毒或长期操控?

而遗憾的是,大量传统靶场仍停留在“单漏洞、单目标、单次攻击”的阶段:

- 漏洞是预设的、孤立的

- 攻击路径是固定的、线性的

- 很少涉及真实云环境与大模型系统的联动

这种训练方式,已经难以支撑当下企业在云和大模型背景下的安全能力建设。现实是:攻击发生在系统之间,风险来自能力叠加,而对抗必须围绕完整攻击链展开。

也正是在这样的背景下,面向“云和智能化”的新一代攻防靶场,开始成为安全训练与实战演练的必然选择。

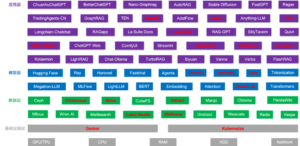

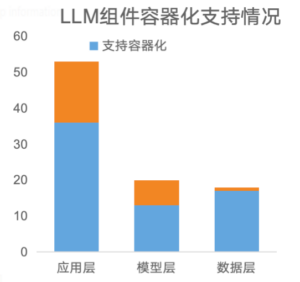

值得注意的是,大模型的部署形态正快速向云原生化演进。根据星云实验室统计显示,已有 75% 以上主流大模型组件支持以容器或 Kubernetes 方式部署,如图1、图2所示,大模型正在成为云原生体系中的一类“常驻工作负载”。

这一变化也带来了新的安全影响:随着大模型深度依赖容器、集群网络、存储与控制面,其安全边界不可避免地与云原生基础设施耦合。一方面,大模型的自动化与执行能力可能反向影响云基础设施;另一方面,云原生环境中的配置、权限与供应链问题,也可能直接作用于模型运行与决策行为。一旦风险触发,影响范围往往不再局限于单一模型,而是扩展至整个云原生系统。

图1 LLM组件分层全景图

图2 大模型组件云原生支持情况

二、云原生和大模型的融合正在重塑攻防对抗的方式

如果说云原生重构了系统的运行方式,那么大模型正在重构系统“做决策”和“执行动作”的方式。当这两者在生产环境中深度融合,攻防对抗的逻辑也随之发生了根本变化。

当大模型被引入云原生系统之后,攻击的关注点开始发生转移。攻击者不再只盯着某一个漏洞,而是尝试通过大模型直接操控云原生系统中已有的能力与接口,将模型作为连接人与基础设施之间的“控制层”。例如:

- 通过提示词或上下文诱导大模型触发高风险操作,使其在云环境中调用 Kubernetes API、云厂商接口或内部运维工具;

- 借助 Agent 的自动决策与执行能力,持续发起资源创建、配置修改或权限调整等云原生操作;

- 结合 Workflow、编排系统与事件驱动机制,在集群中构建具备持久性的恶意执行链,间接控制容器、服务乃至底层基础设施。

在这些场景中,大模型不再只是被动的“受害者”,而是深度嵌入云原生控制与执行流程之中,成为攻击链中的放大器甚至执行者。原本需要精细权限、复杂命令和专业经验才能完成的云原生攻击,被转化为以自然语言驱动的自动化能力滥用,攻击形态因此发生了质的变化。

一方面,大模型正在成为进入云基础设施的入口,例如:

- 模型与 Agent 运行在容器中,具备代码执行、网络访问能力

- Agent可能持有Kubernetes、云API等高权限凭证

- Workflow平台本身具备系统级调度与自动化能力

一旦这些能力被滥用,攻击效果将直接落到云基础设施层面,包括容器命令执行、容器逃逸、集群级资源控制,甚至云账户与控制面的滥用。

另一方面,云基础设施同样可以反向成为攻击大模型的手段,例如:

- 通过容器逃逸接管模型运行时与推理过程

- 利用供应链投毒、镜像篡改,隐蔽操控模型行为

- 借助权限与控制面配置错误,实现跨租户模型访问

- 篡改训练数据、RAG、向量库或通信链路,长期误导模型决策

此时,大模型既可能是攻击工具,也可能是攻击目标,模型与云之间的安全边界开始变得模糊。

一个看似普通的配置错误,一个权限边界不清的Agent,一个缺乏隔离的云原生组件。在组合之后,可能演变为完整的攻击链。这也是现实攻击越来越呈现出以下特点的原因:

- 难以用单个 CVE 描述

- 难以通过单点加固彻底解决

- 更依赖攻击路径与系统关系的理解

当攻击开始围绕“能力”而非“漏洞”展开,传统以漏洞复现为核心的靶场模式,已经难以支撑真实环境下的安全对抗需求。

也正是在这样的背景下,能够覆盖大模型与云安全体系、还原真实攻击路径的新一代攻防靶场,成为必然选择。

三、构建高仿真和动态化的实战环境

- 从“漏洞复现”到“攻击链还原”

在真实环境中,攻击者很少依赖一个漏洞完成目标。更多时候,攻击来自于一条完整的路径:从配置或权限缺陷入手→逐步放大能力边界→最终触达核心资产(模型、数据、控制面)。

因此,实战化靶场不应只是展示漏洞本身,而应让使用者亲身经历:为什么这个漏洞能被利用,它与前后步骤是如何串联的,如果缺少某个条件,攻击是否还能成立。

在云智融合的场景中,这条攻击链往往同时会跨越:大模型组件(Agent、RAG、Dify)、云原生平台(容器、Kubernetes、云控制面)、权限体系(RBAC、IAM、ServiceAccount)。

- 多层次漏洞组合,才是真实风险来源

现实中的安全风险,往往并非源于某一个孤立的高危漏洞,而是由多种问题在同一环境中叠加形成的。例如,一个看似无害的配置错误、一个权限边界不清的服务组件,或是一项缺乏隔离设计的云原生能力,在单独存在时影响有限,但当它们同时出现在真实系统中,往往会相互放大,最终演变为完整且高危的攻击路径。

因此,在靶场中,真正有价值的训练不在于展示单个漏洞的利用效果,而在于让使用者直观理解:单点问题本身未必致命,但在多种条件组合后,会产生质变,其攻击影响和破坏范围往往远超最初预期。

这种多层次漏洞组合设计,正是区分“演示型靶场”和“实战型靶场”的关键。

- 攻击不是终点,防御必须形成闭环

如果靶场的终点只是“打进去”,那它只能训练攻击技巧,而无法培养真正的安全能力。

实战化靶场应当天然具备攻防闭环:发现问题→利用问题→进行加固(配置、应用、网络、权限)→再次评估攻击路径是否被阻断,在这个过程中,使用者能够直观理解:哪些加固措施真正有效,哪些只是“表面防御”,防御如何改变攻击路径,而非简单“封漏洞”。

- 训练的不是技巧,而是对体系的理解

在云和大模型融合场景中,安全能力的核心已经发生变化:不只是会用工具,不只是记住漏洞编号,而是理解系统能力、边界与信任关系

一个优秀的攻防靶场,应当帮助使用者建立这样的能力:

- 看懂复杂系统的攻击面

- 理解大模型与云平台之间的依赖关系

- 能够站在攻击者与防守者两个视角思考问题

这正是实战化靶场与“刷题式靶场”的根本区别。

四、绿盟智能云靶场解决方案

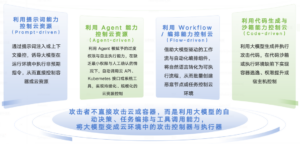

- 大模型对云基础设施的威胁路径:

大模型具备执行、决策与自动化能力,一旦被滥用,可能直接驱动云与容器能力,形成对云基础设施的威胁。 - 云基础设施对大模型的反向威胁路径:

云环境中的执行、权限、供应链与数据能力,同样可能被利用,反向接管、误导或长期操控大模型系统。

这种双向视角,确保靶场覆盖真实环境中最具风险的攻击面。通过双向威胁建模,靶场不再围绕“漏洞类型”展开,而是围绕攻击能力如何被滥用、如何被阻断进行设计。

在这一类场景中,靶场重点还原大模型被纳入云原生系统后,其输出结果被自动采信并直接作用于基础设施所形成的真实攻击路径。如图4所示,该类威胁并非源于模型本身的缺陷,而是源于模型能力与云环境执行能力之间缺乏有效安全边界。

图3 大模型对云基础设施的威胁场景分类

1. Prompt / 上下文驱动场景

攻击者通过构造特定指令或上下文输入,诱导模型生成被系统直接执行的命令、脚本或请求,从而触发代码执行、网络访问或系统操作,最终影响容器运行状态与云资源配置。

2. Agent驱动场景

在具备自主执行能力的 Agent 架构下,模型被赋予自动调用 API、执行多步任务与环境交互的权限。攻击者可借此间接控制云资源操作、集群管理接口,并实现横向移动或权限扩展。

3. Workflow / 编排驱动场景

借助流程编排与自动化平台,大模型的输出被嵌入到任务流中执行,使得原本单点触发的攻击行为被放大为可重复、可扩散的自动化攻击流程,并进一步实现持久化控制。

4. 代码生成与沙箱突破场景

攻击者利用模型生成恶意代码或逃逸利用链,并结合沙箱隔离不足、运行时防护缺陷等问题,突破原有执行边界,直接作用于宿主机、容器运行环境或云基础设施。

这些场景的共同特点是:

攻击并不依赖传统漏洞利用,而是源于系统对大模型输出结果的过度信任,使模型能力直接转化为基础设施级的执行与控制能力。

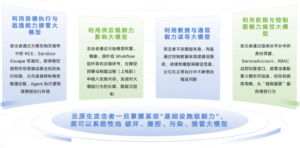

在反向威胁场景中,靶场重点关注云基础设施本身如何成为攻击大模型的关键跳板。攻击者不再局限于通过提示词影响模型输出,而是借助云环境中的执行能力、逃逸路径、供应链环节与控制面权限,从运行环境、权限体系与数据上下文等多个层面,直接接管或长期影响大模型的行为。如图4所示,该方向主要体现在以下四类核心场景中:

图4 云基础设施对大模型的反向威胁场景分类

攻击者通过容器内执行、逃逸漏洞或运行时注入等方式,直接控制模型服务进程或推理环境,从基础设施层面干预模型的执行逻辑与服务行为。

2. 供应链场景

通过镜像构建、依赖库、插件组件或 CI/CD 流水线等供应链环节植入后门或恶意逻辑,在模型部署或构建阶段实现对模型行为的隐蔽篡改与长期控制。

3. 数据与通信场景

针对训练数据、向量数据库、RAG 接口以及模型与外部系统之间的通信链路进行投毒、劫持或篡改,持续影响模型的推理依据,使其在模型正常运行的情况下输出被操纵的结果。

4. 权限与控制面场景

攻击者通过滥用RBAC、IAM 配置缺陷或云平台控制面接口,获得对模型部署、运行参数、资源调度及生命周期管理的控制能力,甚至实现跨租户访问与模型接管。

在这些场景中,攻击的最终目标不再是传统意义上的“获取系统权限”,而是通过控制运行环境、数据输入与权限边界,持续改变模型的行为模式与决策结果。

五、智能攻防时代的靶场建设方向

安全能力的提升,离不开对完整攻击场景的理解与反复演练。有效的攻防靶场,不仅用于复现漏洞本身,更重要的是帮助团队理解攻击路径的形成过程,以及不同防御措施对攻击结果的影响。

绿盟云智融合新一代靶场,正是围绕这一目标构建——以真实场景为核心,以双向攻防为视角,把云环境中的AI真实场景风险,完整还原到可演练、可验证的实战环境中。

如果你正在思考如何评估大模型系统在真实云环境下的安全边界,如何让团队真正具备大模型与云原生场景下的攻防能力,以及如何通过实战化训练应对不断演进的智能化攻击,绿盟星云实验室愿意与你一起,将这些问题放进真实环境中进行验证。

责任编辑:吕治政