日前,绿盟科技联合中国电信云堤发布《2016年DDoS威胁报告》,报告总结及分析了2016全年DDoS攻击发展态势,并就DDoS防护生态环境给出了相关建议,其中攻击防护策略、方案及技术手段,可以帮助各组织及机构持续改善自己的防护技术及体系。

纵观2016全年DDoS威胁态势,DDoS攻击次数和规模不断上升,攻击手段和策略也越来越复杂。2016年单我国境内就发生DDoS攻击约22万次,与去年同期相比增长18.6%,且大流量攻击事件较2015年有明显增多,攻击峰值在50-100Gbps的攻击总数在2016 Q4季度同比增长172.6%,峰值大于300Gbps的攻击次数在Q3季度同比增长522.2%。DDoS攻击打击目标不再只是政府、金融、游戏,已经扩张到各行各业,勒索事件频发;黑客攻击手段也越来越高明,不惜精心策划攻击策略,以套取更大利益。僵尸网络感染平台继续扩张,物联网设备大面积沦陷,DDoS攻击规模屡创新高,造成的影响和破坏力越来越大,不断刷新人们对DDoS攻击的认知。面对不断升级的攻击威胁,为了跟踪及呈现攻击的变化趋势,中国电信云堤联合绿盟科技发布《2016 DDoS威胁报告》。

本报告从数据着手,通过攻击次数、峰值、时间、协议类型、攻击源、攻击目标、僵尸网络发展情况等多维度深入挖掘分析,展示2016年DDoS攻击变化情况;再结合2016年全球最具代表性的多个 攻击事件分析,洞悉2016年DDoS发展方向,揭示攻击防护趋势,为大家呈现 2016 年 整体威胁趋势,进而帮助各组织及机构持续改善自己的防护技术及体系。

发现今年的报告中有几个地方可以看看:

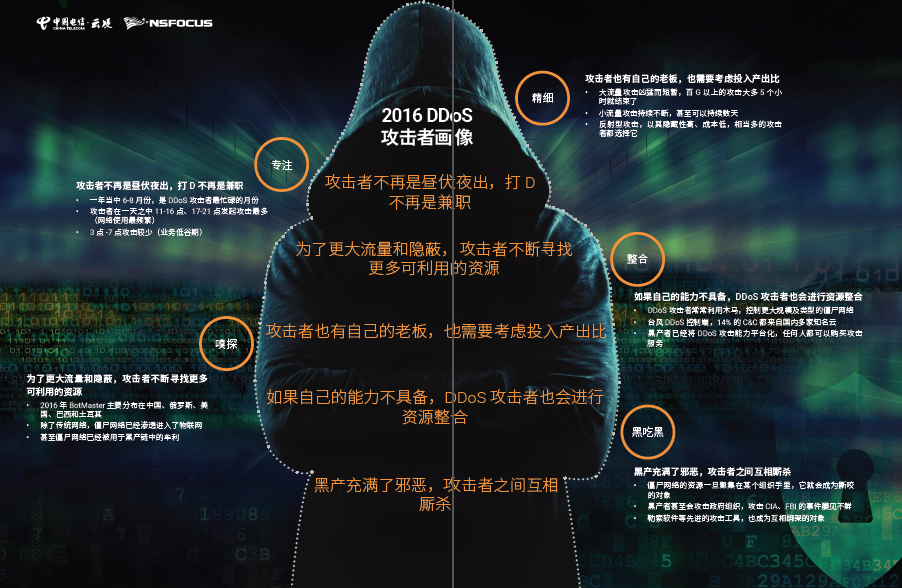

- 创新点 :2016 DDoS攻击者画像总结了2016年攻击的5个特性;

- 增长点 :2016年峰值大于300Gbps的攻击次数,在Q3同比增长522.2%;

- 诡异点 :在对台风DDoS(tfddos)溯源分析中,14% 的C&C 控制端都位于云端主机上,包括国内多家知名云;30% 位于提供托管服务或服务器租赁的托管公司的主机上;

- 黑产链 :DDoS攻击者开始整合勒索软件、物联网,在DDoS攻击的同时,还从事其他网络犯罪;

- 攻击面 :政府、金融、游戏行业依然是DDoS 攻击重灾区;

- 防护云 :在DDoS进入云时代的同时,防护手段也开始智能化、多层级化、云化。

创新点 :2016 DDoS攻击者画像

安全加结合报告内容给出了另一个角度的2016 DDoS攻击者画像(大图可下载),从2016 攻击者画像中可以看到2016年的攻击具有5个方面的特点,包括专注、精细、嗅探、整合、黑吃黑。

- 专注

- 攻击者不再是昼伏夜出,打D不再是兼职

- 一年当中6-8月份,是DDoS攻击者最忙碌的月份

- 攻击者在一天之中11-16点、17-21点发起攻击最多(网络使用最频繁)

- 3点-7点攻击较少(业务低谷期)

- 嗅探

- 为了更大流量和隐蔽,攻击者不断寻找更多可利用的资源

- 2016年BotMaster主要分布在中国、俄罗斯、美国、巴西和土耳其

- 除了传统网络,僵尸网络已经渗透进入了物联网

- 甚至僵尸网络已经被用于黑产链中的牟利

- 整合

- 如果自己的能力不具备,攻击者也会进行资源整合

- 攻击者常常利用木马,控制更大规模及类型的僵尸网络

- 台风DDoS控制端,14%的C&C都来自国内多家知名云

- 黑产者已经将DDoS攻击能力平台化,任何人都可以购买攻击服务

- 黑吃黑

- 黑产充满了邪恶,攻击者之间互相厮杀

- 僵尸网络的资源一旦聚集在某个组织手里,它就会成为撕咬的对象

- 黑产者甚至会攻击政府组织,攻击CIA、FBI的事件屡见不鲜

- 勒索软件等先进的攻击工具,也成为互相绑架的对象

增长点 :2016年峰值大于300Gbps的攻击次数,在Q3同比增长522.2%

2016 年Q4 季度,大于50Gbps 的大流量攻击次数高达9,718 次,其中峰值在50-100Gbps 区间的攻击次数达6,119 次,占Q4 大流量攻击次数的63%。全年峰值超过300Gbps 以上超大流量攻击358 次,其中Q3 季度168 次,占全年总数的46.9%。

2016 年大流量攻击事件较2015 年有明显增多,尤其在下半年。攻击峰值在50-100Gbps 的攻击总数在2016 Q4 季度同比增长172.6%,峰值大于300Gbps 的攻击次数在Q3 季度同比增长522.2%。

从2015 到2016 年各月份我国国内发生攻击的最高攻击峰值看,整体趋势缓慢上升(注,除去2015年1 月份的某公司的攻防演练峰值达1Tbps 的攻击),且各月份最高峰值均已经高出300Gbps,大流量攻击已成为常态,最高峰值不断刷新纪录。

诡异点 :在对台风DDoS(tfddos)溯源分析中,来自云端的DDoS攻击出现

基于物联网的僵尸网络恶意程序不仅Mirai,还有AES.DoS、Luabot、Hajime、台风DDoS 等。这类基于物联网设备的僵尸网络恶意程序,只是较少曝光于公众视野。

根据我们的数据显示,台风DDoS这款主要针对中国地区的基于物联网设备的僵尸网络,其C&C 主控制端已经将近1000 个,76% 都分布在中国,也有少部分在美国、土耳其等国家。而中国地区江苏、浙江、北京、广东等地分布最密集。

对台风DDoS 的C&C 控制端地址进行溯源显示,14% 的C&C 控制端都位于云端主机上,包括国内多家知名云;30% 位于提供托管服务或服务器租赁的托管公司的主机上,有意思的是,很多这类托管公司都提供DDoS 清洗服务。

黑产链 :DDoS攻击者开始整合勒索软件、物联网,在DDoS攻击的同时,还从事其他网络犯罪;

2016年3月初, 有数百家公司收到了“Armada Collective”组织的勒索信 ,宣称要么支付10~50比特币(约4600~2.3 万美元)的保护费,要么就等着面对1Tbps 以上的DDoS 攻击。大部分公司不予理会,但有些公司认怂了。该团伙的比特币钱包地址显示,入账高达10 万美元,但那些拒绝支付保护费的公司至今尚未遭到攻击。

并不是所有的DDoS-for-Bitcoin 都是虚张声势,很多勒索组织已经兑现了自己的威胁,有些甚至支付赎金后仍然被攻击。如Armada Collective 组织勒索Proton Mail 供应商花20 个比特币,终止针对他们的大型DDoS 攻击。但当Proton Mail 支付赎金后,攻击仍然持续了较长时间才停止。

Ransomware-as-a-service 导致Ransomware-for-Bitcoin 横行。在上周,安全加已经观测到RaaS平台出现, Karmen勒索软件即服务诞生了 单价175美金已经售出20份 而且如果你敢分析它就会自爆 。同样,DDoS-as-a-service也促使了DDoS-for-BitcoinRxr 的泛滥。2016 年被称为“勒索软件之年”,黑客将在利益的驱使下,寻求整合更多的攻击能力为其谋利。我们也看到,FireCrypt 等勒索软件就同时带有加密文件和攻击功能,虽然其攻击 功能并未完善,但不排除后面的变种会升级该功能。就在本报告即将截稿之日,就爆出Necurs 恶意软件除了发送垃圾邮件传递Locky 勒索软件外,还整合了DDoS 攻击能力,由于Necurs 僵尸网络规模庞大,即使是最基本的技术也足以发起巨大破坏力的攻击。

报告发现,现在使用DDoS 作为其他网络犯罪活动掩护的情况越来越多。首先使用DDoS 攻击吸引安全维护团队的全部精力,同时暗地里进行窃取数据、感染、欺骗等其他形式的犯罪活动,这样安全团队可能就无暇顾及其他安全威胁而使黑客更容易得手。据一份调查报告显示,在遭受攻击的企业中,有25% 的企业会同时丢失数据。另外一份研究表明,有30% 的美国金融从业者反馈他们遭受攻击后发现系统被感染恶意软件或者病毒。

攻击面 :政府、金融、游戏行业依然是DDoS 攻击重灾区;

黑客为了谋利通常会将高利润产业如金融、游戏等行业作为DDoS 攻击和勒索的重点目标。还有些黑客组织为了提高自身的知名度,在政治热点事件、国际上的重大活动等期间打着某种正义的旗号对一些国家政府、机构等高调宣扬其攻击行为。因此,政府、金融、游戏一直都是DDoS 攻击的重灾区。

随着黑产利益链的不断成熟,DDoS-for-Hire 的产业化,任何恶意者都可以通过购买攻击服务发起恶意攻击,除了勒索获利,恶意竞争,还有些只是出于愤怒或者是无聊。DDoS 威胁的不再是个别重点行业,各行各业都面临该威胁。

政府: 黑客组织Anonymous 在4 月1 日扬言要令特朗普的竞选网站大规模宕机,破坏总统候选人特朗普的竞选活动,特朗普拥有的酒店网站trumptowerny.com 遭受了12 小时的DDoS 攻击,Anonymous 宣称对此负责。11 月初,不同黑客组织先后利用Mirai 僵尸网络对特朗普和希拉里克林顿的竞选网站发起了持续30s 的HTTP layer7 攻击。

金融: 2016 年5 月,Anonymous 麾下的BannedOffline、GhostSquadHackers 幽灵黑客小队等组织,针对全 球范围内的多家银行网站,发动了DDoS 攻击,导致约旦、韩国以及摩纳哥等央行网络系统陷入了半小时 的瘫痪状态,而黑山国家银行网络系统则被迫关闭,停止服务,攻击给这些国家带来了巨大的经济损失。

游戏: 2016 年4 月,Lizard Squad 黑客组织对暴雪战网和旗下游戏发起持续的DDoS 攻击,包括《魔兽世界》、《星际争霸》、《暗黑破坏神》等多个重要游戏离线宕机,玩家无法登陆。 “Poodle Corp”黑客组织也针对暴雪发起过多次攻击,8 月份有3 起,9 月份有1 起,攻击均导致服务器离线,多款游戏受到影响。黑客扬言只要游戏用户转发推文超过2000 次就停止攻击。

防护云 :在DDoS进入云时代的同时,防护手段也开始智能化、多层级化、云化

在2016年11月,Corero安全公司曾经提出, 新的TB级攻击形式CLDAP DDoS 如果配合mirai之类的僵尸网络 只有自动化缓解技术才可以应对

云清洗可解决大流量攻击的带宽问题,但购买云清洗的带宽费用昂贵,并且很难针对客户业务特点做精准防护,用户陷入两难选择。为了解决用户这一问题,我们提出了抗D 本地+ 云端混合清洗的防护方案,80% 的攻击由本地防护设备清洗,小于20% 的大流量攻击联动云端清洗服务进行远程清洗,为用户打造了立体抗D 混合清洗方案。

抗D 混合清洗方案的价值在于:

- 攻击快速响应,防御能力强;

- 业务私密性强,只有大流量攻击时才牵引,大部分时间流量只过本地;

- 性价比高,花费少量成本即可建立本地+ 云端的立体抗D 防护体系;

- 防御带宽大,可防护超300Gbps 的攻击。

抗D 混合防护方案,可有效应对大流量和应用层复杂攻击,目前绿盟科技在国内、国外多地分布有云清洗中心。

数据来源

本次报告中涉及的所有数据,来源于绿盟科技的全球 DDoS 攻击态势感知平台、威胁情报系统、绿盟抗拒绝服务系统,以及两家合作伙伴所提供的数据,他们是中国电信云堤、金山安全。中国电信云堤提供了国内电信运营商的大网数据,便于更为全面的呈现大规模 攻击流量及特性;金山安全提供了 Botnet 在全球及中国的分布数据,便于呈现其规模及其潜在的危害性。这两方面的数据结合绿盟科技的各平台的数据及分析,让本报告得以从全网大流量、Botnet发展尤其是物联网Botnet的发展等角度立体化呈现 2016 年 DDoS 威胁的发展态势。

关于中国电信云堤

2008 年以来,中国电信开始着力于网络 DDoS 攻击防护能力建设,已形成了覆盖国内 31 省和亚太、欧洲、北美等主要 POP 点的一体化攻击防御能力。2014 年,中国电信首次在业界系统性提出电信级网络集约化安全能力开放平台框架,并将“云堤”作为对外服务的统一品牌。

几年来,中国电信云堤一方面致力于高效、可靠、精确、可开放的DDoS 攻击防护能力建设,同时,面向政企客户提供运营商级 DDoS 攻击防护服务。目前已涵盖互联网、金融、能源制造、政府机构等各个行业。

点击查看更多DDOS内容

关于绿盟科技

北京神州绿盟信息安全科技股份有限公司(简称绿盟科技)成立于2000 年 4 月,总部位于北京。在国内外设有 30 多个分支机构,为政府、运营商、金融、能源、互联网以及教育、医疗等行业用户,提供具有核心竞争力的安全产品及解决方案,帮助客户实现业务的安全顺畅运行。

基于多年的安全攻防研究,绿盟科技在网络及终端安全、互联网基础安全、合规及安全管理等领域,为客户提供入侵检测 / 防护、抗拒绝服务攻击、远程安全评估以及 Web 安全防护等产品以及专业安全服务。

北京神州绿盟信息安全科技股份有限公司于 2014 年 1 月 29 日起在深圳证券交易所创业板上市交易。

股票简称:绿盟科技 股票代码:300369

【下载】:2016DDoS报告0420

如果您需要了解更多内容,可以

加入QQ群:570982169

直接询问:010-68438880