一、前言

源代码安全一直是网络信息安全中至关重要的一环;对于一个网络系统来说,源代码就是其生命的化身,无论是前期的研发还是后期的运营,源代码安全对于任何一个组织机构而言都有着举足轻重的意义。

2022年2月24日,俄罗斯针对乌克兰开展了特别军事行动,在物理战场之外,是以俄乌为主的多方势力在网络空间这个看不见硝烟的第二战场上的激烈较量。下文将主要讲述:1.在俄乌战争期间,我们发现的境外黑客组织攻击源代码仓库的案例;2.在俄乌战争期间,我们发现的存在严重漏洞的源代码仓库;3.ATW境外黑客组织对源代码仓库安全所造成的威胁。

二、境外黑客攻击案例

基于云上风险发现技术的积累,我们在俄乌战争期间监测到了某些源代码仓库,发现其受到了疑似境外黑客组织的攻击。

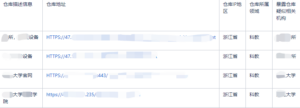

图1为被攻击的代码仓库部分详情信息,这四个暴露的仓库属于科教领域,仓库中的源代码很可能还在被这些科教机构使用。

图1 被攻击代码仓库的部分详情

在俄乌战争期间,图中的几个仓库便被疑似境外黑客所盯上。观察发现,疑似境外黑客不仅删除了所有仓库的源代码,且新建了“仓库名称”和“仓库描述”信息为侮辱性语句的仓库,详情见图2。

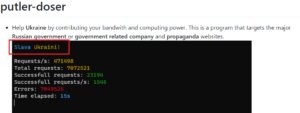

根据图2中“slavaukraini”的用户名字段,我们基本可以判断此次攻击来自境外支持乌克兰

的黑客。从这个线索顺藤摸瓜,我们在GitHub找到了疑似黑客组织的发文,详情见图3。链接地址:https://github.com/metastck/putler-doser

图3 疑似此境外黑客组织的发文

上述仓库被黑客组织所攻击后不久,仓库便不可访问。据我们所分析,这些仓库被攻击者发现的主要原因之一是存在着未授权访问漏洞。针对于此,我们对此类漏洞进行了深入的研究,发现了大量源代码仓库存在着类似的未授权访问漏洞。下文将列举3个不同领域存在类似漏洞的案例。

三、存在类似漏洞的仓库

3.1运营商相关案例

在俄乌战争期间,我们发现了部分运营商相关的仓库存在着类似未授权访问漏洞,除了源代码泄露可能造成的危险外,代码中还有许多敏感信息。如图4,代码仓库中出现“姓名”、“证书编号”、“身份证”之类的个人隐私数据。

图4 代码仓库中存在的个人信息

3.2银行相关案例

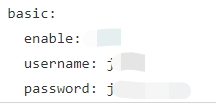

在俄乌战争期间,我们还发现了部分银行相关的仓库存在着类似未授权访问漏洞,除了源代码泄露可能造成的危险外,代码中还有许多敏感信息。如图5,代码仓库中SQL服务器的“用户名”和“密码”;如图6,代码仓库中其他服务的“用户名”和“密码”。

图5 SQL服务器的“用户名”和“密码”

图6 其他服务的“用户名”和“密码”

3.3政府相关案例

在俄乌战争期间,我们还发现了部分政府相关的仓库存在着类似未授权访问漏洞,除了源代码泄露可能造成的危险外,代码中还有许多敏感信息。如图7中,代码仓库中记录了相关数据库的“url”、“用户名”和“密码”。

图7 相关数据库的“url”、“用户名”和“密码”

3.4小结

以上仅为部分示例,在俄乌战争期间,我们发现了大量类似上述存在未授权访问漏洞的仓库,这些源代码仓库覆盖了众多领域,潜在风险较大。

四、ATW组织的潜在威胁

在前不久,源代码仓库Gitblit已经被境外黑客组织AgainstTheWest(ATW)所攻击。自2022年1月20日以来,该黑客组织利用Gitblit漏洞,对我国多家关键信息基础设施单位发起攻击,窃取重要信息系统源代码数据,并在国外黑客论坛RaidForums上进行非法售卖,具体情况请见绿盟此前文章:https://blog.nsfocus.net/gitblit-snoarqube/。

ATW组织自2021年10月以来,便针对暴露在公网上的SonarQube平台进行了攻击,窃取了我国多家企业单位信息系统源代码,并在国外黑客论坛RaidForums上进行非法售卖,具体情况请见绿盟此前文章:https://mp.weixin.qq.com/s/LDZQZF-nMCvPFZc6DqRuQw。

五、总结与建议

源代码仓库是软件供应链的重要一环,俄乌战争的冲突已经蔓延到了网络空间,网络战已成为现代战争中不可分割的战场之一。上述源代码仓库存在的未授权访问漏洞,可能会导致污染源码、敏感数据泄露等系列问题,这会对战争双方、舆论宣传产生诸多影响。

无论是2022年1月份境外势力ATW组织对我国源代码Gitblit的攻击、还是这次俄乌战争期间,境外黑客组织入侵我们的源代码仓库并发表侮辱性言语,我们可以发现境外黑客组织已经盯上了源代码仓库资产。因此,源代码仓库安全急需得到我们共同的重视。

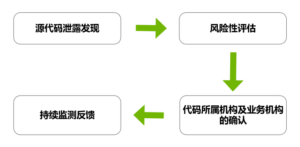

针对于此,绿盟科技创新中心提出了从源代码泄露发现、到源代码风险性评估、再到代码所属机构及业务机构的确认,最后到持续监测反馈的全流程解决方案(见图8)。我们将持续守护源代码安全,为网络安全建设贡献力量。

图8 源代码安全解决方案流程示意图

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。