2018年10月绿盟科技安全漏洞库共收录488漏洞, 其中高危漏洞278个,微软高危漏洞46个,高危漏洞与上期相比总数有明显增长。绿盟科技网络安全威胁周报及月报系列,旨在简单而快速有效的传递安全威胁态势,呈现重点安全漏洞、安全事件、安全技术。

2018年10月数据统计

高危漏洞发展趋势

2018年10月绿盟科技安全漏洞库共收录488漏洞, 其中高危漏洞278个,微软高危漏洞46个,高危漏洞与上期相比总数有明显增长

互联网安全事件

标题:微软发布10月补丁修复51个安全问题

时间:2018-10-10

摘要:微软于周二发布了10月安全更新补丁,修复了51个从简单的欺骗攻击到远程执行代码的安全问题,产品涉及.NET Core、Azure、Device Guard、Internet Explorer、Microsoft Edge、Microsoft Exchange Server、Microsoft Graphics Component、Microsoft JET Database Engine、Microsoft Office、Microsoft Office SharePoint、Microsoft Scripting Engine、Microsoft Windows、Microsoft Windows DNS、Microsoft XML Core Services、SQL Server、Windows – Linux、Windows Hyper-V、Windows Kernel、Windows Media Player以及Windows Shell。

链接:https://blog.nsfocus.net/microsoft-10-patches/

标题:Gemalto公布2018上半年共945起数据泄露事件被统计

时间:2018-10-09

摘要:Gemalto 发布了违反公共数据泄露全球数据库的违反严重程度指数的最新调查结果,揭示了945个数据泄露事件,导致2018年上半年全球45亿条数据记录遭到入侵,与2017年同期相比,丢失,被盗或受损数据的数量惊人的增加了133%。

链接:http://toutiao.secjia.com/article/page?topid=110855

标题:Adobe 10月安全更新

时间:2018-10-10

摘要:当地时间10月9日,Adobe官方发布了10月安全更新,修复了其产品中的多个漏洞,包括Digital Editions、Experience Manager、Framemaker和Technical Communications Suite等。

链接:https://blog.nsfocus.net/adobe-10-patches/

标题:Drupal远程代码执行漏洞

时间:2018-10-19

摘要:近日,Drupal官方发布安全通告修复了多个安全性问题,其中包括2个严重的远程代码执行漏洞,影响Drupal 7和8的多个版本。

链接:https://blog.nsfocus.net/drupal/

标题:GAFGYT新变种“Demon”活跃预警

时间:2018-10-26

摘要:绿盟威胁情报与网络安全实验室在对僵尸网络C&C服务器跟踪数据进行整理时,发现了一个在指令下发阶段极为活跃的Gafgyt变种。根据其所有者采用的特殊配置习惯,我们将这一变种称为”Demon”。

链接:https://blog.nsfocus.net/gafgyt-demon/

标题:Mikro Tik路由器漏洞严重漏洞

时间:2018-10-10

摘要:近期,研究人员公布了一种新的RCE攻击,利用已经公布的Mikro Tik路由器漏洞,可允许黑客绕过防火墙加载未检测到的恶意软件, 该漏洞被确定为CVE-2018-14847,是一个旧的目录遍历缺陷,它在2018年4月被检测到的同一天被修补。

链接:http://toutiao.secjia.com/article/page?topid=110862

标题:国泰航空940万乘客数据外泄

时间:2018-10-26

摘要:香港国泰航空公司(Cathay Pacific Airways Limited)本周三发布声明称,公司的数据系统遭到黑客攻击,发生严重的数据泄漏事件,影响多达940万名乘客。据该公司透露,乘客遭泄露的信息包括:姓名、国籍、出生日期、电话号码、电子邮件、住址、护照号码、身份证号码、常旅客卡号、客户服务评价以及历史出行信息。

链接:http://toutiao.secjia.com/article/page?topid=111012

标题: JQuery上传文件插件0day漏洞

时间:2018-10-23

摘要:研究人员在使用非常流行的文件上传插件 jQuery File Upload 之后偶然发现了该插件的0day 漏洞, 该插件 用于添加用户友好的文件上传功能,如拖放到网站和Web内容管理系统,包括WordPress的。

链接:http://toutiao.secjia.com/article/page?topid=111003

标题:GandCrab勒索软件结合Crypter木马

时间:2018-10-17

摘要: GandCrab勒索软件版本已与crypter木马结合,以进一步增强恶意软件的隐身能力。 恶意软件最近经历了一系列演变,GandCrab背后的开发者似乎不断寻找自今年1月成立以来增强恶意软件代码的方法。GandCrab开发者还通过NTCrypt来吸引合作伙伴增加恶意软件的侵略性,并通过恶意软件获取大量收益。

链接:http://toutiao.secjia.com/article/page?topid=110985

标题:D-Link路由器三个未修补漏洞

时间:2018-10-18

摘要:研究人员发现了一些可以利用来远程控制一些D-Link路由器的缺陷。 D-Link路由器模型中发现了三个漏洞,这些漏洞可以被链接以完全控制这些设备。

链接:http://toutiao.secjia.com/article/page?topid=110993

(来源:绿盟科技威胁情报与网络安全实验室)

绿盟科技漏洞库十大漏洞

声明:本十大安全漏洞由NSFOCUS(绿盟科技)安全小组 <security@nsfocus.com>根据安全漏洞的严重程度、利用难易程度、影响范围等因素综合评出,仅供参考。

http://www.nsfocus.net/index.php?act=sec_bug&do=top_ten

1. 2018-10-11 Microsoft Edge和ChakraCore 内存破坏漏洞(CVE-2018-8473)

NSFOCUS ID: 41377

http://www.nsfocus.net/vulndb/41377

综述:Edge是Windows的一个系统附带的浏览器。ChakraCore是使用在Edge的一个开源的JavaScript引擎。Microsoft Edge和ChakraCore在处理内存对象中存在信息泄露漏洞。

2. 2018-09-25 Adobe Acrobat和Reader 任意代码执行漏洞(CVE-2018-12848)

NSFOCUS ID: 41233

http://www.nsfocus.net/vulndb/41233

综述:Adobe Acrobat是一套PDF文件编辑和转换工具,Reader是一套PDF文档阅读软件。Adobe Acrobat和Reader中存在越界写漏洞。远程攻击者可利用该漏洞可执行任意代码。

3. 2018-10-11 Microsoft Word远程执行代码漏洞(CVE-2018-8504)

NSFOCUS ID: 41390

http://www.nsfocus.net/vulndb/41390

综述:Microsoft Word是Office套件中的一款文字处理软件。Microsoft Word中存在远程代码执行漏洞,该漏洞源于软件未能妥当地处理ProtectedView中的对象。

4. 2018-10-10 Foxit Reader/PhantomPDF JavaScript引擎释放后重利用漏洞(CVE-2018-16292)

NSFOCUS ID: 41346

http://www.nsfocus.net/vulndb/41346

综述:Foxit Reader是一款PDF文档阅读器。Foxit PhantomPDF是一个商业版。Foxit Reader 9.3之前版本和Foxit PhantomPDF 9.3之前版本,JavaScript引擎存在释放后重用漏洞。

5. 2018-10-22 Oracle MySQL Server组件安全漏洞(CVE-2018-3282)

NSFOCUS ID: 41674

http://www.nsfocus.net/vulndb/41674

综述:Oracle MySQL是一套开源的关系数据库管理系统。Oracle MySQL Server组件的Server: Storage Engines子组件存在安全漏洞。

6. 2018-10-25 Citrix SD-WAN和NetScaler SD-WAN 命令注入漏洞(CVE-2018-17445)

NSFOCUS ID: 41743

http://www.nsfocus.net/vulndb/41743

综述:Citrix SD-WAN和NetScaler SD-WAN都是软件定义的广域网解决方案。Citrix SD-WAN和NetScaler SD-WAN中存在命令注入漏洞。

7. 2018-09-26 DedeCMS 任意代码执行安全漏洞(CVE-2018-16784)

NSFOCUS ID: 41261

http://www.nsfocus.net/vulndb/41261

综述:DedeCMS是一套基于PHP的网站内容管理系统(CMS)。DedeCMS 5.7 SP2版本中存在XML注入安全漏洞,攻击者可借助<file type=’file’name=’../字符串,利用此漏洞远程执行任意代码。

8. 2018-10-11 Microsoft Windows Win32k 特权提升漏洞(CVE-2018-8497)

NSFOCUS ID: 41404

http://www.nsfocus.net/vulndb/41404

综述:Microsoft Windows是流行的操作系统。Microsoft Windows Kernel中对内核内存处理的方式存在提权漏洞。

9. 2018-09-29 Cisco IOS XE Software命令注入漏洞(CVE-2018-0481)

NSFOCUS ID: 41284

http://www.nsfocus.net/vulndb/41284

综述:Cisco IOS Software是思科网络设备操作系统。CLI parser是其中的一个命令行命令解析器。Cisco IOS XE Software中的CLI解析器存在命令注入漏洞,该漏洞源于受影响的应用程序没有正确过滤命令参数。

10. 2018-10-10 Auto-Maskin DCU-210E/RP-210E未授权访问漏洞(CVE–2018-5399)

NSFOCUS ID: 41354

http://www.nsfocus.net/vulndb/41354

综述:Auto-Maskin DCU-210E和RP-210E都是发动机控制面板。Auto-Maskin DCU-210E和RP-210E中存在安全漏洞,该漏洞源于服务器使用硬编码的用户名和密码root/amroot。

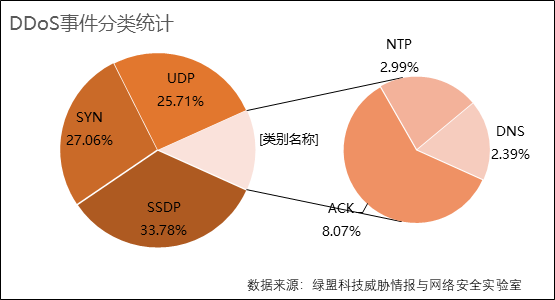

DDoS攻击类型

攻击事件类型SSDP、UDP、SYN攻击为主,另外ACK攻击流量也较为突出

小提示

- Chargen Flood:Chargen 字符发生器协议(Character Generator Protocol)是一种简单网络协议,设计的目的是用来调试TCP 或UDP 协议程序、测量连接的带宽或进行QoS 的微调等。但这个协议并没有严格的访问控制和流量控制机制。流量放大程度在不同的操作系统上有所不同。有记录称,这种攻击类型最大放大倍数是8倍。

- NTP Flood:又称NTP Reply Flood Attack,是一种利用网络中时间服务器的脆弱性(无认证,不等价数据交换,UDP协议),来进行DDoS行为的攻击类型。有记录称,这种攻击类型最大放大倍数是9倍。

- SSDP Flood:智能设备普遍采用UPnP(即插即用)协议作为网络通讯协议, 而UPnP设备的相互发现及感知是通过SSDP协议(简单服务发现协议)进行的。

攻击者伪造了发现请求,伪装被害者IP地址向互联网上大量的智能设备发起SSDP请求,结果被害者就收到了大量智能设备返回的数据,被攻击了。有记录称,这种攻击类型最大放大倍数是30.8倍。

更多相关信息,请关注绿盟科技DDoS威胁报告。

博文精选

NuggetPhantom分析报告

近期,绿盟威胁情报中心(NTI)在一次应急响应中,发现一起使用模块化恶意工具集“NuggetPhantom(掘金幽灵)”的安全事件。据我们观测,本次安全事件背后的组织最早出现于2016年底,其曾在2016年底的“天翼校园客户端蓝屏事件”以及2017年底的“天翼校园客户端挖矿程序事件”中有所行动。攻击者获知用户计算机存在EternalBlue漏洞后,利用该漏洞向用户计算机发送Eternal_Blue_Payload载荷,该载荷及其所释放的各模块皆通过访问下载服务器来获取加密后的各用途模块文件,并在内存中动态解密这些模块代码,执行模块对应的恶意功能。

浅析OWASP Top 10

OWASP(开放式Web应用程序安全项目),其中最具权威的“10项最严重的Web 应用程序安全风险列表”,总结了Web应用程序最可能、最常见、最危险的十大漏洞。

(来源:绿盟科技博客)

安全会议

安全会议是从近期召开的若干信息安全会议中选出,仅供参考。

black hat EUROPE

时间:December 3– 6, 2018

简介: Black Hat provides attendees with the very latest in research, development, and trends in Information Security. Here the brightest professionals and researchers in the industry will come together for a total of four days—two or four days of deeply technical hands-on Trainings, followed by two days of the latest research and vulnerability disclosures in the Briefings.

网址:https://www.blackhat.com/eu-18/

DeepSec

时间:November27– 30, 2018

简介: An in-depth conference on information security held in Europe, DeepSec brings together the most renowned security professionals from myriad sectors including government, academia, and industry as well as the underground hacking community. A non-product, non-vendor-biased conference, DeepSec prides itself on neutrality, considering all discussions, talks, and workshops on merit, innovation, and value to the community alone without preference for specific companies or individuals.

网址:https://deepsec.net/