威胁狩猎依旧是2021RSA的热门话题,企业往往通过威胁狩猎发现已知遗漏威胁和未知威胁。本文结合2021RSA内容,总结了威胁狩猎的基础知识,并分享了绿盟科技的威胁狩猎体系。

一、概述

网络攻击技术和方法不断升级换代,攻击者从脚本小子、黑产犯罪团伙向国家级组织演进,攻击能力不断提高,攻击技术不断升级;威胁利用也从已知到未知不断发展变化。我们在NSA武器库泄漏事件中发现,AI技术的普及以及服务云化等技术让攻击门槛越来越低。随着攻击技术的演进,防守方也需要升级自身的防御方案。

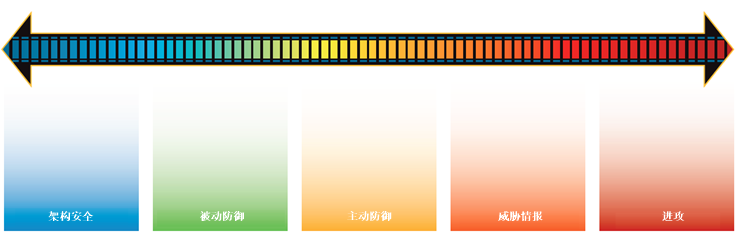

SANS网络安全滑动标尺模型把整个安全建设划分为五个阶段:架构安全、被动防御、主动防御、威胁情报和反制。为了应对日益严峻的网络安全挑战,越来越需要防守方将自身安全建设从被动防御转换到主动防御、反制等主动安全的方向上来,威胁狩猎技术应运而生。

二、从RSA2021看威胁狩猎

威胁狩猎是一种主动识别攻击痕迹的方法。有别于SOC、IDS、渗透测试和扫描,由威胁猎人利用威胁分析工具、威胁情报和实践经验来积极筛选、分析网络和端点数据,寻找可疑的异常或正在进行的攻击痕迹,去证明威胁假设。

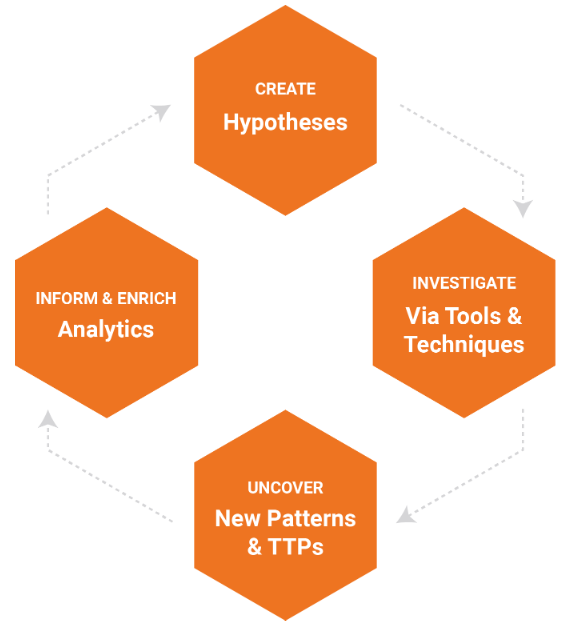

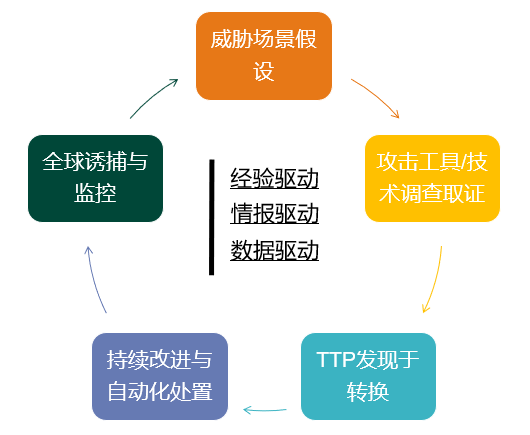

从威胁狩猎的方法论来讲,威胁狩猎包含如下过程:

- 威胁假设:威胁猎人可以依赖于对自身资产的了解结合全网威胁情报对可能出现的高风险资产遭受的攻击进行假设;

- 攻击工具/技术调查取证:利用已收集的数据结合威胁情报,使用可视化、数据统计分析等方法对数据集进行挖掘与分析,获取攻击者的已知的或未知的攻击工具和攻击技术;

- TTP发现与转换:狩猎的关键部分,结合威胁模型对已发现攻击者的攻击工具和攻击技术进一步挖掘,发现攻击者的TTP。

- 持续改进与自动化处置:上述步骤基本上都是由威胁猎人发起并参与的,发现已知或未知威胁的过程可以通过自动化处理,并改进狩猎过程。最终将整个狩猎过程标准化、程序化,形成完整的自动化TTP情报发现机制。

基于上述狩猎过程,通过不断的循环、迭代,形成越来越多和越来越完善的高级情报生产流程。

基于上述的威胁狩猎过程依赖于威胁数据,收集终端的操作数据、IDPS、WAF的告警数据、全流量设备的流量特征数据、威胁情报数据等等这些数据都是威胁狩猎过程中的基础。研究员需要从这些数据中分析出攻击者的战略、战术目标。

为了评估狩猎过程的成熟度,引入了狩猎成熟度模型。数据驱动的威胁狩猎成熟度模型是基于威胁狩猎框架,从数据收集能力、数据分析能力和自动化程度来评估威胁狩猎能力。

- HM0:有基本的IDPS威胁数据,但是数据并没有汇聚在一起。几乎无法分析;

- HM1:能够把安全设备的告警数据汇聚在一起,但是没有更深一步的分析能力;

- HM2:对收集的数据能够使用工具进行分析及基础的安全假设,并使用情报数据进行威胁狩猎;

- HM3:能够建立有效的流程使用系统、工具,对收集的威胁数据基于威胁情报进行关联查询,对威胁进行狩猎;

- HM4:在HM3的基础上最大程度的使各个流程进行自动化,尽量减少人员的参与。

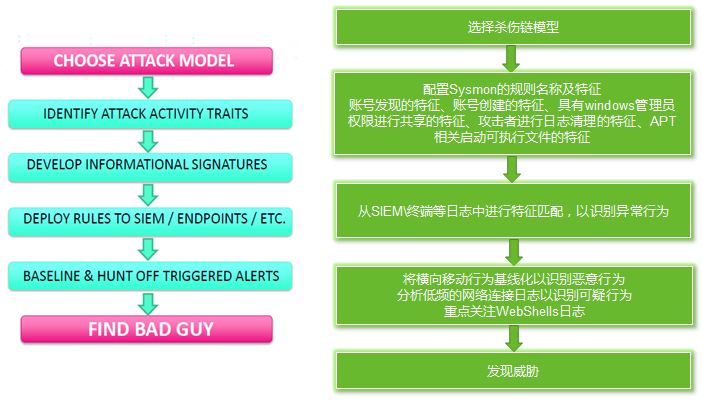

威胁狩猎技术路线大致可分为两类:基于流量进行狩猎和基于主机进行狩猎。RSA 2021大会中由来自美国的DLP厂商的CISO Tim Bandos分享的《Hunt and Gather:Developing Effective Threat Hunting Techniques》主题,介绍了一个从无到有,怎样基于Sysmon、Shimcache、Autorun等主机侧的系统工具建立威胁狩猎体系。

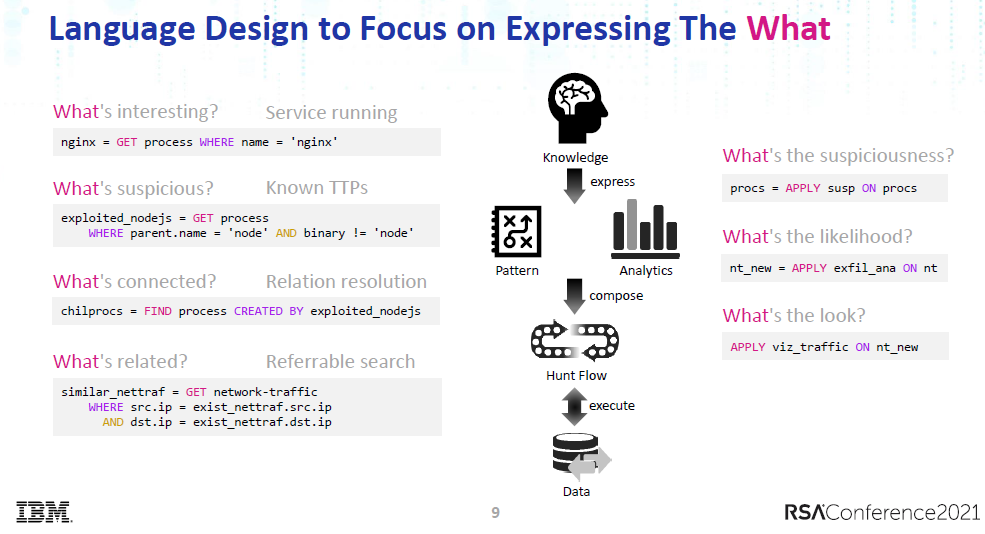

自动化程度是威胁狩猎成熟度的标志性特征,怎样从手工狩猎达到自动化狩猎呢?IBM的两位研究员推荐一个开源项目Kestrel,一种用于威胁狩猎的编程语言,提供了一套对狩猎目标进行描述的表达语法,威胁猎人只需输入狩猎目标,Kestrel会实时输出狩猎结果。Kestrel提高了自动化狩猎的程度,帮助威胁猎人进行更高效地狩猎。

三、 绿盟威胁狩猎体系

绿盟科技有着丰富的攻防经验,对威胁狩猎有着自己独特的理解和落地方式,下面会详细介绍绿盟的威胁狩猎体系。

3.1 绿盟威胁狩猎的循环和过程

威胁狩猎的核心首先是人,然后是数据,最后是自动化。绿盟科技能创中心,在威胁狩猎理论基础上加入了威胁诱捕和反制能力环节,通过对攻击者进行反制能够更充分的了解到攻击者的战略意图和战术目的,从而丰富和增强情报数据。狩猎活动基于经验、情报和数据三个维度驱动。绿盟科技在云端完整的运行了一套威胁狩猎流程,不断的增加狩猎规则完成狩猎过程,最终形成狩猎成果。

3.2 绿盟威胁狩猎体系

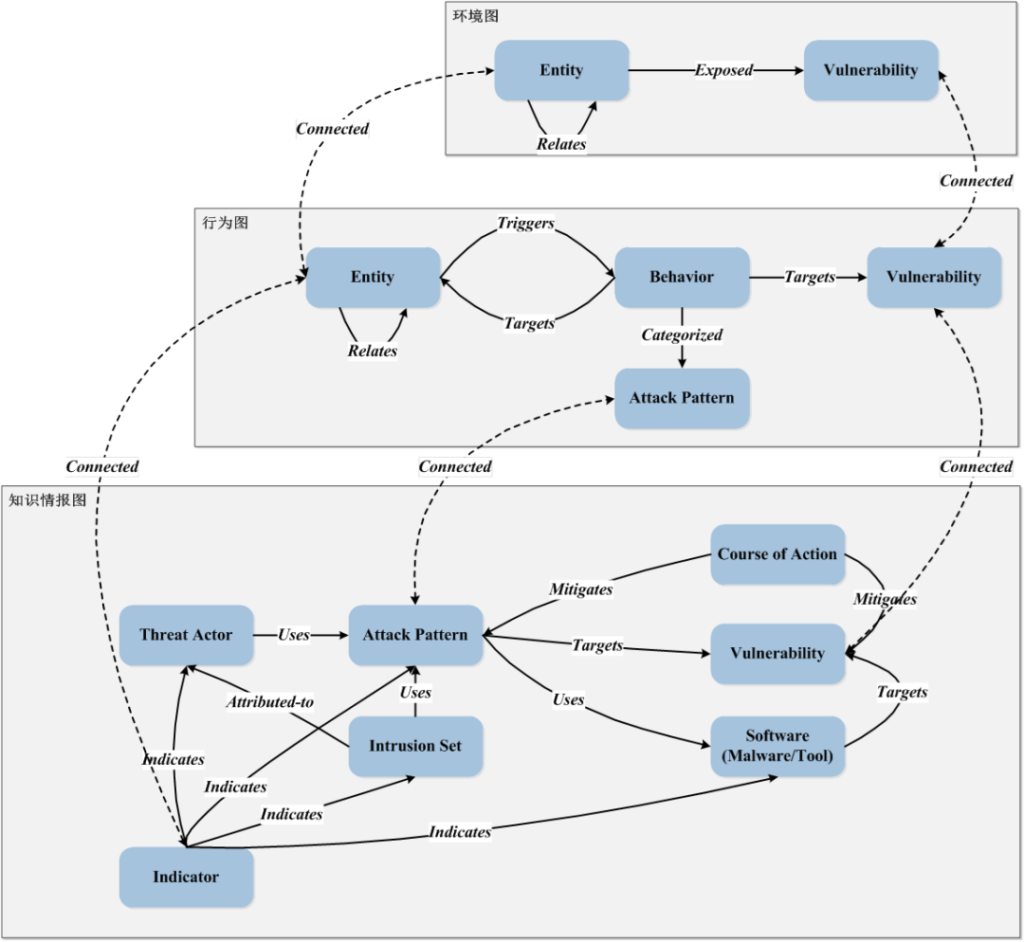

基于威胁场景的假设首先要建立在完善的狩猎体系中,才能在体系中进行后续的狩猎过程。绿盟科技威胁情报中心,依托完整的安全产品线设备和健全的安全服务能力建立完整的狩猎数据基础,借助多年积累的威胁情数据,结合安全研究院对攻防的理解和经验形成的知识库,建立完整的威胁狩猎体系,支撑从行为、风险、环境等多个维度进行威胁狩猎。

3.2.1 基于假设的线索关联图分析

威胁假设并不是凭空进行假设,而是将资产、环境、知识、行为、告警、情报等数据,通过关联分析找出线索,使用线索进行威胁假设。

通常,数据中会包含攻击者攻击的结果、目标和使用手法,这些数据无序的分布在浩瀚的数据中。将所有的数据的威胁特征、行为特征结合产生的环境进行特征抽取和数据归一,结合知识库和情报数据对威胁数据进行关联并提取可疑线索。线索包括攻击者的所处环境、使用手段、攻击技术等特征。研究人员通过这些线索特征大致推断攻击者的意图,并对威胁场景进行假设。

3.2.2 情报知识库建立

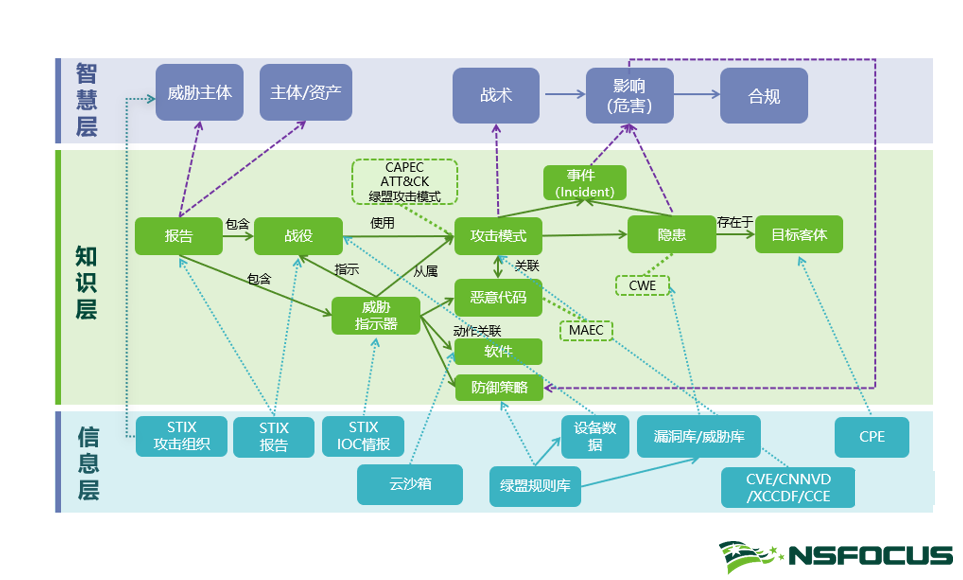

绿盟科技威胁情报中心,依托多年的攻防经验和安全数据,基于知识组织层次模型进行情报知识库构建,自顶而下定义情报知识库框架,分为信息层、知识层和智慧层。

1) 信息层作为知识库的基础,基于STIX2.0表示方法,使用云沙箱,威胁告警规则形成基础的知识库信息层。信息层抽象出21个知识本体和963481个知识实体;

2) 知识层利用MITRE定义的ATT&CK框架利用信息曾数据,将攻击模式、威胁指示器、恶意代码、战役等情报数据进行关联抽象形成知识层;

3) 智慧层描述了每次狩猎过程中验证完成的威胁主体(攻击者/组织),包括威胁主题的战略战术、影响和危害。

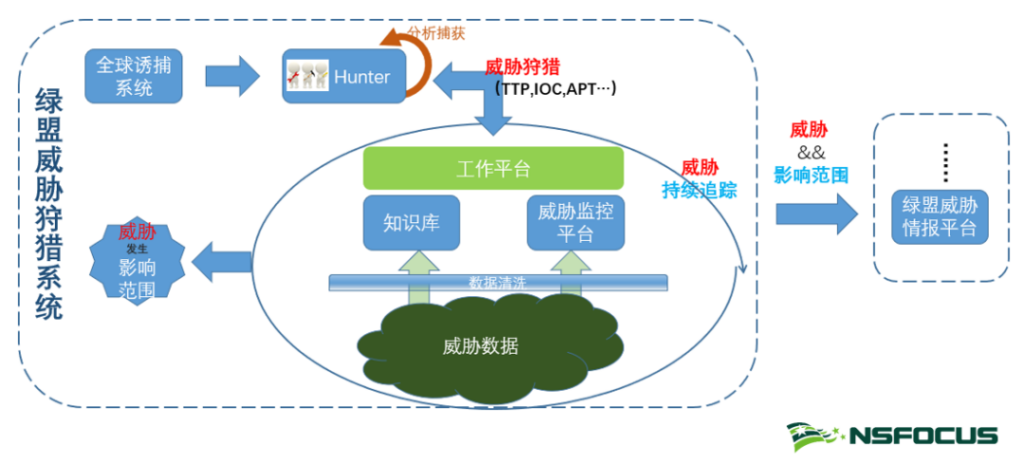

3.2.3 全球诱捕系统

通过在全球范围内部署威胁诱捕系统,对攻击者/组织进行全方位的诱捕和监控。诱捕数据结合知识库通过威胁研判和分析,对已知攻击者进行实时监控,对未知攻击者进行及时发现。诱捕节点遍布世界五大洲,涵盖了20多个国家,致力于通过部署在不同的地区,更加全面的捕获威胁攻击,增强威胁狩猎能力。

3.2.4 威胁狩猎系统

绿盟科技威胁狩猎系统的目标是能够让Hunter(威胁猎人)在一个统一的自动化平台上使用海量威胁数据完成威胁狩猎过程。使用工作平台检索威胁数据,结合知识库发现威胁关键线索,利用线索进行威胁假设,结合全球诱捕系统进行威胁狩猎系。狩猎成功后,将发现的已知或未知的威胁和影响范围以情报的方式输入至绿盟威胁情报平台。并将攻击者信息作为全球诱捕系统的输入对攻击者进行持续监控。

四、 结语

威胁狩猎是一个重要的威胁发现过程,狩猎的结果可以作为高可靠的情报供企业进行安全防护和威胁监控。绿盟科技情报中心自成立以来一直致力于对威胁的发现和感知,通过自研情报数据源、交换情报数据源、开源情报数据源每天产生超过千万级的高质量情报数据。威胁狩猎是自研情报数据源的重要一环。相信这些高质量的情报数据能够为广大客户的安全能力带来新的提升。

绿盟威胁情报中心(NSFOCUS Threat Intelligence center, NTI)是绿盟科技为落实智慧安全3.0战略,促进网络空间安全生态建设和威胁情报应用,增强客户攻防对抗能力而组建的专业性安全研究组织。其依托公司专业的安全团队和强大的安全研究能力,对全球网络安全威胁和态势进行持续观察和分析,以威胁情报的生产、运营、应用等能力及关键技术作为核心研究内容,推出了绿盟威胁情报平台以及一系列集成威胁情报的新一代安全产品,为用户提供可操作的情报数据、专业的情报服务和高效的威胁防护能力,帮助用户更好地了解和应对各类网络威胁。

参考文献

[1]【公益译文】网络安全滑动标尺模型–SANS分析师白皮书,绿盟技术博客,https://blog.nsfocus.net/sliding-scale-cyber-security/

[2] WHITE PAPER A Framework for Cyber Threat Hunting,@sqrrl

[3] RSA 2021 《Introducing Kestrel:The Threat Hunting Language》

版权声明

本站“技术博客”所有内容的版权持有者为绿盟科技集团股份有限公司(“绿盟科技”)。作为分享技术资讯的平台,绿盟科技期待与广大用户互动交流,并欢迎在标明出处(绿盟科技-技术博客)及网址的情形下,全文转发。

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。