6月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告,包含Linux内核权限提升漏洞(CVE-2024-1086)通告、PHP CGI Windows平台远程代码执行漏洞(CVE-2024-4577)通告、VMware vCenter Server多个高危漏洞(CVE-2024-37079/CVE-2024-37080/CVE-2024-37081)通告等。

绿盟科技CERT监测到微软发布6月安全更新补丁,修复了49个安全问题,涉及Windows、Azure、Microsoft Office、Microsoft Visual Studio等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。

本月的威胁事件中包含,Rafel RAT恶意软件盯上了”过时“安卓手机、与俄罗斯有关的APT组织Nobelium攻击法国外交机构和德国施耐德电气遭黑!Hunt3r Kill3rs黑客声称已成功渗透其网络等事件

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

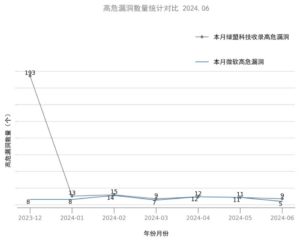

2024年06月绿盟科技安全漏洞库共收录64个漏洞, 其中高危漏洞9个,微软高危漏洞5个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2024.07.01

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

- LockBit造谣,美联储数据并未遭窃

【标签】LockBit

【时间】2024-06-28

【简介】

6月23日,LockBit宣称入侵了美联储,窃取了惊人的33TB内部数据,并要求在UTC时间6月25日晚上8点27分之前落实赎金方案,否则将公开这些数据,如今,答案已经揭晓,LockBit造谣了!BleepingComputer称,事实证明美联储并未受到攻击,虽然LockBit已在数据泄露页面发布了数据下载链接,但这些数据并非来自美联储。网络威胁监控公司HackManac在社交媒体上称,LockBit攻击的是一家名为Evolve Bank&Trust的美国银行。

【参考链接】

https://www.freebuf.com/news/404624.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Rafel RAT恶意软件盯上了”过时“安卓手机

【标签】Rafel RAT

【时间】2024-06-25

【简介】

威胁攻击者正在大量部署一种名为”Rafel RAT”的开源恶意软件,攻击”过时“安卓设备。Check Point安全研究人员Antonis Terefos和Bohdan Melnykov表示,共检测到超过120个使用Rafel RAT恶意软件的网络攻击活动。据悉,Rafel RAT恶意软件的攻击目标主要是政府和军事部门,大多数受害者位于美国、中国和印度尼西亚。其中一些攻击活动是由APT-C-35(DoNot Team)等知名勒索软件组织发起,伊朗和巴基斯坦疑似为恶意活动的源头。

【参考链接】

https://www.freebuf.com/news/404243.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 与俄罗斯有关的APT组织Nobelium攻击法国外交机构

【标签】Nobelium

【时间】2024-06-25

【简介】

法国信息安全机构ANSSI报告称,与俄罗斯有关的APT组织Nobelium是针对法国外交机构的一系列网络攻击的幕后黑手。法国机构将这些攻击与网络间谍组织Nobelium(又名APT29、SVR组织、Cozy Bear、Midnight Blizzard、BlueBravo和The Dukes)联系起来,但ANSSI将这些组织划分为不同的威胁集群,其中包括一个名为Dark Halo的组织,该组织对2020年的SolarWinds攻击负有责任。

【参考链接】

https://mp.weixin.qq.com/s/OqhStsiavHV_2bCHE_PRNQ

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 德国施耐德电气遭黑!Hunt3r Kill3rs黑客声称已成功渗透其网络

【标签】Hunt3r Kill3rs

【时间】2024-06-21

【简介】

当地时间2024年6月17日,据臭名昭著的网络犯罪团伙Hunt3r Kill3rs称,德国施耐德电气的网络系统遭其入侵。由于施耐德电气在德国业务广泛,且是能源管理和自动化领域的全球领导者,因此其及其客户应特别关注此次入侵事件。尽管尚不清楚泄露的具体数据类型,但专家推测,考虑到施耐德电气参与重要基础设施的管理,此次入侵事件可能产生广泛影响。事件已移情别恋德国BSI报告,知情人称内部调查已展开。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzkyMzAwMDEyNg==&mid=2247544444&idx=2&sn=ec880d4485170d47a1f2df9cf04c1a3d&chksm=c1e9a22df69e2b3b9096dfe45ce6805dac79e7cf0ae743eb648dd9f08730945132be682f52f7&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 专攻中文用户!黑客组织Void Arachne夹带木马推广Deepfake和AI滥用

【标签】Void Arachne

【时间】2024-06-20

【简介】

趋势科技6月19日发布研究报告称,其研究人员最近发现了名为Void Arachne的新型威胁行为者组织,该组织针对中文用户发动攻击,利用包含合法软件安装程序的恶意Windows Installer(MSI)文件传播Winos后门。这些MSI文件伪装成AI软件、流行应用程序及VPN服务的安装包,实际捆绑了裸体器、深度伪造色情生成软件以及AI语音和面部技术。Void Arachne通过SEO投毒、社交媒体和消息平台扩散恶意软件,诱使受害者下载并安装,从而导致系统被完全破坏。中国由于政府的严格网络控制,公众对VPN技术兴趣增加,攻击者利用这一点诱导用户安装恶意程序。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzkyMzAwMDEyNg==&mid=2247544499&idx=2&sn=b5789603789debe77fd62aa5d9e90cf4&chksm=c1e9a2e2f69e2bf47c0ca5a2782e0481e02537f11e2afabc5ad4f4319bfff2b24afc8dd0640e&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 新型TIKTAG攻击曝光,专门针对谷歌浏览器和Linux系统

【标签】TIKTAG

【时间】2024-06-17

【简介】

近日,来自三星、首尔国立大学和佐治亚理工学院的韩国研究团队的研究人员发现一种以ARM的内存标记扩展(MTE)为目标的,名为”TIKTAG”的新型攻击,黑客可利用这种方式绕过安全防护功能,这种攻击专门针对谷歌浏览器和Linux内核的攻击,导致数据泄露几率超过95%。MTE是ARM v8.5-A架构(及更高版本)新增的一项功能,旨在检测和防止内存损坏。系统采用低开销标签技术,为16字节内存块分配4位标签,确保指针中的标签与访问的内存区域相匹配,从而防止内存损坏攻击。

【参考链接】

https://www.freebuf.com/news/403690.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- APT组织“LilacSquid”在行动:窃取亚洲、欧洲、美国多个关键行业数据

【标签】LilacSquid

【时间】2024-06-03

【简介】

研究人员发现了一项新的数据盗窃活动,该活动至少自2021年开始活跃,由名为“LilacSquid”的高级持续性威胁(APT)行为者发起。思科Talos的研究人员观察到,此次攻击活动针对的是多种行业,包括美国的IT组织、欧洲的能源公司和亚洲的制药公司。受害者范围如此广泛表明,LilacSquid不分行业,旨在窃取各个行业的数据。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649786604&idx=1&sn=3baeb84d3abc9a616c5771b77fc5a38f&chksm=8893b883bfe431955e63fc5cba26ae43cb570485c49923e6303fe095318d25dbf5adf4de7378&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- ExCobalt网络犯罪团伙利用新的GoRed后门攻击俄罗斯目标

【标签】ExCobalt

【时间】2024-06-25

【简介】

一个名为ExCobalt的网络犯罪团伙利用一种之前未知的基于Golang的后门(名为GoRed)攻击了俄罗斯目标。Positive Technologies研究人员Vladislav Lunin和Alexander Badayev在本周发布的技术报告中表示:“ExCobalt专注于网络间谍活动,其几名成员至少自2016年以来就一直活跃,大概曾经是臭名昭著的Cobalt Gang的成员。”

【参考链接】

https://mp.weixin.qq.com/s/qJVWk6LVGRVR3FKokt3sCA

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 虚假的谷歌浏览器错误正诱导用户运行恶意PowerShell脚本

【标签】ClearFake

【时间】2024-06-19

【简介】

据观察,这些黑客组织包括ClearFake和TA571,ClearFake曾利用网站覆盖层,提示访问者安装带有恶意软件的虚假浏览器更新,而TA571以发送大量电子邮件的垃圾邮件分发商而闻名。Proofpoint观察到三个攻击链,这些攻击链主要在初始阶段存在差异。第一种情况与ClearFake相关,当Chrome用户访问一个受感染的网站时,会通过币安的智能链合约加载托管在区块链上的恶意脚本。此脚本会显示虚假的Google警告,指出显示网页时出现问题,并提示访问者安装“根证书”,将恶意PowerShell脚本复制到Windows剪贴板并在Windows PowerShell(管理)控制台中运行。

【参考链接】

https://www.freebuf.com/news/403837.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 哈马斯黑客向埃及和巴勒斯坦投放隐秘间谍软件

【标签】Arid Viper

【时间】2024-06-19

【简介】

据观察,与哈马斯有关的高级持续性威胁(APT)组织Arid Viper早在2022年就使用Android间谍软件AridSpy。现在,研究人员首次对该恶意软件之前神秘的后期阶段进行了全面分析。ESET的研究人员最近发布了一份关于AridSpy活动的新报告,结果表明AridSpy是通过木马消息应用程序进行传播的报告称,研究人员分析了五起针对埃及和巴勒斯坦Android用户的AridSpy攻击活动。AridSpy经常潜伏在具有合法功能的应用程序中,使其更难被发现。ESET表示,在本例中,巴勒斯坦的受害者被一款冒充巴勒斯坦民事登记处的恶意应用程序的广告所针对。在埃及,第一阶段的间谍软件隐藏在一款名为LapizaChat的应用程序中以及诈骗性质的工作机会发布中。这些应用程序可从威胁行为者控制的第三方网站(而非Google Play)下载。

【参考链接】

https://mp.weixin.qq.com/s/ah-zsfC8vkkcdVb7IBu_GQ

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- “TellYouThePass”勒索软件活动利用PHP漏洞

【标签】TellYouThePass

【时间】2024-06-13

【简介】

据观察,攻击者利用PHP中的一个关键远程执行漏洞入侵服务器并部署恶意软件,该恶意软件是TellYouThePass勒索软件活动的一部分。Imperva Threat Research公司在6月10日的一篇博文中表示,公司于6月8日,即PHP维护者发布补丁后的一两天,就发现了攻击者利用高严重性PHP漏洞(CVE-2024-4577)的情况。PHP是一种免费、开源的服务器端脚本语言,用于创建动态网页。超过75%的网站都使用PHP进行服务器端编程。

【参考链接】

https://hackernews.cc/archives/53126

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Snowflake攻击:Mandiant将数据泄露与信息窃取者感染联系起来

【标签】UNC5537

【时间】2024-06-11

【简介】

Mandiant的一份新报告称,约有165个组织受到了一场大规模网络攻击活动的影响,该活动利用被盗的客户凭证来攻击Snowflake云存储系统。Mandiant称,一名被追踪为UNC5537的以经济利益为目的的黑客组织通过信息窃取恶意软件感染非Snowflake所拥有的系统窃取了客户凭证,从而入侵了数百个Snowflake实例。

【参考链接】

https://hackernews.cc/archives/53057

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 马来西亚铁路资产公司RAC面临数据泄露指控

【标签】billy100

【时间】2024-06-11

【简介】

据暗网行动者报告,马来西亚铁路资产公司(RAC)遭到黑客攻击,该公司是马来西亚交通部下属的重要部门。黑客“billy100”入侵该公司后在BreachForums平台上发布了相关指控。RAC数据泄露事件被公开到黑客论坛上,据称泄露数据包含公司RAC有关人事记录。据billy100称,被入侵的数据库中有481行文件。黑客提供了CSV文件“users_id”和“detail”的样本作为数据真实的证据,样本包括散列密码、电子邮件地址和用户名。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652061445&idx=4&sn=f29b5b2eb13a1094c84a9ea579ee8e1c&chksm=f36e1345c4199a53e4c086c2dd13b88a58ad1a90abc4ad1c3d91f9dc37ce50aeba8ccfd91247&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- “神秘网络攻击事件”导致美国60万台路由器瘫痪

【标签】Pumpkin Eclipse

【时间】2024-06-04

【简介】

近日,有消息称美国有约60多万台小型办公室/家庭办公室(SOHO)路由器在不明身份的网络行为者发动的破坏性网络攻击后被瘫痪并离线,从而中断了用户对互联网的访问。据调查,此事件影响了美国的互联网服务提供商ISP,Lumen Technologies Black Lotus实验室团队将其命名为“Pumpkin Eclipse”。对ISP发布的ActionTec T3200、ActionTec T3260和Sagemcom三种路由器型号产生了较大影响。

【参考链接】

https://thehackernews.com/2024/05/mysterious-cyber-attack-takes-down.html

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 新型Meterpreter后门能够在图片中隐藏恶意代码

【标签】Meterpreter

【时间】2024-06-03

【简介】

据Cyber Security News消息,ANY.RUN沙盒分析了一种被称为Meterpreter的新型后门恶意软件,能利用复杂的隐写技术将恶意有效载荷隐藏在看似无害的图片文件中。基于Meterpreter的攻击从一个包含PowerShell 脚本的.NET可执行文件开始,该脚本会从远程命令与控制(C2)服务器下载一张PNG图片,该图片可以是一张景色秀丽的风景画,但却隐藏着恶意脚本。

【参考链接】

https://mp.weixin.qq.com/s?__biz=MzkyMzAwMDEyNg==&mid=2247544160&idx=3&sn=8c317bea6e9d11cd219702c18fd4947f&chksm=c1e9a131f69e2827ef229568dc39bff0578be71e0cc93529527392275668b7153ff1c3d65eea&scene=58&subscene=0#rd

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。