9月,绿盟科技威胁情报中心(NTI)发布了多个漏洞和威胁事件通告;CERT监测到微软发布9月安全更新补丁,修复了79个安全问题,涉及Windows、Microsoft SQL Server、Microsoft Office、Microsoft SharePoint Server、Azure等广泛使用的产品,其中包括权限提升、远程代码执行等高危漏洞类型。本月微软月度更新修复的漏洞中,严重程度为关键(Critical)的漏洞有7个,重要(Important)漏洞有71个。其中包括4个存在在野利用的漏洞:

Windows Installer权限提升漏洞(CVE-2024-38014)

Microsoft Publisher安全功能绕过漏洞(CVE-2024-38226)

Microsoft Windows Update远程代码执行漏洞(CVE-2024-43491)

Windows Mark of the Web安全功能绕过漏洞(CVE-2024-38217)

请相关用户尽快更新补丁进行防护。

以上所有漏洞情报和威胁事件情报、攻击组织情报,以及关联的IOC,均可在绿盟威胁情报中心获取,网址:https://nti.nsfocus.com/

一、 漏洞态势

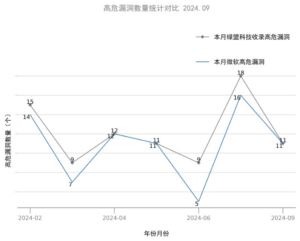

2024年09月绿盟科技安全漏洞库共收录81个漏洞, 其中高危漏洞11个,微软高危漏洞11个。

* 数据来源:绿盟科技威胁情报中心,本表数据截止到2024.10.08

注:绿盟科技漏洞库包含应用程序漏洞、安全产品漏洞、操作系统漏洞、数据库漏洞、网络设备漏洞等;

二、 威胁事件

- REPLAY: Revisiting Play Ransomware Anti-Analysis Techniques

【标签】Play

【时间】2024-09-02

【简介】

2022年6月,监测首次发现Play勒索软件针对医疗保健和电信等行业以及拉丁美洲、欧洲和北美等广泛地区,通过被盗用的有效帐户或利用特定漏洞来访问网络,随后使用大量已知的漏洞利用后工具继续攻击。

【参考链接】

https://www.netskope.com/blog/replay-revisiting-play-ransomware-anti-analysis-techniques

【防护措施】

绿盟威胁情报中心关于该事件提取5条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- LockBit勒索美国在线报税服务平台eFile

【标签】LockBit

【时间】2024-09-23

【简介】

据The Cyber Express消息,臭名昭著勒索软件组织LockBit于9月18日将美国在线报税服务eFile.com添加至受害者名单,要求在14天内支付赎金。eFile为美国国税局(IRS)官方授权的税务申报平台。人工智能驱动的威胁情报平台Cyble的研究人员表示,这次攻击LockBit 没有发布任何文件,通常勒索软件都会释放一些所窃取数据的样例来印证其真实性。目前,除了14天的赎金支付期限,有关Lockbit勒索软件攻击的程度、数据泄露以及网络攻击背后的动机的详细信息仍未披露。此外,eFile.com官方网站仍然功能齐全。为了确认攻击的真实性,The Cyber Express已经联系eFile官员,目前尚未收到任何回复。

【参考链接】

https://thecyberexpress.com/u-s-taxpayer-data-lockbit-ransomware-efile/

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Harvester: Nation-State-Backed Group Uses New Toolset to Target Victims in South Asia

【标签】Harvester

【时间】2024-09-02

【简介】

Harvester是一个具有国家背景的威胁行为者,它以阿富汗等南亚的组织为目标,使用新工具集进行信息窃取活动。Harvester 组织在其攻击中使用自定义恶意软件和公开可用的工具,攻击始于2021年6月,最近一次活动是在2021年10月。目标行业包括电信、政府和信息技术(IT)。这些工具的功能、它们的自定义开发以及目标受害者都表明 Harvester 是一个由民族国家支持的行为者。

【参考链接】

https://symantec-enterprise-blogs.security.com/threat-intelligence/harvester-new-apt-attacks-asia

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Deep Analysis of Snake Keylogger’s New Variant

【标签】Snake Keylogger

【时间】2024-09-06

【简介】

8月28日,监测发现Snake Keylogger(又名“404 Keylogger”或“KrakenKeylogger”)恶意软件在受害者的计算机上执行,窃取用户的敏感数据。

【参考链接】

https://www.fortinet.com/blog/threat-research/deep-analysis-of-snake-keylogger-new-variant

【防护措施】

绿盟威胁情报中心关于该事件提取8条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 新的Linux恶意软件Hadooken针对Oracle WebLogic服务器

【标签】Hadooken

【时间】2024-09-19

【简介】

黑客瞄准Oracle WebLogic服务器,用一种名为“Hadooken”的新Linux恶意软件感染它们,该恶意软件会启动一个加密矿工和一个分布式拒绝服务(DDoS)攻击工具。获得的访问权限还可能用于对Windows系统执行勒索软件攻击。容器安全解决方案公司Aqua Security的研究人员在蜜罐上观察到了这种攻击,威胁者由于凭证薄弱而攻破了蜜罐。Oracle WebLogic Server是一款企业级Java EE应用服务器,用于构建、部署和管理大规模分布式应用程序。该产品常用于银行和金融服务、电子商务、电信、政府组织和公共服务。攻击者之所以将WebLogic视为目标,是因为它在业务关键型环境中非常受欢迎,这些环境通常拥有丰富的处理资源,是加密货币挖矿和DDoS攻击的理想选择。

【参考链接】

https://www.4hou.com/posts/Zg0v

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- BlindEagle(APT-C-36)在拉丁美洲的网络攻击活动

【标签】BlindEagle

【时间】2024-09-23

【简介】

2024年8月19,研究人员揭示了BlindEagle(APT-C-36)是一个活跃于拉丁美洲的APT攻击组织,自2018年起针对政府、金融和能源行业。他们通过钓鱼邮件和伪装成官方机构的方式传播恶意软件。该组织使用地理定位过滤来避免非目标国家的检测,并采用多阶段攻击策略,包括使用开源或自定义的远程访问木马(RAT)。他们还运用进程注入技术来绕过防御。尽管技术手段看似简单,但BlindEagle的攻击非常有效,使其成为该地区的重大威胁。

【参考链接】

【防护措施】

绿盟威胁情报中心关于该事件提取5条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- NGate Android malware relays NFC traffic to steal cash

【标签】NGate

【时间】2024-09-23

【简介】

8月22日,监测发现NGate恶意软件通过安装在受害者Android设备上的恶意应用程序将数据从受害者的支付卡中继到攻击者的root Android手机。

【参考链接】

https://www.welivesecurity.com/en/eset-research/ngate-android-malware-relays-nfc-traffic-to-steal-cash/

【防护措施】

绿盟威胁情报中心关于该事件提取1条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 勒索组织”猎人国际“(Hunters International)攻击武器库

【标签】猎人国际

【时间】2024-09-23

【简介】

2024年1月至7月,“猎人国际”勒索组织发起了134起勒索攻击事件。Hunters International会在加密文件、将文件扩展名更改为.locked之前窃取受害组织的数据,并留下README消息,引导收件人前往TOR网络上的聊天门户获取付款说明。

【参考链接】

https://www.quorumcyber.com/insights/sharprhino-new-hunters-international-rat-identified-by-quorum-cyber/,https://otx.alienvault.com/pulse/6540ce9dbb47a43ba755e45c,https://infosecwriteups.com/identity-of-hunters-international-ransomware-gang-dls-exposed-b287350a707f,https://www.acronis.com/en-sg/cyber-protection-center/posts/hunters-international-new-ransomware-based-on-hive-source-code/

【防护措施】

绿盟威胁情报中心关于该事件提取4条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 揭秘亲巴勒斯坦的网络攻击组织Handala的攻击活动

【标签】Handala

【时间】2024-09-23

【简介】

2024年9月6,研究人员分析了Handala Hacking Team利用系统更新漏洞发起的网络攻击。这次攻击在2024年7月19日发生,导致全球计算机出现蓝屏死机,并部署了破坏性wiper恶意软件。攻击者通过钓鱼邮件诱使受害者下载恶意PDF,利用NSIS安装程序执行恶意代码,收集信息并通过Telegram发送。Splunk提供了检测策略来防御这种恶意软件。

【参考链接】

https://www.splunk.com/en_us/blog/security/handalas-wiper-threat-analysis-and-detections.html

【防护措施】

绿盟威胁情报中心关于该事件提取3条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Xeon Sender | SMS Spam Shipping Multi-Tool Targeting SaaS Credentials

【标签】Xeon Sender

【时间】2024-09-23

【简介】

Xeon Sender(又名XeonV5,SVG Sender)是一种云攻击工具,可用于批量发送短消息服务(SMS)消息,以开展垃圾邮件和网络钓鱼(又名短信钓鱼)活动。攻击者可以使用Xeon通过多个软件即服务(SaaS)提供商发送消息,并使用服务提供商的有效凭证。服务提供商方面没有被用于这些攻击的弱点;相反,该工具使用合法的API来启用批量 SMS 垃圾邮件攻击。8月19日,监测发现多个威胁行为者利用Xeon Sender恶意软件进行批量发送短消息服务(SMS)消息,以开展垃圾邮件和网络钓鱼(又名短信钓鱼)活动。

【参考链接】

https://www.sentinelone.com/labs/xeon-sender-sms-spam-shipping-multi-tool-targeting-saas-credentials/

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- AVIVORE – An overview of Tools, Techniques and Procedures

【标签】AVIVORE

【时间】2024-09-23

【简介】

AVIVORE被识别为一个高度复杂的网络威胁组织,专注于攻击航空航天、汽车、能源和卫星等行业的供应链。该组织利用“岛屿跳跃”技术,通过供应链中相互连接的企业入侵目标系统,从而突破受害者网络的防御。AVIVORE擅长隐藏其活动,使用合法的远程连接工具,并在攻击过程中清理取证痕迹,增加了检测和调查的难度。

【参考链接】

https://www.magonlinelibrary.com/doi/abs/10.1016/S1361-3723%2820%2930085-3?journalCode=cfse#:~:text=Attackers%20have%20leveraged%20connectivity%20between%20suppliers%20and%20partners%20to%20get

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Operation Giant:熔断指令下的金融风暴

【标签】BerBeroka

【时间】2024-09-23

【简介】

2024年8月2,研究人员披露了BerBeroka组织针对中国金融、医疗等行业的网络攻击行动Operation Giant,该组织使用多种黑客工具和0day漏洞进行攻击,通过DNS隧道、横向移动等手段窃取数据,受害规模巨大。

【防护措施】

绿盟威胁情报中心关于该事件提取6条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- DragonRank组织针对亚洲国家和欧洲IIS服务器入侵

【标签】DragonRank

【时间】2024-09-23

【简介】

2024年9月,安全厂商发布报告,宣传一个新的黑客团伙对全球超过35台IIS服务器进行了入侵,并在包括泰国、印度、韩国、比利时、荷兰和中国在内的多个地理区域部署了BadIIS恶意软件。

【参考链接】

https://blog.talosintelligence.com/dragon-rank-seo-poisoning/

【防护措施】

绿盟威胁情报中心关于该事件提取9条IOC,;绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- 德国十分之一受CrowdStrike事件影响的组织抛弃旧的安全供应商

【标签】CrowdStrike

【时间】2024-09-20

【简介】

德国联邦信息安全局(Federal Office for Information Security)表示,十分之一受CrowdStrike事件影响的组织正在抛弃旧的安全解决方案,其中4%已经放弃,另外6%即将放弃。联邦信息安全局没有澄清它所指的旧安全方案是否就是CrowdStrike公司的Falcon产品。这一结果来自对311家受影响德国机构的调查。23%的被调查组织表示他们首先是从社交媒体而不是CrowdStrike公司了解此事的,48%的组织被迫短时间停止运营,它们的平均下线时间是10小时。除了影响业务连续性外,40%的组织表示它们与客户的关系受到了此事件的损害。66%被调查组织表示已改进或将改进应急方案。

【参考链接】

https://www.solidot.org/story?sid=79301

【防护措施】

绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。

- Spear-Phishing in the Battlefield: Gamaredon’s Ongoing Assault on Ukraine’s Military

【标签】Gamaredon

【时间】2024-09-23

【简介】

9月6日,监测发下Gamaredon组织针对乌克兰政府机构、军队和其他关键基础设施部门进行大规模网络钓鱼活动。

【参考链接】

Spear-Phishing in the Battlefield: Gamaredon’s Ongoing Assault on Ukraine’s Military

【防护措施】

绿盟威胁情报中心关于该事件提取10条IOC,绿盟安全平台与设备已集成相应情报数据,为客户提供相关防御检测能力。